zwiększenie bezpieczeństwa i wygody użytkowników kont Google;

Klucze dostępu to prosta i bezpieczna technologia uwierzytelniania na różnych urządzeniach, która umożliwia tworzenie kont online i logowanie się na nie bez podawania hasła. Aby zalogować się na konto, użytkownicy muszą po prostu użyć blokady ekranu na urządzeniu, np. dotknąć czytnika linii papilarnych.

Od lat współpracujemy z FIDO Alliance, a także z Apple i Microsoftem, aby wprowadzić na rynek klucze dostępu. W 2022 roku wprowadziliśmy obsługę kluczy dostępu na platformach, aby użytkownicy Android i Chrome mogli bezproblemowo logować się w aplikacjach i na stronach internetowych na wszystkich swoich urządzeniach. W maju 2023 roku umożliwiliśmy logowanie się na konta Google za pomocą kluczy dostępu, zapewniając użytkownikom bezpieczeństwo i wygodę.

Google jest w wyjątkowej sytuacji, ponieważ pracujemy nad infrastrukturą dla kluczy dostępu i jesteśmy jedną z największych usług, które z nich korzystają. Wprowadzamy klucze dostępu do kont Google ostrożnie i uważnie, aby móc mierzyć wyniki i wykorzystywać opinie do dalszego ulepszania infrastruktury kluczy dostępu oraz działania kont Google.

Przechodzenie użytkowników na klucze dostępu

Od czasu pojawienia się spersonalizowanych usług online hasła są standardową metodą logowania. Jak wprowadzimy klucze dostępu jako rozwiązanie niewymagające haseł?

Badania wskazują, że w przypadku uwierzytelniania użytkownicy najbardziej cenią sobie wygodę. Chcą płynnego i szybkiego przejścia do prawdziwego doświadczenia, które jest dostępne dopiero po zalogowaniu się.

Przejście na klucze dostępu wymaga jednak zmiany nawyków, a użytkownicy muszą być przekonani, że warto to zrobić.

Interfejs kluczy dostępu do Google.com został zaprojektowany strategicznie, aby na każdym etapie procesu uwierzytelniania kładziono nacisk na 2 zasady: łatwość użycia i bezpieczeństwo.

Łatwość obsługi

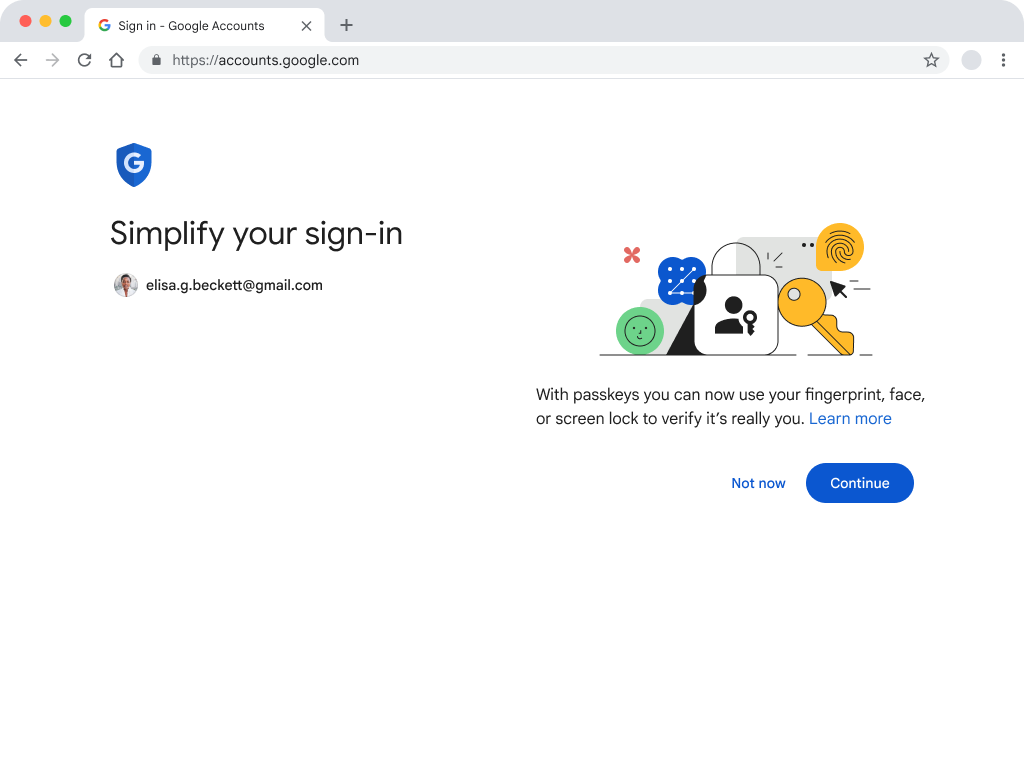

Pierwszy ekran hasła jest lekki i łatwy do zrozumienia. Nagłówek skupia się na korzyściach dla użytkownika i zawiera komunikat „Uprość logowanie”.

Treść w polu wyjaśnia, że „dzięki kluczom możesz potwierdzać swoją tożsamość, używając odcisku palca, wizerunku twarzy lub blokady ekranu”.

Ilustracja ma na celu ugruntowanie przekazu w propozycji wartości strony. Duże niebieskie przyciski głównego działania zachęcają użytkownika do dalszego działania. Opcja „Nie teraz” jest dostępna jako działanie dodatkowe, aby umożliwić użytkownikom wybranie, czy chcą się obecnie zarejestrować. Dzięki temu użytkownik ma kontrolę nad tym, czy chce się zarejestrować. Opcja „Dowiedz się więcej” jest dostępna dla najbardziej ciekawskich użytkowników, którzy chcą lepiej poznać klucze dostępu, zanim przejdą dalej.

Przeanalizowaliśmy wiele wersji stron służących do przedstawiania użytkownikom kluczy dostępu podczas logowania. W ramach testów sprawdzaliśmy treści, które podkreślały bezpieczeństwo, technologię i inne aspekty kluczy dostępu. Największe uznanie wśród użytkowników zdobyła jednak wygoda. Strategia treści, ilustracje i projekt interakcji Google odzwierciedlają tę podstawową zasadę implementacji kluczy dostępu.

Powiązanie terminu „klucze dostępu” z doświadczeniami związanymi z bezpieczeństwem, które są już znane użytkownikom

Klucze dostępu to nowe pojęcie dla większości użytkowników, dlatego celowo stopniowo wprowadzamy je do świadomości użytkowników, aby je im przybliżyć. Na podstawie wewnętrznych badań strategicznie łączymy klucze dostępu z bezpieczeństwem.

Słowo „klucz dostępu” jest widoczne w ciągu całego procesu logowania w mniej widocznym miejscu w tekstu. Klucze są zawsze dostępne w ramach znanych metod zabezpieczeń, takich jak odcisk palca, skanowanie twarzy czy blokada ekranu.

Z naszych badań wynika, że wielu użytkowników kojarzy dane biometryczne z bezpieczeństwem. Chociaż klucze dostępu nie wymagają danych biometrycznych (można ich używać z kodem PIN urządzenia), kładziemy nacisk na powiązanie kluczy dostępu z danymi biometrycznymi, aby zwiększyć świadomość użytkowników na temat korzyści związanych z bezpieczeństwem kluczy dostępu.

Dodatkowe informacje dostępne po kliknięciu „Dowiedz się więcej” zawierają wiele cennych informacji dla użytkowników, w tym zapewnienie, że ich poufne dane biometryczne pozostają na ich osobistym urządzeniu i nigdy nie są przechowywane ani udostępniane podczas tworzenia lub używania kluczy dostępu. Zastosowaliśmy to podejście, ponieważ większość użytkowników uznała, że klucze dostępu są wygodne, ale tylko nieliczni wzięli pod uwagę element biometryczny podczas testowania.

Wprowadzanie kluczy dostępu w odpowiednich momentach

Heurystyka Google dokładnie określa, kto zobaczy ekran wprowadzający. Należą do nich m.in. to, czy użytkownik ma włączoną weryfikację dwuetapową i czy regularnie loguje się na to konto z tego samego urządzenia.

Najpierw wybierani są użytkownicy, którzy najprawdopodobniej będą mogli korzystać z kluczy dostępu, a z czasem dołączy do nich więcej osób (każdy może już teraz skorzystać z g.co/passkeys).

Wybrani użytkownicy są proszeni o utworzenie klucza dostępu po zalogowaniu się przy użyciu nazwy użytkownika i hasła. Wybraliśmy ten punkt ścieżki użytkownika z kilku powodów:

- Użytkownik właśnie się zalogował, zna swoje dane logowania i wie, jak wygląda drugi krok.

- Jesteśmy pewni, że użytkownik jest na swoim urządzeniu – właśnie się zalogował, więc jest mało prawdopodobne, aby odszedł lub odłożył urządzenie.

- Statystycznie rzecz biorąc, logowanie się nie zawsze się udaje za pierwszym razem, więc wiadomość dotycząca ułatwienia tego procesu przy następnym logowaniu może być przydatna.

Klucze dostępu są alternatywą dla

haseł, a nie ich zamiennikiem

Wstępne badania użytkowników wskazują, że wielu z nich nadal chce mieć hasła jako metodę logowania zapasowego. Nie wszyscy użytkownicy będą mieli technologię niezbędną do korzystania z kluczy dostępu.

Ponieważ branża, w tym Google, dąży do „przyszłości bez haseł”, firma celowo pozycjonuje klucze dostępu jako prostą i bezpieczną alternatywę dla haseł. Interfejs użytkownika Google skupia się na zaletach kluczy dostępu i nie zawiera sformułowań sugerujących rezygnację z haseł.

Moment tworzenia

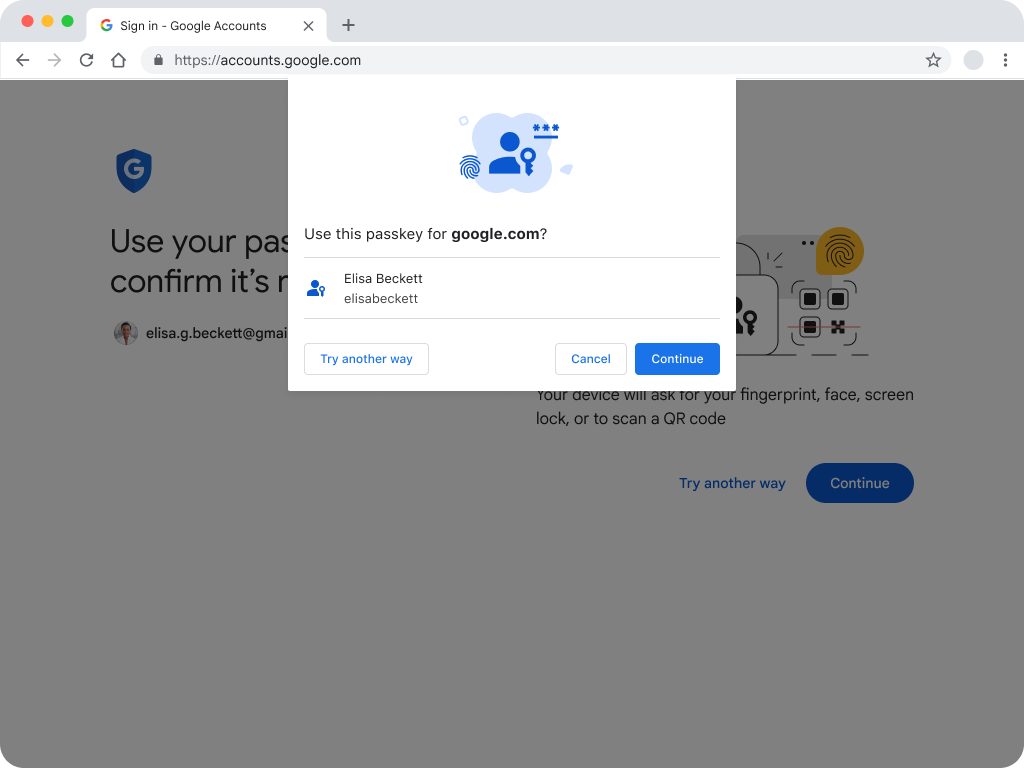

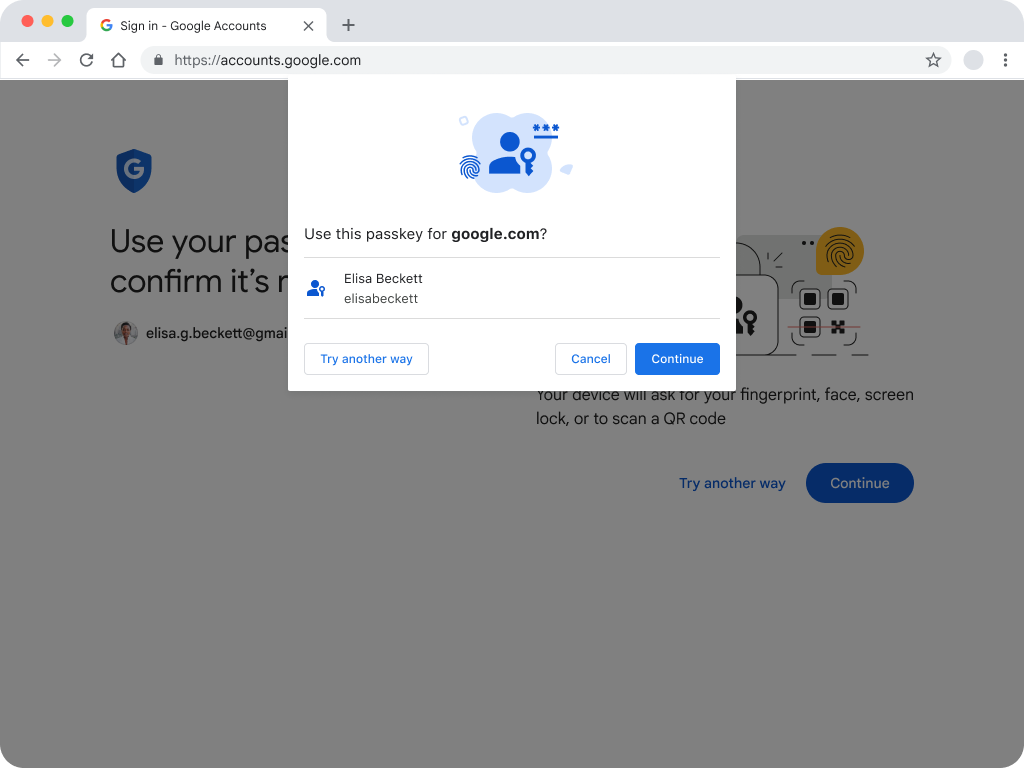

Gdy użytkownicy zdecydują się na rejestrację, zobaczą okno modalne w interfejsie przeglądarki, które umożliwia utworzenie klucza dostępu.

Sam klucz jest wyświetlany z odpowiednią ikoną i informacjami użytymi do jego utworzenia. Obejmuje to wyświetlaną nazwę (przyjazną nazwę klucza dostępu, np. imię i nazwisko użytkownika) oraz nazwę użytkownika (wyjątkową nazwę w usłudze – w tym przypadku może to być adres e-mail). Jeśli chodzi o ikonę kluczy dostępu, stowarzyszenie FIDO zaleca używanie sprawdzonej ikony kluczy dostępu i zachęca do jej dostosowania.

Ikona klucza dostępu jest wyświetlana konsekwentnie na całej ścieżce użytkownika, aby przyzwyczaić go do tego, co zobaczy, gdy będzie używać klucza dostępu lub nim zarządzać. Ikona klucza dostępu nigdy nie jest wyświetlana bez kontekstu ani materiałów pomocniczych.

W powyższym opisie wyjaśniliśmy, jak użytkownik i platforma współpracują przy tworzeniu klucza dostępu. Gdy użytkownik kliknie „Dalej”, wyświetli się mu unikalne UI w zależności od platformy.

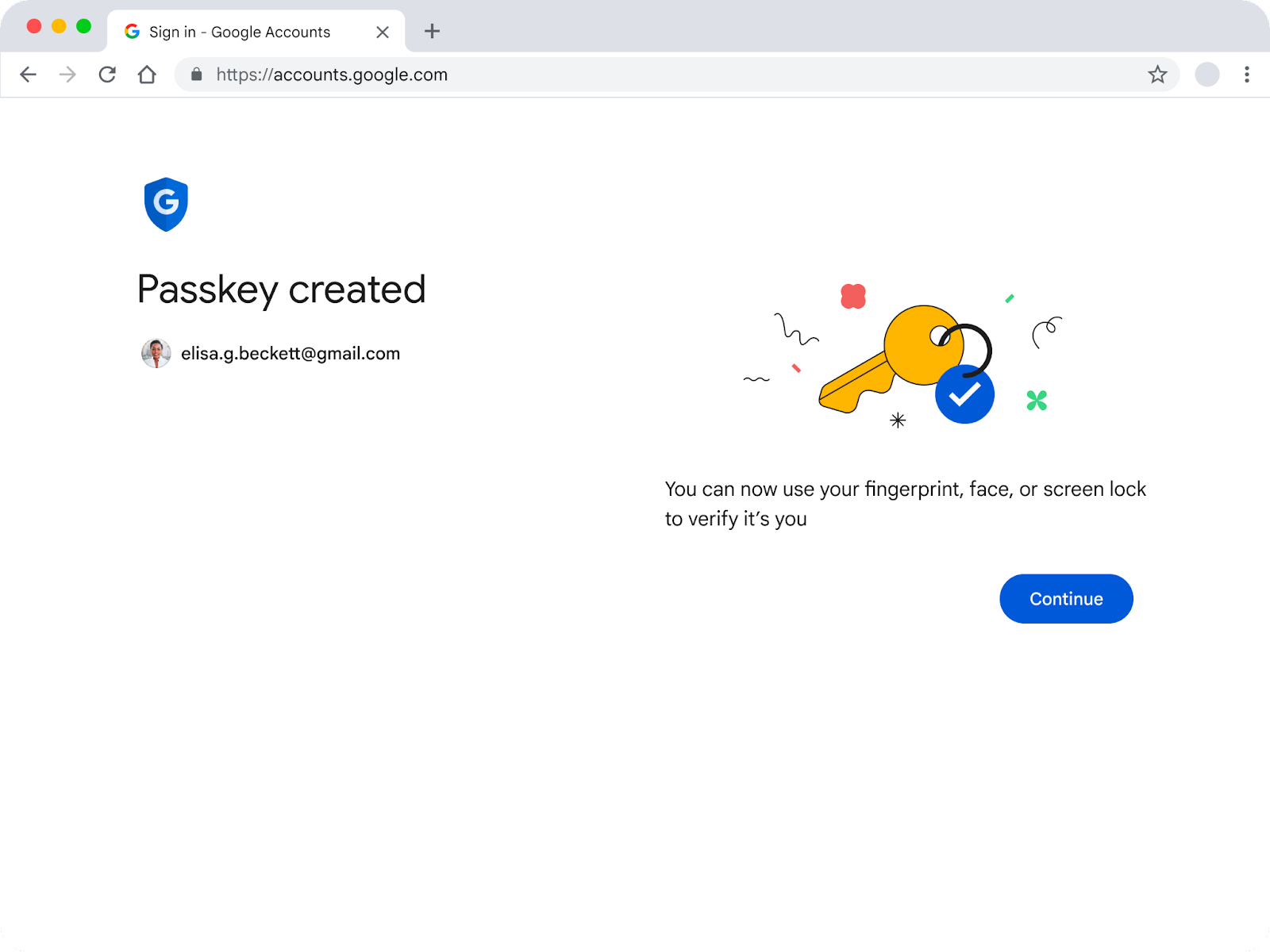

Z tego powodu w ramach wewnętrznych badań dowiedzieliśmy się, że ekran potwierdzenia po utworzeniu klucza dostępu może być bardzo pomocny w zapewnieniu zrozumienia i zakończenia tego etapu procesu.

Ekran potwierdzenia to celowe „zatrzymanie”, które zamyka proces wprowadzania użytkownika w klucze dostępu i tworzenie przez niego własnego klucza. Ponieważ użytkownik (prawdopodobnie) po raz pierwszy korzysta z kluczy dostępu, ta strona ma na celu zapewnienie przejrzystego zakończenia procesu. Po wypróbowaniu innych narzędzi, takich jak mniejsze powiadomienia czy e-maile wysyłane po utworzeniu posta, zdecydowaliśmy się na stronę samodzielną, aby zapewnić uporządkowane i stabilne działanie od początku do końca.

Gdy użytkownik kliknie „Dalej”, zostanie przekierowany do miejsca docelowego.

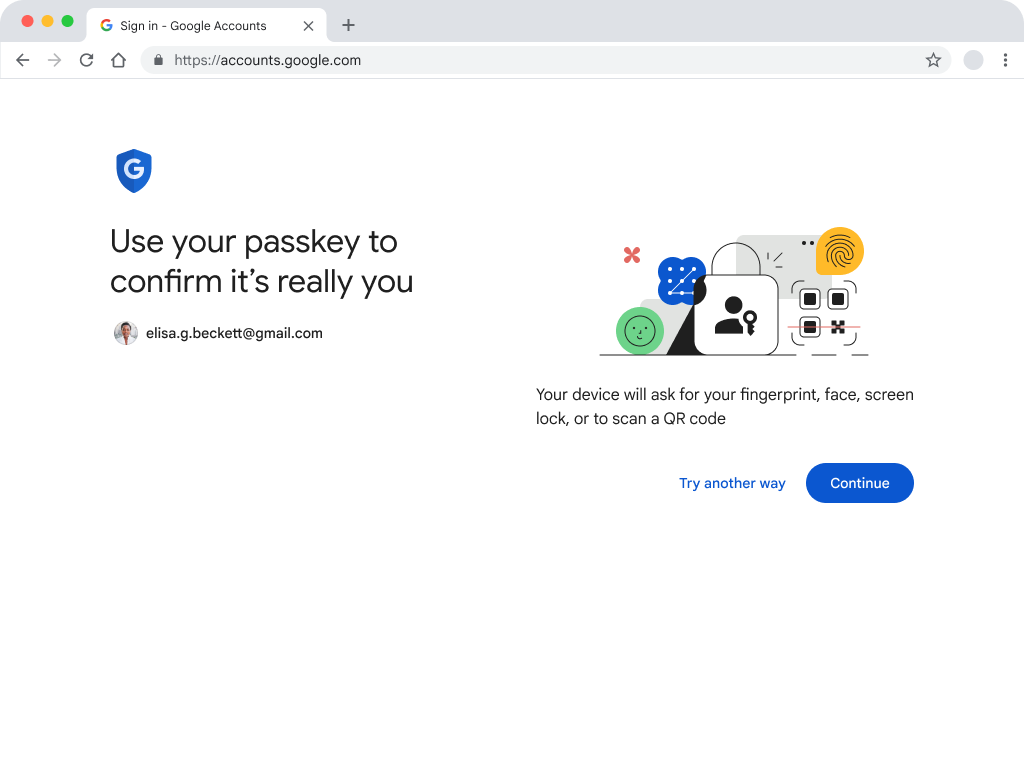

Loguję

Gdy użytkownik spróbuje się zalogować, zobaczy tę stronę. Używa ona tego samego układu, ilustracji i głównego wezwania do działania, aby przywołać pierwsze „tworzenie” opisane powyżej. Gdy użytkownik zdecyduje się na rejestrację w usłudze kluczy dostępu, ta strona powinna być mu znajoma i powinien znać kroki, które musi wykonać, aby się zalogować.

Tutaj również obowiązuje ta sama zasada. Używa ona celowo tej samej ikonografii, ilustracji, układu i tekstu. Tekst w interfejsie WebAuthn jest krótki, ogólny i można go wielokrotnie wykorzystywać, więc każdy może go użyć zarówno do uwierzytelniania, jak i do ponownego uwierzytelniania.

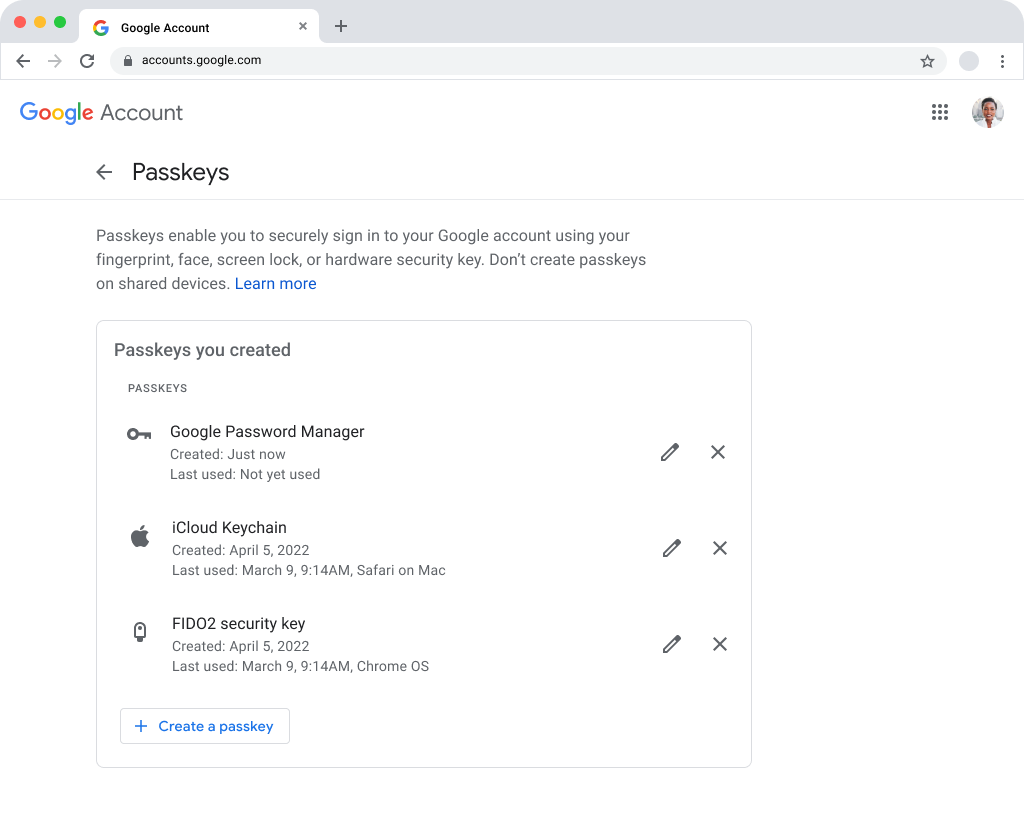

Zarządzanie kluczami dostępu

Wprowadzenie nowej strony w ustawieniach konta Google wymagało dokładnego przemyślenia, aby zapewnić spójne, intuicyjne i zgodne wrażenia użytkowników.

W tym celu przeanalizowaliśmy wzorce dotyczące nawigacji, treści, hierarchii, struktury i oczekiwań użytkowników na różnych kontach Google.

Opisz klucze dostępu według ekosystemu

Aby utworzyć system kategorii na wysokim poziomie, który byłby logiczny, zdecydowaliśmy się opisać klucze dostępu według ekosystemu. Dzięki temu użytkownik może rozpoznać, gdzie został utworzony klucz dostępu i gdzie jest używany. Każdy dostawca tożsamości (Google, Apple i Microsoft) ma nazwę swojego ekosystemu, dlatego zdecydowaliśmy się użyć tych nazw (odpowiednio Menedżer haseł Google, kluczyk iCloud i Windows Hello).

Aby to umożliwić, dodaliśmy dodatkowe metadane, takie jak data utworzenia, data ostatniego użycia i konkretny system operacyjny. W przypadku działań związanych z zarządzaniem użytkownikami interfejs API obsługuje tylko zmianę nazwy, odwoływanie i tworzenie.

Zmiana nazwy umożliwia użytkownikom przypisywanie kluczom dostępu nazw, które mają dla nich znaczenie. Może to ułatwić śledzenie kluczy i ich zrozumienie.

Cofanie klucza dostępu nie powoduje jego usunięcia z osobowego menedżera danych logowania użytkownika (np. menedżera haseł Google), ale powoduje, że nie można go użyć, dopóki nie zostanie skonfigurowany ponownie. Dlatego zamiast ikony kosza czy usuwania wybraliśmy krzyżyk, aby reprezentować odwoływanie klucza dostępu.

Podczas opisywania działania polegającego na dodaniu klucza dostępu do konta użytkownicy lepiej reagowali na frazę „Utwórz klucz dostępu” niż na „Dodaj klucz dostępu”. Jest to subtelny zabieg językowy, który ma na celu odróżnienie kluczy dostępu od rzeczywistych sprzętowych kluczy bezpieczeństwa (chociaż należy pamiętać, że klucze dostępu można przechowywać na niektórych sprzętowych kluczach bezpieczeństwa).

Przekazywanie dodatkowych treści

Wewnętrzne badania wykazały, że korzystanie z kluczy dostępu jest stosunkowo płynne i znane. Jednak tak jak w przypadku każdej nowej technologii, niektórzy użytkownicy mogą mieć pytania i wątpliwości.

W Centrum pomocy dotyczącej klucza dostępu Google znajdziesz informacje o tym, jak działa technologia zabezpieczeń ekranu, co sprawia, że jest ona bardziej bezpieczna, oraz o najczęstszych scenariuszach „co by było, gdyby…”, które pojawiły się podczas testów. Przygotowanie materiałów pomocniczych na potrzeby wprowadzenia kluczy dostępu jest kluczowe dla łatwego przejścia użytkowników na dowolnej stronie.

Przejście na klucze dostępu

Powrót do starego systemu jest tak prosty, jak kliknięcie „Wypróbuj inny sposób” po wyświetleniu użytkownikowi prośby o uwierzytelnienie za pomocą klucza dostępu. Dodatkowo po wyjściu z interfejsu WebAuthn użytkownicy będą mogli ponownie użyć klucza dostępu lub zalogować się na konto Google w tradycyjny sposób.

Podsumowanie

Klucze dostępu są jeszcze na etapie testów, więc podczas projektowania interfejsu użytkownika pamiętaj o kilku zasadach:

- Wprowadzaj klucze dostępu, gdy są one istotne dla użytkownika.

- Podkreśl zalety kluczy dostępu.

- Wykorzystuj możliwości, aby zwiększyć znajomość koncepcji kluczy dostępu.

- Przedstawiaj klucze dostępu jako alternatywę dla haseł, a nie ich zamiennik.

Wybór kluczy dostępu do kont Google został dokonany na podstawie najlepszych praktyk i badań wewnętrznych. Będziemy nadal ulepszać wrażenia użytkowników, gdy będziemy zdobywać nowe informacje na ich temat.