Bu kılavuz, özellikle çok fazla anahtar kelime içeren bir saldırı türü için anlamsız kelimeler içeren sayfalardır. Buna, gizlenmiş anahtar kelimeler ve bağlantı saldırısıdır. Projenin kullanıcıları için tasarlanmıştır: popüler İçerik Yönetim Sistemleri (İYS) ancak İYS kullanmasanız bile bu kılavuzu yararlı bulabilirsiniz.

Bu kılavuzun sizin için gerçekten faydalı olduğundan emin olmak istiyoruz. Geri bildirim gönder yardımcı olun.

Bu saldırı türünü tanımlama

Gizlenmiş anahtar kelimeler ve bağlantı saldırısı, otomatik olarak anlamsız metinler, bağlantılar ve resimler kullanmayın. Bu sayfalar bazen orijinal sitedeki şablon öğelerini kullanır. Böylece sayfalar ilk bakışta içeriği okuyana kadar sitenizin normal bölümleri gibi görünür.

Saldırıya uğramış sayfalar, Google'ın sıralama faktörlerini değiştirmek için oluşturulur. Bilgisayar korsanları genellikle, saldırıya uğramış sayfalardaki bağlantıları kullanıcılara satarak bunlardan para kazanmaya çalışırlar. üçüncü taraflar. Saldırıya uğramış sayfalar çoğu zaman ziyaretçileri bilgisayar korsanlarının para kazanabileceği alakasız bir sayfa.

Öncelikle

Güvenlik Sorunları

Search Console'da aracını kullanarak, Google'ın saldırıya uğramış sayfalardan herhangi birini keşfedip keşfetmediğini

hakkında bilgi edindiniz. Bazen Google Chrome'da bir Google

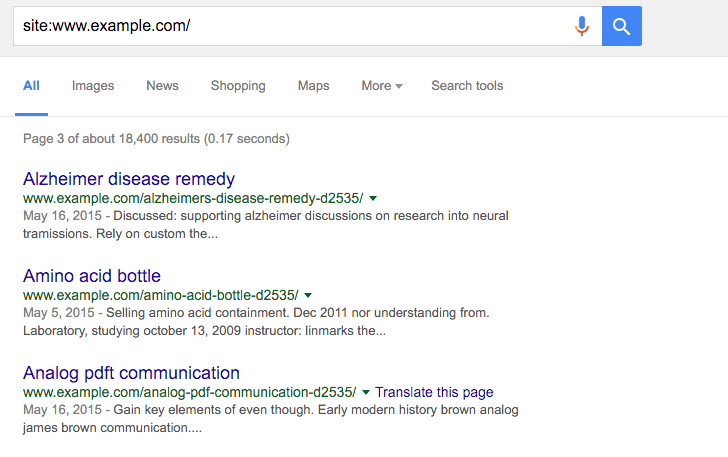

Pencerede arama yapın ve site:_your site url_ yazın. Buradaki kök düzeyi URL'si:

sitenizi ziyaret edin. Google'ın siteniz için dizine eklediği sayfalar gösterilir.

dahil. Birkaç arama sonucu sayfasına göz atarak

olup olmadığını kontrol edin. Google'da saldırıya uğramış içerik görmüyorsanız

Arama yapıyorsanız aynı arama terimlerini farklı bir arama motorunda kullanın. Bir

bir örnek verecek olursak:

Genellikle, saldırıya uğramış bir sayfaya giden bir bağlantıyı tıkladığınızda, veya anlamsız içerikle dolu bir sayfa görüyorsanız. Ancak, sayfanın mevcut olmadığını ( 404 hatası). Aldanmayın! Bilgisayar korsanları sizi kandırarak saldırıya uğramışsa sayfanın kaldırıldığını veya düzeltildiğini düşünmek. Bunu projenin gizleme içerik. Gizleme olup olmadığını kontrol etmek için URL Denetleme aracı. Google Gibi Getir aracı sayfadaki gizli içeriği görmenize olanak tanır.

Bu sorunları görüyorsanız siteniz büyük olasılıkla bu tür sorunlardan etkilenmiştir .

Sorunu düzeltin

Başlamadan önce, kaldırmadan önce dosyaların çevrimdışı kopyalarını oluşturun: bunları daha sonra geri yüklemeniz gerekebilir. Daha da iyisi, web sitenizin tamamını temizleme işlemini başlatırsınız. Bunu yapmak için, bilgisayarınızda bulunan tüm dosyaları veya en iyi yedeği arayan ya da sunucu dışındaki bir konuma taşımak için seçtiğiniz İçerik Yönetim Sistemi'ne (İYS) yönelik seçeneklerdir. Bir veritabanını da yedekleyin.

.htaccess dosyanızı kontrol edin (3 adım)

Gizlenmiş anahtar kelimeler ve bağlantı saldırısı, .htaccess dosyanızı otomatik olarak

gizlenmiş sayfalar oluşturabilirsiniz. Proje yönetimi

.htaccess ile ilgili temel bilgiler

yardımcı olabilir. Böylelikle, saldırının nasıl işlediğini daha iyi

sitenizi etkiler ancak bu zorunlu değildir.

1. Adım

.htaccess dosyanızı sitenizde bulun. Nerede bulacağınızı bilmiyorsanız

WordPress, Joomla veya Drupal gibi bir içerik yönetim sistemi kullanıyorsanız,

".htaccess dosya konumu" adı ile birlikte bir arama motoruna yazın.

Sitenize bağlı olarak birden fazla .htaccess dosyası görebilirsiniz.

Tüm .htaccess dosya konumunun bir listesini yapın.

2. Adım

Dosyadaki içeriği görüntülemek için .htaccess dosyasını açın. Bir satır ara:

aşağıdaki gibi görünen bir kod içerir:

RewriteRule (.*cj2fa.*|^tobeornottobe$) /injected_file.php?q=$1 [L]

Bu satırdaki değişkenler değişebilir. Hem cj2fa hem de tobeornottobe şunları yapabilir:

Harflerin veya kelimelerin karışımı olmamalıdır. Önemli olan .php cihazını tespit etmektir

her bir URL'yi eklemeniz gerekir.

.htaccess dosyasında bahsedilen .php dosyasını not edin. Örnekte,

.php dosyasının adı injected_file.php, ancak gerçekte dosya adı

barizdir. Genellikle bir dizi zararsız kelimeden oluşur.

horsekeys.php veya potatolake.php. Bunun kötü amaçlı bir .php olma ihtimali yüksek

ve daha sonra kaldırmamız gereken bir dosyadır.

3. Adım

Tüm .htaccess dosyalarını .htaccess uygulamasının temiz veya varsayılan sürümüyle değiştirin

dosyası olarak kaydedebilirsiniz. Genellikle bir .htaccess dosyasının varsayılan sürümünü

"varsayılan .htaccess dosyası" için ve İYS'nizin adı. Birden fazla

.htaccess dosyaları varsa her birinin temiz sürümünü bulun ve değiştirin.

Varsayılan .htaccess yoksa ve daha önce .htaccess dosyası yapılandırmadıysanız

sitenizde bulduğunuz .htaccess dosyası muhtemelen kötü amaçlıdır.

Her ihtimale karşı .htaccess dosyanın bir kopyasını çevrimdışı kaydedin

kaldırıyor.

Diğer kötü amaçlı dosyaları bulma ve kaldırma (5 adım)

Kötü amaçlı dosyaların belirlenmesi zor ve zaman alabilir. Acele etmeyin kontrol etmeniz gerekir. Henüz yapmadıysanız bu olabilir. Google'da "siteyi yedekle" araması yapın ve e-postanızın CMS'yi ziyaret edin.

1. Adım

Bir İYS kullanıyorsanız dağıtımının yanı sıra varsa ona eklediğiniz her şey (örneğin, temalar, modüller, eklentiler gibi) yer alır. Bu şekilde, bu dosyalarda ele alacağız. Google'da "yeniden yükle" araması yapabilirsiniz. ve İYS adınızı yeniden yükleme talimatlarını bulun. Eklenti, modül, uzantı veya bunları da yeniden yüklediğinizden emin olun.

2. Adım

.htaccess içinde tanımladığınız .php dosyasını arayarak başlayın

olabilir. Sunucunuzdaki dosyalara erişme şeklinize bağlı olarak

bir tür arama işlevi olması gerekir. Kötü amaçlı olanları arayın

dosya adı. Bulursanız önce yedek kopyasını oluşturun ve başka bir yerde saklayın

Konumu geri yükleyebilirsiniz. Daha sonra, bunu sitenizden silin.

3. Adım

Kötü amaçlı veya güvenliği ihlal edilmiş dosyalar olup olmadığını kontrol edin. Daha önce önceki iki adımda tüm kötü amaçlı dosyaları kaldırmıştır, ancak yine de uygulamanızda güvenliği ihlal edilmiş daha fazla dosya olması ihtimaline karşı aşağıdaki adımları uygulayın: girin.

Her şeyi açıp incelemeniz gerektiğini düşünerek PHP dosyasına eklemeniz gerekir. Şüpheli PHP dosyalarının bir listesini oluşturarak başlayın gerekir. Şüpheli PHP dosyalarını belirlemenin birkaç yolu vardır:

- CMS dosyalarınızı daha önce yeniden yüklediyseniz yalnızca bunun parçası olmayan dosyalara bakın varsayılan İYS dosyalarınızın veya klasörlerinizin Bu işlem çok sayıda PHP dosyasını kontrol etmez. ve inceleyebileceğiniz birkaç dosya bırakır.

- Sitenizdeki dosyaları en son değiştirilme tarihine göre sıralayın. Şunlara bakın: değişikliği yaptığınız tarihten birkaç ay sonra değiştirilmiş dosyaları sitenizin saldırıya uğradığını keşfetti.

- Sitenizdeki dosyaları boyuta göre sıralayın. Normaldan büyük dosyaları arayın.

4. Adım

Şüpheli PHP dosyalarının bir listesini hazırladıktan sonra bu dosyaların kötü amaçlı olup olmadığını kontrol edin. PHP'ye aşina değilseniz bu işlem daha fazla zaman alabilir. bilgilerinizi tazelemek için PHP dokümanlarına göz atabilirsiniz. Eğer kodlama konusunda tamamen yeniyseniz, yardım alın. Bu arada temel kalıplar vardır.

İçerik yönetim sistemi kullanıyorsanız ve bu dosyaları doğrudan düzenleme alışkanlığınız yoksa sunucunuzdaki dosyaları, aynı pakette bulunan varsayılan dosyaların bir listesiyle emin olmanız gerekir. Ait olmayan dosyalar olup olmadığını kontrol edin bu dosyalar varsayılan sürümlerinden daha büyük olacaktır.

Öncelikle, önceden tespit ettiğiniz şüpheli dosyaları tarayarak arayın

karışık harflerden ve karışık harflerden oluşan büyük metin blokları

numaraları'na dokunun. Büyük metin bloğunun öncesinde genellikle bir PHP kombinasyonu olur

base64_decode, rot13, eval, strrev veya gzinflate gibi işlevler.

Aşağıda, bu kod bloğunun nasıl görünebileceğine dair bir örnek verilmiştir. Bazen tüm bunlar

uzun bir metin satırına yerleştirilir ve böylece bu metinden daha küçük görünür.

değildir.

// Hackers try to confuse webmasters by encoding malicious code into

// blocks of text. Be wary of unfamiliar code blocks like this.

base64_decode(strrev("hMXZpRXaslmYhJXZuxWd2BSZ0l2cgknbhByZul2czVmckRWYgknYgM3ajFGd0FGIlJXd0Vn

ZgknbhBSbvJnZgUGdpNHIyV3b5BSZyV3YlNHIvRHI0V2Zy9mZgQ3Ju9GRg4SZ0l2cgIXdvlHI4lmZg4WYjBSdvlHIsU2c

hVmcnBydvJGblBiZvBCdpJGIhBCZuFGIl1Wa0BCa0l2dgQXdCBiLkJXYoBSZiBibhNGIlR2bjBycphGdgcmbpRXYjNXdmJ2b

lRGI5xWZ0Fmb1RncvZmbVBiLn5WauVGcwFGagM3J0FGa3BCZuFGdzJXZk5Wdg8GdgU3b5BicvZGI0xWdjlmZmlGZgQXagU2ah

1GIvRHIzlGa0BSZrlGbgUGZvNGIlRWaoByb0BSZrlGbgMnclt2YhhEIuUGZvNGIlxmYhRWYlJnb1BychByZulGZhJXZ1F3ch

1GIlR2bjBCZlRXYjNXdmJ2bgMXdvl2YpxWYtBiZvBSZjVWawBSYgMXagMXaoRFIskGS"));

Bazen kod karıştırılmaz ve normal yazı gibi görünür. Eğer emin olamıyorsanız, hemen Web Yöneticisi Yardım Forumları dosyalara göz atmanıza yardımcı olabilecek bir grup web yöneticisinden yardım alabilirsiniz.

5. Adım

Hangi dosyaların şüpheli olduğunu öğrendiğinize göre, aşağıdaki adımları uygulayarak yedek veya yerel kopya oluşturun: kötü amaçlı olmayan dosyaları bilgisayarınıza kaydedebilir, ve sitenizdeki şüpheli dosyaları silin.

Sitenizin temiz olup olmadığını kontrol etme

Saldırıya uğrayan dosyalardan kurtulduğunuzda tüm işe yaradı. Daha önce belirlediğiniz, anlamsız kelimeler içeren sayfaları hatırlıyor musunuz? Getirme özelliğini kullanma Google aracı olarak tekrar kontrol etmeniz gerekir. "Not:" yanıtı verilirse Bulundu" çok iyi bir araç haline gelir. sitenizdeki güvenlik açıklarını düzeltme adımına geçebilirsiniz.

Yeniden saldırıya uğramayı nasıl önleyebilirim?

Sitenizdeki güvenlik açıklarını düzeltmek, girin. Yakın zamanda yapılan bir araştırma, saldırıya uğrayan sitelerin% 20'sinin bir gün. Sitenizin tam olarak nasıl saldırıya uğradığını bilmek yararlı olacaktır. Okuyun: spam yapanların web sitelerine saldırmak için en çok kullandığı yöntemler rehberini inceleyin. Ancak bunu bilmiyorsanız saldırıya uğradığında saldırıya uğradığında sitenizdeki güvenlik açıklarını azaltın:

- Bilgisayarınızı düzenli aralıklarla tarayın: Kontrol etmek için popüler virüs tarayıcılarından birini kullanın kontrol edin.

- Şifrelerinizi düzenli olarak değiştirin: Şifreleri düzenli olarak barındırma sağlayıcınız, FTP ve CMS gibi tüm web sitesi hesaplarınız ve sitenize yetkisiz erişimi önler. Güçlü, etkili bir benzersiz bir şifre kullanmanız gerekir.

- Kullanım alanları İki faktörlü kimlik doğrulama (2FA): Oturum açmanızı gerektiren herhangi bir hizmette 2FA'yı etkinleştirebilirsiniz. iki faktörlü kimlik doğrulama bilgisayar korsanlarını başarılı bir şekilde çalsalar bile oturum açmalarını zorlaştırırlar şifreniz.

- İçerik yönetim sisteminizi, eklentilerinizi, uzantılarınızı ve modüllerinizi düzenli olarak güncelleyin: Bu adımı zaten uyguladığınızı umuyorum. Birçok site saldırıya uğradığı için çalıştırdıkları anlamına gelir. Bazı CMS'ler otomatik güncellemeyi desteklemektedir.

- Sitenizi izlemek için bir güvenlik hizmetine abone olmayı düşünün: Verilerinizi izlemenize yardımcı olabilecek birçok başarılı hizmet küçük bir ücret karşılığında oluşturabilirsiniz. Sitenizi güvende tutmak için bu tür bir hizmete kaydolabilirsiniz.

Ek kaynaklar

Sitenizi düzeltme konusunda sorun yaşamaya devam ediyorsanız bunun için birkaç bazı kaynakları inceleyelim.

Bu araçlar sitenizi tarar ve sorunlu içerikleri bulabilir. VirusTotal dışındaki araçları Google çalıştırmamakta veya desteklememektedir.

Bunlar, sitenizdeki sorunlu içeriği tarayabilecek araçlardan yalnızca birkaçıdır. içerik. Bu tarayıcıların, uyumlu bir şekilde çalışmaya devam edeceklerini garanti her tür sorunlu içeriği belirlemeye yardımcı olur.

Google'ın sunduğu, size yardımcı olabilecek ek kaynaklarından bazıları:

ziyaret edin.