คู่มือนี้จัดทำขึ้นเพื่อแฮ็กประเภทหนึ่งที่เพิ่มหน้าเว็บที่เต็มไปด้วยคีย์เวิร์ดซึ่งดูไม่เป็นระเบียบลงในเว็บไซต์โดยเฉพาะ ซึ่งเราจะเรียกว่าการแฮ็กแบบไม่เป็นระเบียบ คู่มือนี้ออกแบบมาสำหรับผู้ใช้ระบบจัดการเนื้อหา (CMS) ยอดนิยม แต่คุณจะพบว่าคู่มือนี้มีประโยชน์แม้ว่าจะไม่ได้ใช้ CMS ก็ตาม

ระบุการแฮ็กประเภทนี้

การแฮ็กด้วยคำที่ไม่มีความหมายจะสร้างหน้าจำนวนมากโดยอัตโนมัติซึ่งมีประโยคที่ไม่มีความหมายแต่มีคีย์เวิร์ดอยู่ในเว็บไซต์ หน้าเหล่านี้คือหน้าที่คุณไม่ได้สร้าง แต่มี URL ที่อาจดึงดูดให้ผู้ใช้คลิก แฮ็กเกอร์ทำเช่นนี้เพื่อให้หน้าที่ถูกแฮ็กปรากฏขึ้นใน Google Search จากนั้นหากมีคนพยายามเข้าชมหน้าเหล่านี้ ระบบจะเปลี่ยนเส้นทางบุคคลเหล่านั้นไปยังหน้าที่ไม่เกี่ยวข้อง แฮ็กเกอร์จะสร้างรายได้เมื่อมีผู้เข้าชมหน้าเว็บที่ไม่เกี่ยวข้องเหล่านี้ ต่อไปนี้คือตัวอย่างประเภทไฟล์ที่คุณอาจเห็นในเว็บไซต์ที่ได้รับผลกระทบจากการแฮ็กแบบอักขระไร้ความหมาย

www.example.com/cheap-hair-styles-cool.htmlwww.example.com/free-pictures-fun.htmlwww.example.com/nice-song-download-file.php

บางครั้งไฟล์ดังกล่าวจะปรากฏในโฟลเดอร์ที่มีอักขระแบบสุ่มและใช้ภาษาต่างๆ ดังนี้

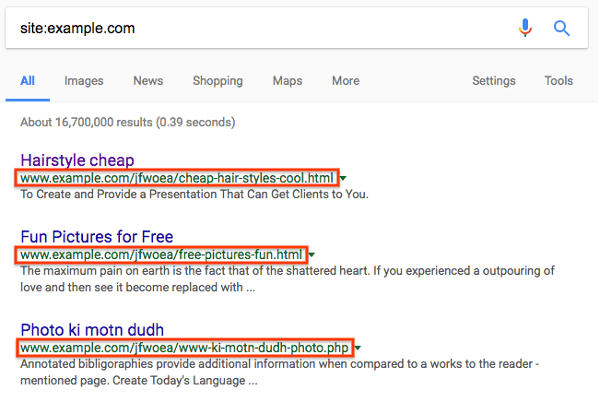

www.example.com/jfwoea/cheap-hair-styles-cool.htmlwww.example.com/jfwoea/free-pictures-fun.htmlwww.example.com/jfwoea/www-ki-motn-dudh-photo.phpwww.example.com/jfwoea/foto-cewe-zaman-sekarang.php

เริ่มต้นด้วยการตรวจสอบเครื่องมือปัญหาด้านความปลอดภัยใน Search Console เพื่อดูว่า Google พบหน้าเว็บที่ถูกแฮ็กเหล่านี้ในเว็บไซต์ของคุณหรือไม่ บางครั้งคุณอาจค้นพบหน้าเว็บเช่นนี้ได้ด้วยการเปิดหน้าต่าง Google Search แล้วพิมพ์ site:_your site url_ พร้อม URL ระดับรูทของเว็บไซต์ ซึ่งจะแสดงหน้าเว็บที่ Google จัดทําดัชนีสําหรับเว็บไซต์ของคุณ รวมถึงหน้าเว็บที่ถูกแฮ็ก เลื่อนดูผลการค้นหา 2-3 หน้าเพื่อดูว่าคุณเห็น URL ที่ผิดปกติหรือไม่ หากไม่เห็นเนื้อหาที่ถูกแฮ็กใน Google Search ให้ใช้ข้อความค้นหาเดียวกันกับเครื่องมือค้นหาอื่น ตัวอย่างลักษณะของการดำเนินการมีดังนี้

โดยทั่วไป เมื่อคลิกลิงก์ไปยังหน้าที่แฮ็ก ระบบจะเปลี่ยนเส้นทางคุณไปยังเว็บไซต์อื่น หรือคุณจะเห็นหน้าเว็บที่เต็มไปด้วยเนื้อหาที่อ่านไม่ออก อย่างไรก็ตาม คุณอาจเห็นข้อความที่ระบุว่าหน้าเว็บนั้นไม่มีอยู่จริง (เช่น ข้อผิดพลาด 404) ด้วย อย่าหลงกลโกง แฮ็กเกอร์จะพยายามหลอกให้คุณคิดว่าหน้าเว็บหายไปหรือได้รับการแก้ไขแล้ว แต่จริงๆ แล้วหน้าเว็บยังคงถูกแฮ็กอยู่ โดยวิธีหนึ่งที่ใช้คือการปิดบังเนื้อหา ตรวจสอบการปิดบังข้อมูลโดยป้อน URL ของเว็บไซต์ในเครื่องมือตรวจสอบ URL เครื่องมือ "ดึงข้อมูลเหมือนเป็น Google" ช่วยให้คุณเห็นเนื้อหาที่ซ่อนอยู่เบื้องหลัง

หากพบปัญหาเหล่านี้ แสดงว่าเว็บไซต์ของคุณอาจได้รับผลกระทบจากการแฮ็กประเภทนี้

แก้ไขการแฮ็ก

ก่อนเริ่มต้น ให้ทำสำเนาไฟล์ออฟไลน์ก่อนที่จะนำออกเผื่อในกรณีที่ต้องกู้คืนไฟล์ในภายหลัง หรือจะสํารองข้อมูลทั้งเว็บไซต์ก่อนเริ่มกระบวนการล้างข้อมูลก็ได้ ซึ่งทำได้โดยบันทึกไฟล์ทั้งหมดที่อยู่ในเซิร์ฟเวอร์ไปยังตำแหน่งที่อยู่นอกเซิร์ฟเวอร์ หรือค้นหาตัวเลือกการสำรองข้อมูลที่ดีที่สุดสำหรับระบบจัดการเนื้อหา (CMS) ของคุณ หากคุณใช้ CMS ให้สํารองข้อมูลฐานข้อมูลด้วย

ตรวจสอบไฟล์ .htaccess (2 ขั้นตอน)

การแฮ็กแบบอักขระไร้ความหมายจะเปลี่ยนเส้นทางผู้เข้าชมจากเว็บไซต์ของคุณโดยใช้ไฟล์ .htaccess

ขั้นตอนที่ 1

ค้นหาไฟล์ .htaccess ในเว็บไซต์ หากไม่แน่ใจว่าต้องค้นหาไฟล์ดังกล่าวที่ใดและกำลังใช้ CMS เช่น WordPress, Joomla หรือ Drupal ให้ค้นหา "ตำแหน่งไฟล์ .htaccess" ในเครื่องมือค้นหาพร้อมกับชื่อ CMS

คุณอาจเห็นไฟล์ .htaccess หลายไฟล์ ทั้งนี้ขึ้นอยู่กับเว็บไซต์

สร้างรายการตำแหน่งไฟล์ .htaccess ทั้งหมด

ขั้นตอนที่ 2

แทนที่ไฟล์ .htaccess ทั้งหมดด้วยไฟล์ .htaccess เวอร์ชันที่สะอาดหรือเวอร์ชันเริ่มต้น โดยปกติแล้ว คุณจะค้นหาไฟล์ .htaccess เวอร์ชันเริ่มต้นได้ด้วยการค้นหา "ไฟล์ .htaccess เริ่มต้น" และชื่อ CMS สำหรับเว็บไซต์ที่มีไฟล์ .htaccess หลายไฟล์ ให้ค้นหาไฟล์แต่ละไฟล์เวอร์ชันที่ไม่มีข้อมูลและแทนที่ไฟล์เหล่านั้น

หากไม่มี .htaccess เริ่มต้นและคุณไม่เคยกําหนดค่าไฟล์ .htaccess ในเว็บไซต์ ไฟล์ .htaccess ที่คุณพบในเว็บไซต์อาจเป็นไฟล์ที่เป็นอันตราย

บันทึกสำเนาไฟล์ .htaccess ไว้แบบออฟไลน์เผื่อไว้ และลบไฟล์ .htaccess ออกจากเว็บไซต์

ค้นหาและนำไฟล์อื่นๆ ที่อันตรายออก (5 ขั้นตอน)

การระบุไฟล์ที่เป็นอันตรายนั้นเป็นเรื่องยากและใช้เวลานาน ใช้เวลาตรวจสอบไฟล์ หากยังไม่ได้ดำเนินการ นี่เป็นโอกาสที่ดีในการสำรองข้อมูลไฟล์ในเว็บไซต์ ค้นหา "สำรองข้อมูลเว็บไซต์" และชื่อ CMS ใน Google เพื่อดูวิธีการสำรองข้อมูลเว็บไซต์

ขั้นตอนที่ 1

หากคุณใช้ CMS ให้ติดตั้งไฟล์หลัก (เริ่มต้น) ทั้งหมดที่มาพร้อมกับการจำหน่ายเริ่มต้นของ CMS รวมถึงทุกอย่างที่คุณอาจเพิ่ม (เช่น ธีม โมดูล ปลั๊กอิน) อีกครั้ง วิธีนี้ช่วยให้มั่นใจว่าไฟล์เหล่านี้ไม่มีเนื้อหาที่ถูกแฮ็ก คุณสามารถค้นหา "ติดตั้งอีกครั้ง" และชื่อ CMS ของคุณใน Google เพื่อดูวิธีการติดตั้งอีกครั้ง หากคุณมีปลั๊กอิน โมดูล ส่วนขยาย หรือธีม ให้ติดตั้งอีกครั้งด้วย

ขั้นตอนที่ 2

ตอนนี้คุณต้องมองหาไฟล์ที่เป็นอันตรายหรือถูกบุกรุกที่เหลืออยู่ ขั้นตอนนี้ถือเป็นขั้นตอนที่ยากที่สุดและใช้เวลานานที่สุดในกระบวนการ แต่หลังจากนี้คุณก็เกือบจะเสร็จแล้ว

โดยปกติแล้ว แฮ็กนี้จะทิ้งไฟล์ 2 ประเภทไว้ ได้แก่ ไฟล์ .txt และไฟล์ .php ไฟล์ .txt ที่แสดงเป็นไฟล์เทมเพลต และไฟล์ .php จะกำหนดประเภทเนื้อหาที่ไร้สาระที่จะโหลดลงในเว็บไซต์

เริ่มต้นด้วยการค้นหาไฟล์ .txt คุณควรเห็นฟีเจอร์การค้นหาไฟล์บางประเภท ทั้งนี้ขึ้นอยู่กับวิธีเชื่อมต่อกับเว็บไซต์ ค้นหา ".txt" เพื่อดึงไฟล์ทั้งหมดที่มีนามสกุล .txt ไฟล์เหล่านี้ส่วนใหญ่จะเป็นไฟล์ที่ถูกต้อง เช่น ข้อตกลงการอนุญาตให้ใช้สิทธิหรือไฟล์ Readme คุณกําลังมองหาชุดไฟล์ .txt ที่มีโค้ด HTML ซึ่งใช้สําหรับสร้างเทมเพลตที่เป็นสแปม ต่อไปนี้คือตัวอย่างโค้ดบางส่วนที่คุณอาจพบในไฟล์.txtที่เป็นอันตรายเหล่านี้

<title>{keyword}</title>

<meta name="description" content="{keyword}" />

<meta name="keywords" content="{keyword}" />

<meta property="og:title" content="{keyword}" />

แฮ็กเกอร์ใช้การแทนที่คีย์เวิร์ดเพื่อสร้างหน้าสแปม คุณมีแนวโน้มที่จะเห็นคําทั่วไปที่แทนที่กันได้ในไฟล์ที่ถูกแฮ็ก

นอกจากนี้ ไฟล์เหล่านี้ส่วนใหญ่ยังมีโค้ดบางประเภทที่วางตำแหน่งลิงก์ที่เป็นสแปมและข้อความที่เป็นสแปมไว้นอกหน้าเว็บที่มองเห็นได้

<div style="position: absolute; top: -1000px; left: -1000px;">

Cheap prescription drugs

</div>

นำไฟล์ .txt เหล่านี้ออก หากไฟล์ทั้งหมดอยู่ในโฟลเดอร์เดียวกัน ให้นำโฟลเดอร์ทั้งโฟลเดอร์ออก

ขั้นตอนที่ 3

ไฟล์ PHP ที่เป็นอันตรายนั้นหาเจอยากกว่า อาจมีไฟล์ PHP ที่เป็นอันตราย 1 หรือหลายไฟล์ในเว็บไซต์ หน้าเหล่านี้อาจอยู่ในไดเรกทอรีย่อยเดียวกันหรือกระจัดกระจายอยู่ในเว็บไซต์ก็ได้

อย่าเพิ่งตกใจคิดว่าคุณต้องเปิดและดูไฟล์ PHP ทั้งหมด เริ่มต้นด้วยการสร้างรายการไฟล์ PHP ที่น่าสงสัยซึ่งคุณต้องการตรวจสอบ วิธีระบุไฟล์ PHP ที่น่าสงสัยมีดังนี้

- เนื่องจากคุณได้โหลดไฟล์ CMS ซ้ำแล้ว ให้ดูเฉพาะไฟล์ที่ไม่ได้อยู่ในไฟล์หรือโฟลเดอร์ CMS เริ่มต้น ซึ่งควรจะช่วยกำจัดไฟล์ PHP จำนวนมากและเหลือเพียงไม่กี่ไฟล์ให้คุณดู

- จัดเรียงไฟล์ในไซต์ตามวันที่แก้ไขล่าสุด มองหาไฟล์ที่มีการแก้ไขภายใน 2-3 เดือนนับจากครั้งแรกที่คุณพบว่าเว็บไซต์ถูกแฮ็ก

- จัดเรียงไฟล์ในไซต์ตามขนาด มองหาไฟล์ที่มีขนาดใหญ่ผิดปกติ

ขั้นตอนที่ 4

เมื่อได้รายการไฟล์ PHP ที่น่าสงสัยแล้ว ให้ตรวจสอบว่าไฟล์ดังกล่าวเป็นอันตรายหรือไม่ หากคุณไม่คุ้นเคยกับ PHP กระบวนการนี้อาจใช้เวลานานขึ้น ดังนั้นลองอ่านเอกสารประกอบ PHP สักหน่อย หากคุณไม่เคยเขียนโค้ดมาก่อนเลย เราขอแนะนำให้ขอความช่วยเหลือ ในระหว่างนี้ คุณสามารถสังเกตรูปแบบพื้นฐานบางอย่างเพื่อระบุไฟล์ที่เป็นอันตรายได้

หากคุณใช้ CMS และไม่ได้แก้ไขไฟล์เหล่านั้นโดยตรง ให้เปรียบเทียบไฟล์ในเซิร์ฟเวอร์กับรายการไฟล์เริ่มต้นที่รวมอยู่ในแพ็กเกจ CMS รวมถึงปลั๊กอินและธีมต่างๆ มองหาไฟล์ที่ไม่เกี่ยวข้อง รวมถึงไฟล์ที่มีขนาดใหญ่กว่าเวอร์ชันเริ่มต้น

ขั้นแรก ให้สแกนไฟล์ที่น่าสงสัยซึ่งคุณระบุไว้แล้วเพื่อมองหากลุ่มข้อความขนาดใหญ่ที่มีตัวอักษรและตัวเลขผสมกันซึ่งดูเหมือนจะสับสน โดยปกติแล้ว บล็อกข้อความขนาดใหญ่จะมีฟังก์ชัน PHP อยู่ข้างหน้า เช่น base64_decode, rot13, eval, strrev หรือ gzinflate

ตัวอย่างลักษณะของบล็อกโค้ดดังกล่าวมีดังนี้ บางครั้งระบบจะยัดโค้ดทั้งหมดนี้ไว้ในบรรทัดข้อความยาวๆ บรรทัดเดียว ซึ่งทำให้ข้อความดูเล็กกว่าที่เป็นจริง

// Hackers try to confuse site owners by encoding malicious code into

// blocks of text. Be wary of unfamiliar code blocks like this.

base64_decode(strrev("hMXZpRXaslmYhJXZuxWd2BSZ0l2cgknbhByZul2czVmckRWYgknYgM3ajFGd0FGIlJXd0Vn

ZgknbhBSbvJnZgUGdpNHIyV3b5BSZyV3YlNHIvRHI0V2Zy9mZgQ3Ju9GRg4SZ0l2cgIXdvlHI4lmZg4WYjBSdvlHIsU2c

hVmcnBydvJGblBiZvBCdpJGIhBCZuFGIl1Wa0BCa0l2dgQXdCBiLkJXYoBSZiBibhNGIlR2bjBycphGdgcmbpRXYjNXdmJ2b

lRGI5xWZ0Fmb1RncvZmbVBiLn5WauVGcwFGagM3J0FGa3BCZuFGdzJXZk5Wdg8GdgU3b5BicvZGI0xWdjlmZmlGZgQXagU2ah

1GIvRHIzlGa0BSZrlGbgUGZvNGIlRWaoByb0BSZrlGbgMnclt2YhhEIuUGZvNGIlxmYhRWYlJnb1BychByZulGZhJXZ1F3ch

1GIlR2bjBCZlRXYjNXdmJ2bgMXdvl2YpxWYtBiZvBSZjVWawBSYgMXagMXaoRFIskGS"));

บางครั้งโค้ดอาจไม่ได้สับสนและดูเหมือนสคริปต์ปกติ หากไม่แน่ใจว่าโค้ดไม่ถูกต้องหรือไม่ โปรดไปที่ชุมชนความช่วยเหลือของ Google Search Central ซึ่งมีผู้ดูแลเว็บที่มีประสบการณ์คอยตรวจสอบไฟล์ให้คุณ

ขั้นตอนที่ 5

เมื่อทราบแล้วว่าไฟล์ใดน่าสงสัย ให้สร้างข้อมูลสํารองหรือสําเนาในเครื่องโดยบันทึกไฟล์เหล่านั้นไว้ในคอมพิวเตอร์ เผื่อว่าไฟล์ใดไฟล์หนึ่งจะไม่เป็นอันตราย และลบไฟล์ที่น่าสงสัยออกจากเว็บไซต์

ตรวจสอบว่าเว็บไซต์ของคุณไม่มีเนื้อหาที่เป็นอันตรายหรือไม่

เมื่อกำจัดไฟล์ที่ถูกแฮ็กแล้ว ให้ตรวจสอบว่าความพยายามของคุณได้ผลหรือไม่ โปรดจำหน้าเว็บที่เป็นอักขระไร้ความหมายที่คุณพบก่อนหน้านี้ ใช้เครื่องมือ "ดึงข้อมูลเหมือนเป็น Google" กับหน้าดังกล่าวอีกครั้งเพื่อดูว่าหน้าดังกล่าวยังคงอยู่หรือไม่ หากระบบแสดงผลเป็น "ไม่พบ" ในฟีเจอร์ "ดึงข้อมูลในแบบของ Google" แสดงว่าเว็บไซต์ของคุณน่าจะอยู่ในสถานะที่ค่อนข้างดีและคุณก็ดำเนินการแก้ไขช่องโหว่ในเว็บไซต์ต่อได้

ฉันจะป้องกันการถูกแฮ็กอีกได้อย่างไร

การแก้ไขช่องโหว่ในเว็บไซต์เป็นขั้นตอนสุดท้ายที่สำคัญในการแก้ไขเว็บไซต์ จากการศึกษาเมื่อเร็วๆ นี้พบว่าเว็บไซต์ที่ถูกแฮ็ก 20% จะถูกแฮ็กอีกครั้งภายใน 1 วัน การรู้อย่างแน่ชัดว่าไซต์ถูกแฮ็กได้อย่างไรจึงมีประโยชน์อย่างยิ่ง อ่านคำแนะนำเกี่ยวกับวิธีแฮ็กเว็บไซต์ที่นักส่งสแปมทำบ่อยที่สุดเพื่อเริ่มตรวจสอบ อย่างไรก็ตาม หากไม่ทราบว่าเว็บไซต์ถูกแฮ็กได้อย่างไร รายการต่อไปนี้เป็นรายการสิ่งที่คุณทําได้เพื่อลดช่องโหว่ในเว็บไซต์

- สแกนคอมพิวเตอร์เป็นประจำ: ใช้โปรแกรมสแกนไวรัสยอดนิยมเพื่อตรวจหาไวรัสหรือช่องโหว่

- เปลี่ยนรหัสผ่านเป็นประจำ: การเปลี่ยนรหัสผ่านของบัญชีเว็บไซต์ทั้งหมด เช่น ผู้ให้บริการโฮสติ้ง, FTP และ CMS เป็นประจําจะช่วยป้องกันการเข้าถึงเว็บไซต์ที่ไม่ได้รับอนุญาต คุณควรสร้างรหัสผ่านที่รัดกุมและไม่ซ้ำกันสำหรับแต่ละบัญชี

- ใช้การตรวจสอบสิทธิ์แบบ 2 ปัจจัย (2FA): พิจารณาเปิดใช้ 2FA ในบริการที่คุณต้องลงชื่อเข้าใช้ ซึ่งทำให้แฮ็กเกอร์ลงชื่อเข้าใช้ได้ยากขึ้น แม้ว่าจะขโมยรหัสผ่านของคุณได้สำเร็จก็ตาม

- อัปเดต CMS, ปลั๊กอิน, ส่วนขยาย และโมดูลเป็นประจำ หวังว่าคุณจะทำขั้นตอนนี้ไปแล้ว เว็บไซต์จำนวนมากถูกแฮ็กเนื่องจากใช้ซอฟต์แวร์เวอร์ชันเก่า ทั้งนี้ CMS บางระบบรองรับการอัปเดตอัตโนมัติด้วย

- ลองสมัครใช้บริการรักษาความปลอดภัยเพื่อตรวจสอบเว็บไซต์ มีบริการดีๆ มากมายที่จะช่วยคุณตรวจสอบเว็บไซต์โดยเสียค่าบริการเพียงเล็กน้อย ลองลงทะเบียนกับผู้ให้บริการดังกล่าวเพื่อให้ไซต์ปลอดภัย

แหล่งข้อมูลเพิ่มเติม

หากยังพบปัญหาในการแก้ไขเว็บไซต์อยู่ โปรดดูแหล่งข้อมูลเพิ่มเติมที่อาจช่วยคุณได้

เครื่องมือเหล่านี้จะสแกนไซต์และอาจพบเนื้อหาที่มีปัญหา แต่นอกเหนือจาก VirusTotal แล้ว Google ไม่ใช้หรือรองรับเครื่องมืออื่นใดอีก

เครื่องมือเหล่านี้เป็นเพียงเครื่องมือบางส่วนที่อาจสแกนเว็บไซต์เพื่อหาเนื้อหาที่เป็นปัญหาได้ โปรดทราบว่าเครื่องมือสแกนเหล่านี้ไม่สามารถรับประกันว่าจะระบุเนื้อหาที่มีปัญหาได้ทุกประเภท

ทรัพยากรเพิ่มเติมจาก Google ที่ช่วยคุณได้มีดังนี้