Dieser Leitfaden wurde speziell für eine Art von Hack entwickelt, bei dem Ihrer Website keyword-lastige Seiten mit unverständlichem Text hinzugefügt werden. Wir bezeichnen diesen Hack als „Gibberish-Hack“. Sie richtet sich an Nutzer beliebter Content-Management-Systeme (CMS), ist aber auch für Nutzer ohne CMS hilfreich.

Diese Art von Hack erkennen

Bei dieser Art von Hacks wird automatisch eine Vielzahl von Seiten mit sinnlosen Sätzen voller Keywords auf Ihrer Website erstellt. Das sind Seiten, die Sie nicht erstellt haben, aber URLs haben, die Nutzer zum Klicken verleiten könnten. Damit wollen Hacker erreichen, dass die gehackten Seiten in der Google-Suche erscheinen. Wenn Nutzer die Seiten dann besuchen möchten, werden sie auf eine völlig andere Seite weitergeleitet. Hacker verdienen Geld, wenn Nutzer diese fremden Seiten besuchen. Hier sind einige Beispiele für Dateitypen, die Sie auf einer von diesem Hack betroffenen Website sehen könnten:

www.example.com/cheap-hair-styles-cool.htmlwww.example.com/free-pictures-fun.htmlwww.example.com/nice-song-download-file.php

Manchmal werden sie in einem Ordner angezeigt, der aus zufälligen Zeichen besteht und verschiedene Sprachen verwendet:

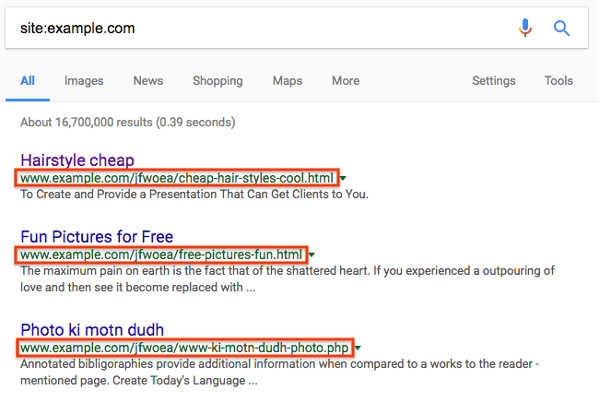

www.example.com/jfwoea/cheap-hair-styles-cool.htmlwww.example.com/jfwoea/free-pictures-fun.htmlwww.example.com/jfwoea/www-ki-motn-dudh-photo.phpwww.example.com/jfwoea/foto-cewe-zaman-sekarang.php

Prüfen Sie zuerst mit dem Tool Sicherheitsprobleme in der Search Console, ob Google eine dieser gehackten Seiten auf Ihrer Website gefunden hat. Manchmal können Sie solche Seiten auch finden, indem Sie ein Google-Suchfenster öffnen und site:_your site url_ zusammen mit der URL der Stammebene Ihrer Website eingeben. Daraufhin werden die Seiten angezeigt, die Google für Ihre Website indexiert hat, einschließlich der gehackten Seiten. Sehen Sie sich einige Seiten der Suchergebnisse an, um zu prüfen, ob ungewöhnliche URLs zu sehen sind. Wenn Sie in der Google Suche keine gehackten Inhalte sehen, verwenden Sie dieselben Suchbegriffe mit einer anderen Suchmaschine. Hier ein Beispiel:

Wenn Sie auf einen Link zu einer gehackten Seite klicken, werden Sie normalerweise zu einer anderen Website weitergeleitet oder sehen eine Seite mit unverständlichen Inhalten. Möglicherweise wird auch eine Meldung angezeigt, dass die Seite nicht existiert (z. B. ein 404-Fehler). Lassen Sie sich nicht täuschen! Hacker versuchen, Sie dazu zu bringen zu glauben, dass die Seite nicht mehr existiert oder repariert wurde, obwohl sie noch gehackt ist. Dazu wird Cloaking eingesetzt. Geben Sie die URLs Ihrer Website in das URL-Prüftool ein, um nach Cloaking zu suchen. Mit dem Tool „Abruf wie durch Google“ können Sie die zugrunde liegenden ausgeblendeten Inhalte sehen.

Wenn Sie diese Probleme feststellen, wurde Ihre Website höchstwahrscheinlich von dieser Art von Hack betroffen.

Hack beheben

Erstellen Sie vor dem Entfernen eine Offlinekopie aller Dateien, für den Fall, dass Sie sie später wiederherstellen müssen. Besser ist es, Ihre gesamte Website zu sichern, bevor Sie mit der Bereinigung beginnen. Sie können dazu alle Dateien auf Ihrem Server an einem anderen Speicherort speichern oder nach den besten Sicherungsoptionen für Ihr Content-Management-System (CMS) suchen. Wenn Sie ein CMS verwenden, sichern Sie auch die Datenbank.

.htaccess-Datei prüfen (2 Schritte)

Beim Gibberish-Hack werden Besucher über die Datei .htaccess von Ihrer Website weitergeleitet.

Schritt 1

Suchen Sie auf Ihrer Website nach der .htaccess-Datei. Wenn Sie nicht sicher sind, wo Sie sie finden, und ein CMS wie WordPress, Joomla oder Drupal verwenden, suchen Sie in einer Suchmaschine nach „Speicherort der .htaccess-Datei“ zusammen mit dem Namen Ihres CMS.

Je nach Website werden möglicherweise mehrere .htaccess-Dateien angezeigt.

Erstellen Sie eine Liste aller Speicherorte der .htaccess-Dateien.

Schritt 2

Ersetzen Sie alle .htaccess-Dateien durch eine saubere oder Standardversion der .htaccess-Datei. Normalerweise finden Sie eine Standardversion einer .htaccess-Datei, indem Sie nach „.htaccess-Standarddatei“ und dem Namen Ihres CMS suchen. Suchen Sie bei Websites mit mehreren .htaccess-Dateien nach einer sauberen Version jeder Datei und ersetzen Sie sie.

Wenn keine Standard-.htaccess vorhanden ist und Sie noch nie eine .htaccess-Datei auf Ihrer Website konfiguriert haben, ist die .htaccess-Datei, die Sie auf Ihrer Website finden, wahrscheinlich schädlich.

Speichern Sie zur Sicherheit eine Kopie der .htaccess-Datei(en) offline und löschen Sie die .htaccess-Datei von Ihrer Website.

Andere schädliche Dateien finden und entfernen (5 Schritte)

Das Erkennen schädlicher Dateien kann schwierig und zeitaufwendig sein. Nehmen Sie sich Zeit, wenn Sie Ihre Dateien prüfen. Wenn Sie es noch nicht getan haben, ist jetzt ein guter Zeitpunkt, die Dateien auf Ihrer Website zu sichern. Suchen Sie in Google nach „Website sichern“ und dem Namen Ihres CMS, um eine Anleitung zum Sichern Ihrer Website zu finden.

Schritt 1

Wenn Sie ein CMS verwenden, installieren Sie alle Kerndateien (Standarddateien), die in der Standardverteilung Ihres CMS enthalten sind, sowie alle von Ihnen hinzugefügten Dateien (z. B. Themen, Module, Plug-ins). So wird sichergestellt, dass diese Dateien keine gehackten Inhalte enthalten. Eine Anleitung zur Neuinstallation finden Sie, wenn Sie bei Google nach „neu installieren“ und dem Namen Ihres CMS suchen. Falls Sie Plug-ins, Module, Erweiterungen oder Designs installiert haben, müssen Sie diese ebenfalls neu installieren.

Schritt 2

Jetzt müssen Sie nach verbleibenden schädlichen oder manipulierten Dateien suchen. Dies ist der schwierigste und zeitaufwendigste Teil des Prozesses, aber danach sind Sie fast fertig.

Bei diesem Hack werden in der Regel zwei Dateitypen hinterlassen: .txt-Dateien und .php-Dateien. Die .txt-Dateien dienen als Vorlagendateien und die .php-Dateien bestimmen, welche Art von unsinnigen Inhalten auf Ihrer Website geladen werden.

Suchen Sie zuerst nach den .txt-Dateien. Je nachdem, wie Sie eine Verbindung zu Ihrer Website herstellen, sollte eine Art Suchfunktion für Dateien angezeigt werden. Suchen Sie nach „.txt“, um alle Dateien mit der Endung .txt aufzurufen. Die meisten davon sind legitime Dateien wie Lizenzvereinbarungen oder README-Dateien. Sie suchen nach einer Reihe von .txt-Dateien mit HTML-Code, mit dem Spam-Vorlagen erstellt wurden. Im Folgenden finden Sie Code-Snippets verschiedener Codeteile, die Sie in diesen schädlichen .txt-Dateien finden können.

<title>{keyword}</title>

<meta name="description" content="{keyword}" />

<meta name="keywords" content="{keyword}" />

<meta property="og:title" content="{keyword}" />

Hacker verwenden Keyword-Ersatz, um die Spam-Seiten zu erstellen. Höchstwahrscheinlich sehen Sie ein generisches Wort, das in der gesamten gehackten Datei ersetzt werden kann.

Außerdem enthalten die meisten dieser Dateien einen Code, der Spamlinks und Spamtext außerhalb der sichtbaren Seite platziert.

<div style="position: absolute; top: -1000px; left: -1000px;">

Cheap prescription drugs

</div>

Entfernen Sie diese .txt-Dateien. Wenn sich alle im selben Ordner befinden, entfernen Sie den gesamten Ordner.

Schritt 3

Die schädlichen PHP-Dateien sind etwas schwieriger zu finden. Auf Ihrer Website befinden sich möglicherweise eine oder mehrere schädliche PHP-Dateien. Sie können sich alle im selben Unterverzeichnis befinden oder auf Ihrer Website verstreut sein.

Lassen Sie sich nicht entmutigen, wenn Sie denken, dass Sie jede PHP-Datei öffnen und durchsuchen müssen. Erstellen Sie zuerst eine Liste der verdächtigen PHP-Dateien, die Sie untersuchen möchten. So können Sie feststellen, welche PHP-Dateien verdächtig sind:

- Da Sie Ihre CMS-Dateien bereits neu geladen haben, sehen Sie sich nur Dateien an, die nicht zu den Standard-CMS-Dateien oder -Ordnern gehören. Dadurch sollte eine große Anzahl von PHP-Dateien eliminiert werden und Sie haben nur noch eine Handvoll Dateien zu prüfen.

- Sortieren Sie die Dateien auf Ihrer Website nach dem Datum der letzten Änderung. Suchen Sie nach Dateien, die innerhalb weniger Monate nach dem Zeitpunkt geändert wurden, zu dem Sie festgestellt haben, dass Ihre Website gehackt wurde.

- Sortieren Sie die Dateien auf Ihrer Website nach Größe. Suchen Sie nach ungewöhnlich großen Dateien.

Schritt 4

Sobald Sie eine Liste mit verdächtigen PHP-Dateien haben, prüfen Sie, ob sie schädlich sind. Wenn Sie mit PHP nicht vertraut sind, kann dieser Vorgang etwas zeitaufwendiger sein. Lesen Sie sich daher die PHP-Dokumentation durch. Wenn Sie noch keine Erfahrung mit dem Programmieren haben, empfehlen wir Ihnen, Hilfe in Anspruch zu nehmen. In der Zwischenzeit gibt es einige grundlegende Muster, anhand derer Sie schädliche Dateien erkennen können.

Wenn Sie ein CMS verwenden und diese Dateien nicht direkt bearbeiten, vergleichen Sie die Dateien auf Ihrem Server mit einer Liste der Standarddateien, die im CMS und in allen Plug-ins und Themen enthalten sind. Suchen Sie nach Dateien, die nicht dazu gehören, sowie nach Dateien, die größer als die Standardversion sind.

Sehen Sie sich zuerst die bereits erkannten verdächtigen Dateien an und suchen Sie nach großen Textblöcken mit einer Kombination aus scheinbar ungeordneten Buchstaben und Zahlen. Dem großen Textblock geht in der Regel eine Kombination aus PHP-Funktionen wie base64_decode, rot13, eval, strrev oder gzinflate voraus.

Hier ein Beispiel für diesen Codeblock: Manchmal wird der gesamte Code in eine lange Textzeile gepackt, wodurch er kleiner erscheint, als er tatsächlich ist.

// Hackers try to confuse site owners by encoding malicious code into

// blocks of text. Be wary of unfamiliar code blocks like this.

base64_decode(strrev("hMXZpRXaslmYhJXZuxWd2BSZ0l2cgknbhByZul2czVmckRWYgknYgM3ajFGd0FGIlJXd0Vn

ZgknbhBSbvJnZgUGdpNHIyV3b5BSZyV3YlNHIvRHI0V2Zy9mZgQ3Ju9GRg4SZ0l2cgIXdvlHI4lmZg4WYjBSdvlHIsU2c

hVmcnBydvJGblBiZvBCdpJGIhBCZuFGIl1Wa0BCa0l2dgQXdCBiLkJXYoBSZiBibhNGIlR2bjBycphGdgcmbpRXYjNXdmJ2b

lRGI5xWZ0Fmb1RncvZmbVBiLn5WauVGcwFGagM3J0FGa3BCZuFGdzJXZk5Wdg8GdgU3b5BicvZGI0xWdjlmZmlGZgQXagU2ah

1GIvRHIzlGa0BSZrlGbgUGZvNGIlRWaoByb0BSZrlGbgMnclt2YhhEIuUGZvNGIlxmYhRWYlJnb1BychByZulGZhJXZ1F3ch

1GIlR2bjBCZlRXYjNXdmJ2bgMXdvl2YpxWYtBiZvBSZjVWawBSYgMXagMXaoRFIskGS"));

Manchmal ist der Code nicht ungeordnet und sieht einfach wie ein normales Script aus. Wenn Sie sich nicht sicher sind, ob der Code fehlerhaft ist, können Sie sich an das Google Search Central-Hilfeforum wenden. Dort kann Ihnen eine Gruppe erfahrener Webmaster bei der Überprüfung der Dateien helfen.

Schritt 5

Nachdem Sie nun wissen, welche Dateien verdächtig sind, erstellen Sie ein Back-up oder eine lokale Kopie, indem Sie sie auf Ihrem Computer speichern, für den Fall, dass eine der Dateien nicht schädlich ist. Löschen Sie dann die verdächtigen Dateien von Ihrer Website.

Prüfen, ob Ihre Website frei von Malware ist

Nachdem Sie die gehackten Dateien entfernt haben, können Sie prüfen, ob sich Ihre harte Arbeit gelohnt hat. Denken Sie noch an die Seiten mit unverständlichen Texten, die Sie zuvor gefunden haben? Verwenden Sie das Tool „Abruf wie durch Google“ noch einmal, um zu prüfen, ob sie noch vorhanden sind. Wenn Sie in „Fetch as Google“ die Antwort „Nicht gefunden“ erhalten, ist die Wahrscheinlichkeit groß, dass Sie gut aufgestellt sind und mit der Behebung der Sicherheitslücken auf Ihrer Website fortfahren können.

Wie kann ich einen weiteren Hack verhindern?

Das Beheben von Sicherheitslücken auf Ihrer Website ist ein wichtiger letzter Schritt zur Behebung von Problemen. Eine aktuelle Studie hat ergeben, dass 20% der gehackten Websites innerhalb eines Tages noch einmal gehackt werden. Deshalb ist es wichtig herauszufinden, wie genau Ihre Website gehackt wurde. Lesen Sie unseren Leitfaden Die gängigsten Methoden von Spammern beim Hacken von Websites, um mit der Untersuchung zu beginnen. Wenn Sie jedoch nicht herausfinden können, wie Ihre Website gehackt wurde, finden Sie nachstehend eine Checkliste mit Maßnahmen, mit denen Sie die Sicherheitslücken auf Ihrer Website verringern können:

- Computer regelmäßig scannen:Verwenden Sie einen gängigen Virenscanner, um Ihren Computer auf Viren oder Sicherheitslücken zu prüfen.

- Passwörter regelmäßig ändern:Wenn Sie die Passwörter für alle Ihre Websitekonten wie Ihren Hostinganbieter, FTP und CMS regelmäßig ändern, können Sie unbefugte Zugriffe auf Ihre Website verhindern. Es ist wichtig, dass du für jedes deiner Konten ein eigenes, starkes Passwort erstellst.

- Zwei-Faktor-Authentifizierung (2FA) verwenden:Aktivieren Sie die 2FA für alle Dienste, bei denen Sie sich anmelden müssen. Durch die Bestätigung in zwei Schritten wird es Hackern erschwert, sich anzumelden, selbst wenn sie Ihr Passwort gestohlen haben.

- Aktualisieren Sie Ihr CMS, Ihre Plug-ins, Erweiterungen und Module regelmäßig: Hoffentlich haben Sie diesen Schritt bereits ausgeführt. Viele Websites werden gehackt, weil sie veraltete Software verwenden. Einige CMS unterstützten automatische Aktualisierungen.

- Abonnieren Sie einen Sicherheitsdienst, um Ihre Website zu überwachen:Es gibt viele gute Dienste, die Ihnen helfen können, Ihre Website gegen eine geringe Gebühr zu überwachen. Es empfiehlt sich, sich bei einem dieser Anbieter anzumelden.

Zusätzliche Ressourcen

Wenn Sie weiterhin Probleme bei der Fehlerbehebung auf Ihrer Website haben, finden Sie hier einige weitere Ressourcen, die Ihnen weiterhelfen könnten.

Diese Tools scannen Ihre Website und können unter Umständen problematische Inhalte finden. Google unterstützt bzw. nutzt nur VirusTotal.

Dies sind nur einige Tools, mit denen Ihre Website auf problematische Inhalte geprüft werden kann. Beachten Sie, dass diese Scanner nicht garantieren können, dass alle Arten von problematischen Inhalten erkannt werden.

Weitere Ressourcen von Google, die Ihnen helfen könnten, finden Sie hier: