تم إنشاء هذا الدليل خصيصًا لنوع من الاختراقات التي تضيف صفحات ملفّقة مكتوبة بلغة غير مفهومة ومكثفة من الكلمات الرئيسية إلى موقعك الإلكتروني، وسنشير إليها باسم "اختراق الملفّق". وهو مخصّص لمستخدمي أنظمة إدارة المحتوى (CMS) الرائجة، ولكنه سيكون مفيدًا حتى إذا لم تكن تستخدم أحد هذه الأنظمة.

التعرّف على هذا النوع من عمليات الاختراق

عند إضافة محتوى لا معنى له، يتم تلقائيًا إنشاء الكثير من الصفحات التي تحتوي على جمل لا معنى لها مليئة بالكلمات الرئيسية على موقعك الإلكتروني. هذه هي الصفحات التي لم تنشئها، ولكنّها تحتوي على عناوين URL قد تدفع المستخدمين إلى النقر عليها. يستخدم المخترقون هذا الأسلوب لإظهار الصفحات التي تم اختراقها في محرّك بحث Google. بعد ذلك، إذا حاول المستخدمون الانتقال إلى هذه الصفحات، تتم إعادة توجيههم إلى صفحة غير ذات صلة. يحقّق المخترقون الربح عندما ينتقل المستخدمون إلى هذه الصفحات غير ذات الصلة. في ما يلي بعض الأمثلة على أنواع الملفات التي قد تظهر على موقع إلكتروني مُصاب باختراق نص عشوائي:

www.example.com/cheap-hair-styles-cool.htmlwww.example.com/free-pictures-fun.htmlwww.example.com/nice-song-download-file.php

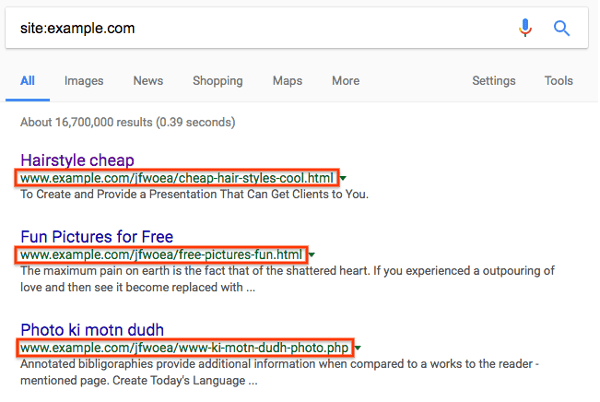

تظهر هذه الملفات أحيانًا في مجلد يتألّف من أحرف عشوائية ويستخدم لغات مختلفة:

www.example.com/jfwoea/cheap-hair-styles-cool.htmlwww.example.com/jfwoea/free-pictures-fun.htmlwww.example.com/jfwoea/www-ki-motn-dudh-photo.phpwww.example.com/jfwoea/foto-cewe-zaman-sekarang.php

ابدأ بالاطّلاع على أداة

مشاكل الأمان

في Search Console لمعرفة ما إذا كان محرّك بحث Google قد رصد أيًا من هذه الصفحات المُخترَقة

على موقعك الإلكتروني. في بعض الأحيان، يمكنك أيضًا العثور على صفحات مماثلة من خلال فتح نافذة "بحث Google" وكتابة site:_your site url_ مع عنوان URL على مستوى الجذر

لموقعك الإلكتروني. سيعرض لك هذا الإجراء الصفحات التي فهرسها محرّك بحث Google لموقعك الإلكتروني،

بما في ذلك الصفحات المخترَقة. تصفَّح بضع صفحات من نتائج البحث لمحاولة رصد أي عناوين URL غير عادية. إذا لم يظهر لك أي محتوى مُخترَق في "بحث Google"، استخدِم عبارات البحث نفسها مع محرّك بحث مختلف. في ما يلي مثال على

الشكل الذي سيظهر به ذلك:

عادةً، عندما تنقر على رابط يؤدي إلى صفحة تم اختراقها، سيتم إما إعادة توجيهك إلى موقع إلكتروني آخر أو ستظهر لك صفحة مليئة بمحتوى غير مفهوم. ومع ذلك، قد تظهر لك أيضًا رسالة تشير إلى أنّ الصفحة غير موجودة (مثل خطأ 404). احرِص على عدم الانخداع. سيحاول المخترقون خداعك بأنّ الصفحة قد اختفت أو تم إصلاحها عندما تكون لا تزال مُخترَقة. ويقوم بذلك من خلال إخفاء المحتوى. تحقّق من استخدام الخداع من خلال إدخال عناوين URL لموقعك الإلكتروني في أداة فحص عنوان URL. تتيح لك أداة "الجلب مثل Google" الاطّلاع على المحتوى الأساسي المخفي.

إذا واجهت هذه المشاكل، من المرجّح أنّ موقعك الإلكتروني قد تعرّض لهذا النوع من الاختراق.

إصلاح الاختراق

قبل البدء، أنشئ نسخة بلا إنترنت من أي ملفات قبل إزالتها، في حال احتجت إلى استعادتها لاحقًا. من الأفضل الاحتفاظ بنسخة احتياطية من موقعك الإلكتروني بالكامل قبل بدء عملية التنظيف. يمكنك إجراء ذلك من خلال حفظ جميع الملفات التي يتم تخزينها على خادمك في موقع خارج الخادم أو البحث عن أفضل خيارات الاحتفاظ بنسخة احتياطية لنظام إدارة المحتوى (CMS) الذي تستخدمه. إذا كنت تستخدم نظام إدارة محتوى، احتفظ أيضًا بنسخة احتياطية من قاعدة البيانات.

التحقّق من ملف .htaccess (خطوتان)

تؤدي عملية الاختراق هذه إلى إعادة توجيه الزوّار من موقعك الإلكتروني باستخدام ملف .htaccess.

الخطوة 1

حدِّد موقع ملف .htaccess على موقعك الإلكتروني. إذا لم تكن متأكّدًا من مكان العثور عليه

وكنت تستخدم نظام إدارة محتوى مثل WordPress أو Joomla أو Drupal، ابحث عن

"الموقع الجغرافي لملف .htaccess" في محرّك بحث مع اسم نظام إدارة المحتوى.

استنادًا إلى موقعك الإلكتروني، قد تظهر لك ملفات .htaccess متعددة.

أنشئ قائمة بجميع مواقع ملفات .htaccess.

الخطوة 2

استبدِل جميع ملفات .htaccess بنسخة نظيفة أو تلقائية من ملف

.htaccess. يمكنك عادةً العثور على إصدار تلقائي من ملف .htaccess

عن طريق البحث عن "ملف .htaccess التلقائي" واسم نظام إدارة المحتوى. بالنسبة إلى المواقع الإلكترونية التي تحتوي على عدة ملفات .htaccess، ابحث عن نسخة نظيفة من كل ملف واستبدِلها.

إذا لم يتوفّر ملف .htaccess تلقائي ولم يسبق لك ضبط ملف .htaccess

على موقعك الإلكتروني، من المحتمل أن يكون ملف .htaccess الذي تعثر عليه على موقعك الإلكتروني ضارًا.

احفظ نسخة من ملفات .htaccess بلا إنترنت لتجنُّب أي مشاكل محتملة، واحذِف ملف

.htaccess من موقعك الإلكتروني.

العثور على الملفات الضارة الأخرى وإزالتها (5 خطوات)

قد يكون تحديد الملفات الضارة أمرًا صعبًا ويستغرق وقتًا طويلاً. يُرجى أخذ الوقت الكافي عند فحص ملفاتك. إذا لم يسبق لك ذلك، ننصحك بالاحتفاظ بنسخة احتياطية من الملفات على موقعك الإلكتروني. يمكنك إجراء بحث على Google عن "الاحتفاظ بنسخة احتياطية من الموقع الإلكتروني" واسم نظام إدارة المحتوى للعثور على تعليمات حول كيفية الاحتفاظ بنسخة احتياطية من موقعك الإلكتروني.

الخطوة 1

إذا كنت تستخدم نظام إدارة محتوى، عليك إعادة تثبيت جميع الملفات الأساسية (التلقائية) التي تأتي في الإصدار التلقائي لنظام إدارة المحتوى، بالإضافة إلى أي محتوى قد أضفته (مثل المظاهر والوحدات والمكونات الإضافية). ويساعد ذلك في ضمان أنّ هذه الملفات خالية من المحتوى المخترَق. يمكنك إجراء بحث على Google عن "إعادة التثبيت" واسم نظام إدارة المحتوى للعثور على تعليمات إعادة التثبيت. إذا كان لديك أي مكوّنات إضافية أو وحدات أو إضافات أو مظاهر، احرص على إعادة تثبيتها أيضًا.

الخطوة 2

عليك الآن البحث عن أي ملفات ضارة أو مُخترَقة متبقية. هذه هي أصعب مرحلة في العملية وتستغرق وقتًا طويلاً، ولكن بعد إكمالها، ستكون قد قاربت على الانتهاء.

يترك هذا الاختراق عادةً نوعَين من الملفات: ملفات .txt وملفات .php. إنّ ملفات .txt التي يتم عرضها هي ملفات نماذج، وتحدّد ملفات .php نوع

المحتوى غير المنطقي الذي سيتم تحميله على موقعك الإلكتروني.

ابدأ بالبحث عن ملفات .txt. استنادًا إلى طريقة ربطك

بموقعك الإلكتروني، من المفترض أن تظهر لك ميزة بحث عن الملفات. ابحث عن ملف ".txt" لعرض جميع الملفات التي تحتوي على امتداد .txt. وستكون معظم هذه الملفات

ملفات مشروعة، مثل اتفاقيات الترخيص أو ملفات readme. أنت تبحث عن

مجموعة من .txt ملفّات تحتوي على رمز HTML المستخدَم لإنشاء نماذج غير مرغوب فيها. في ما يلي

مقتطفات من أجزاء مختلفة من الرموز البرمجية التي قد تعثر عليها في ملفات

.txt هذه الضارّة.

<title>{keyword}</title>

<meta name="description" content="{keyword}" />

<meta name="keywords" content="{keyword}" />

<meta property="og:title" content="{keyword}" />

يستعين المخترقون باستبدال الكلمات الرئيسية لإنشاء صفحات غير مرغوب فيها، من المرجّح أن تظهر لك بعض الكلمات العامة التي يمكن استبدالها في الملف المخترَق.

بالإضافة إلى ذلك، تحتوي معظم هذه الملفات على نوع من الرموز البرمجية التي تضع الروابط غير المرغوب فيها والنصوص غير المرغوب فيها خارج الصفحة المرئية.

<div style="position: absolute; top: -1000px; left: -1000px;">

Cheap prescription drugs

</div>

عليك إزالة .txt ملفًا. إذا كانت جميعها في المجلد نفسه، أزِل المجلد بالكامل.

الخطوة 3

تتسم ملفات PHP الضارة بصعوبة أكبر قليلاً في تتبعها، قد يكون هناك ملف واحد أو العديد من ملفات PHP الضارة على موقعك الإلكتروني. وقد تكون جميعها مضمّنة في الدليل الفرعي نفسه، أو مبعثرة في موقعك الإلكتروني.

لا داعي للقلق بشأن فتح كل ملف PHP والبحث فيه. ابدأ بإنشاء قائمة بملفات PHP المريبة التي تريد التحقيق فيها. في ما يلي بعض الطرق لتحديد ملفات PHP المشتبه بها:

- بما أنّك سبق أن أعدت تحميل ملفات نظام إدارة المحتوى (CMS)، عليك البحث فقط عن الملفات التي لا تشكّل جزءًا من ملفات أو مجلدات نظام إدارة المحتوى التلقائية. من المفترض أن يؤدي ذلك إلى إزالة عدد كبير من ملفات PHP وترك عدد قليل من الملفات للاطّلاع عليها.

- افرز الملفات على موقعك بحسب تاريخ آخر تعديل، ابحث عن الملفات التي تم تعديلها خلال بضعة أشهر من وقت اكتشافك أولاً أنّ موقعك الإلكتروني قد تم اختراقه.

- افرز الملفات على موقعك بحسب الحجم، وانظر في الملفات الكبيرة بشكل غير عادي.

الخطوة 4

بعد الحصول على قائمة بملفات PHP المريبة، تحقّق ممّا إذا كانت ضارة. إذا لم تكن على دراية بلغة PHP، قد تستغرق هذه العملية وقتًا أطول، لذا ننصحك بمراجعة بعض مستندات PHP. إذا كنت مبتدئًا تمامًا في مجال الترميز، ننصحك بالحصول على مساعدة. في الوقت الحالي، هناك بعض الأنماط الأساسية التي يمكنك البحث عنها لتحديد الملفات الضارة.

إذا كنت تستخدم نظام إدارة محتوى (CMS) ولا تعتاد تعديل هذه الملفات مباشرةً، قارِن الملفات على خادمك بقائمة الملفات التلقائية المضمّنة في نظام إدارة المحتوى وأي مكونات إضافية ومظاهر. ابحث عن الملفات التي لا تنتمي إلى مجموعة معيّنة، وكذلك عن الملفات الأكبر حجمًا من الإصدار التلقائي.

أولاً، راجِع الملفات المريبة التي سبق أن حدّدتها بحثًا عن

مجموعات كبيرة من النصوص التي تحتوي على مزيج من الأحرف والأرقام التي تبدو مختلطة. يسبق عادةً مجموعة كبيرة من النصوص مجموعة من وظائف PHP

مثل base64_decode أو rot13 أو eval أو strrev أو gzinflate.

في ما يلي مثال على الشكل الذي قد يبدو عليه هذا الرمز البرمجي. في بعض الأحيان، سيتم إدراج كل هذا

الرمز في سطر واحد طويل من النص، ما يجعله يبدو أصغر مما هو عليه

في الواقع.

// Hackers try to confuse site owners by encoding malicious code into

// blocks of text. Be wary of unfamiliar code blocks like this.

base64_decode(strrev("hMXZpRXaslmYhJXZuxWd2BSZ0l2cgknbhByZul2czVmckRWYgknYgM3ajFGd0FGIlJXd0Vn

ZgknbhBSbvJnZgUGdpNHIyV3b5BSZyV3YlNHIvRHI0V2Zy9mZgQ3Ju9GRg4SZ0l2cgIXdvlHI4lmZg4WYjBSdvlHIsU2c

hVmcnBydvJGblBiZvBCdpJGIhBCZuFGIl1Wa0BCa0l2dgQXdCBiLkJXYoBSZiBibhNGIlR2bjBycphGdgcmbpRXYjNXdmJ2b

lRGI5xWZ0Fmb1RncvZmbVBiLn5WauVGcwFGagM3J0FGa3BCZuFGdzJXZk5Wdg8GdgU3b5BicvZGI0xWdjlmZmlGZgQXagU2ah

1GIvRHIzlGa0BSZrlGbgUGZvNGIlRWaoByb0BSZrlGbgMnclt2YhhEIuUGZvNGIlxmYhRWYlJnb1BychByZulGZhJXZ1F3ch

1GIlR2bjBCZlRXYjNXdmJ2bgMXdvl2YpxWYtBiZvBSZjVWawBSYgMXagMXaoRFIskGS"));

في بعض الأحيان، لا يكون الرمز مختلطًا ويبدو مثل نص عادي. إذا لم تكن متأكّدًا مما إذا كان الرمز البرمجي سيئًا، يمكنك الانتقال إلى منتدى المساعدة الخاص بـ "مجموعة خدمات بحث Google" حيث يمكن لمجموعة من مشرفي المواقع ذوي الخبرة مساعدتك في مراجعة الملفات.

الخطوة 5

بعد أن عرفت الملفات المشتبه بها، يمكنك إنشاء نسخة احتياطية أو نسخة محلية من خلال حفظها على جهاز الكمبيوتر، وذلك في حال لم تكن أي من الملفات ضارة، وحذف الملفات المشتبه بها من موقعك الإلكتروني.

التحقّق مما إذا كان موقعك الإلكتروني خاليًا من البرامج الضارّة

بعد الانتهاء من التخلص من الملفات المخترَقة، تحقّق ممّا إذا كان جهدك قد أدّى إلى نتيجة إيجابية. هل تتذكر الصفحات غير المفهومة التي حدّدتها سابقًا؟ استخدِم أداة "الاستخدام كمحرّك بحث Google" على هذه الصفحات مرة أخرى لمعرفة ما إذا كانت لا تزال متوفّرة. إذا كانت الإجابة "لم يتم العثور عليه" في أداة Fetch as Google، من المرجّح أنّ موقعك الإلكتروني في حالة جيدة وأنّه يمكنك الانتقال إلى إصلاح الثغرات الأمنية فيه.

كيف يمكنني الحيلولة دون تعرض موقعي للاستيلاء مرة أخرى؟

يُعدّ إصلاح الثغرات الأمنية على موقعك الإلكتروني خطوة أساسية وضرورية لإصلاح موقعك الإلكتروني. أظهرت دراسة حديثة أنّ% 20 من المواقع الإلكترونية التي تم اختراقها يتم اختراقها مرة أخرى في غضون يوم واحد. كما كانت معرفة الطريقة التي تم بها الاستيلاء مفيدة. اطّلِع على دليل أهم الطرق التي يخترق بها أصحاب الأسلوب غير المرغوب فيه المواقع الإلكترونية لبدء التحقيق. إذا لم تتمكّن من معرفة كيفية اختراق موقعك الإلكتروني، إليك قائمة تحقّق بالإجراءات التي يمكنك اتّخاذها لمحاولة تقليل الثغرات الأمنية في موقعك الإلكتروني:

- فحص جهاز الكمبيوتر بانتظام: استخدِم أي برنامج شائع لفحص الفيروسات للبحث عن الفيروسات أو الثغرات الأمنية.

- تغيير كلمات المرور بانتظام: يمكن أن يؤدي تغيير كلمات المرور بانتظام في جميع حسابات موقعك الإلكتروني، مثل مقدّم الاستضافة وFTP ونظام إدارة المحتوى، إلى منع الوصول غير المصرح به إلى موقعك الإلكتروني. من المهم إنشاء كلمة مرور قوية وفريدة لكل حساب.

- استخدام المصادقة الثنائية (2FA): ننصح بتفعيل المصادقة الثنائية على أي خدمة تتطلّب منك تسجيل الدخول. تصعِّب ميزة "التحقّق بخطوتين" على المخترقين تسجيل الدخول حتى إذا نجحوا في سرقة كلمة المرور.

- تحديث نظام إدارة المحتوى (CMS) والمكوّنات الإضافية والإضافات والوحدات بانتظام: نأمل أن تكون قد نفّذت هذه الخطوة من قبل. يتم اختراق العديد من المواقع الإلكترونية لأنّه يتم تشغيل برامج قديمة عليها. علمًا بأن بعض أنظمة إدارة المحتوى تتيح التحديث التلقائي لها.

- ننصحك بالاشتراك في خدمة أمان لمراقبة موقعك الإلكتروني: تتوفّر الكثير من الخدمات الرائعة التي يمكنها مساعدتك في مراقبة موقعك الإلكتروني مقابل رسوم بسيطة. ففكر في التسجيل فيها للحفاظ على موقعك آمنًا.

مراجع إضافية

إذا كنت لا تزال تواجه مشكلة في إصلاح موقعك الإلكتروني، إليك بعض المراجع التي قد تساعدك.

تفحص هذه الأدوات موقعك وربما يمكنها العثور على المحتوى المتسبب في المشكلة، هذا ولا يستخدم محرك بحث Google أو يتوافق مع أي من هذه الأدوات ما عدا VirusTotal.

هذه ليست سوى بعض الأدوات التي قد تتمكّن من فحص موقعك الإلكتروني بحثًا عن محتوى يتضمن مشاكل. يُرجى العِلم أنّه لا يمكن ضمان أن ترصد هذه الأدوات كل أنواع المحتوى الذي يتضمّن مشاكل.

في ما يلي بعض الموارد الإضافية من Google والتي يمكنها مساعدتك: