Ten przewodnik został stworzony specjalnie na potrzeby typu ataku, który tworzy w Twojej witrynie automatycznie generowany tekst w języku japońskim. Nazywamy go atakiem z wykorzystaniem japońskich słów kluczowych. Przewodnik jest przeznaczony dla użytkowników popularnych systemów zarządzania treścią (CMS), ale znajdziesz w nim przydatne informacje, nawet jeśli nie korzystasz z CMS.

Zidentyfikuj ten typ włamania

Ataki wykorzystujące japońskie słowa kluczowe zwykle tworzą strony zawierające tekst w języku japońskim na stronie docelowej i w losowo generowanych katalogach (np. http://example.com/ltjmnjp/341.html). Te strony generują przychód przez wykorzystanie linków do witryn partnerskich do sklepów sprzedających podróbki, a potem są wyświetlane w wynikach wyszukiwania Google. Oto przykład wyglądu jednej z tych stron:

W przypadku tego typu ataków haker zwykle dodaje siebie jako właściciela usługi w Search Console, aby zwiększyć zyski przez manipulowanie ustawieniami witryny, np. kierowaniem geograficznym lub mapami witryn. Jeśli otrzymasz powiadomienie, że ktoś nieznany zweryfikował Twoją witrynę w Search Console, istnieje duże prawdopodobieństwo, że Twoja witryna została zhakowana.

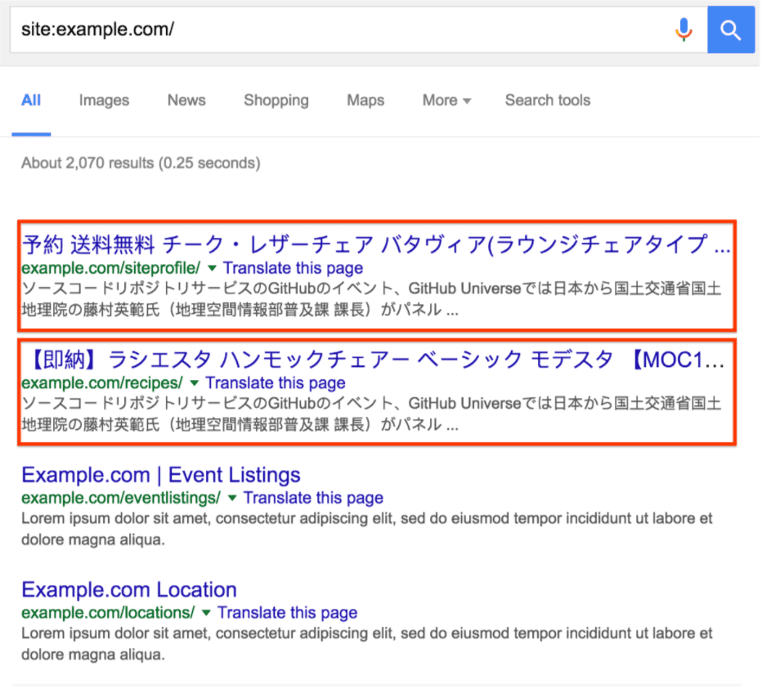

Najpierw sprawdź w Search Console narzędzie Problemy dotyczące bezpieczeństwa, aby sprawdzić, czy Google wykryło w Twojej witrynie jakieś zhakowane strony. Czasami takie strony możesz też odkryć, otwierając okno wyszukiwarki Google i wpisując site:_your site url_ z adresem URL poziomu katalogu swojej witryny. Zobaczysz na niej strony, które Google zindeksował w Twojej witrynie, w tym strony zaatakowane przez hakerów. Przejrzyj kilka stron wyników wyszukiwania, aby sprawdzić, czy nie ma na nich nietypowych adresów URL. Jeśli w wyszukiwarce Google nie widzisz żadnych zhakowanych treści, użyj tych samych haseł wyszukiwania w innej wyszukiwarce. Oto przykład tego, jak to może wyglądać:

Gdy klikniesz link do zhakowanej strony, zwykle zostaniesz przekierowany do innej witryny lub zobaczysz stronę pełną niezrozumiałych treści. Możesz też zobaczyć komunikat o tym, że strona nie istnieje (np. błąd 404). Nie daj się oszukać. Hakerzy mogą próbować nakłonić Cię do myślenia, że strona została usunięta lub naprawiona, podczas gdy nadal jest zaatakowana. Robią to, ukrywając treści. Aby sprawdzić, czy w witrynie nie występuje wyświetlanie różnych wersji strony, wpisz adresy URL witryny w narzędziu do sprawdzania adresów URL. Narzędzie Pobierz jako Google pozwala zobaczyć ukryte treści.

Jeśli widzisz te problemy, Twoja witryna prawdopodobnie została zaatakowana w ten sposób.

Napraw hack

Zanim usuniesz pliki, utwórz ich kopię offline na wypadek, gdyby trzeba było je później przywrócić. Lepiej jeszcze, utwórz kopię zapasową całej witryny przed rozpoczęciem procesu czyszczenia. Możesz to zrobić, zapisując wszystkie pliki na serwerze w innej lokalizacji lub wyszukując najlepsze opcje kopii zapasowej dla danego systemu zarządzania treścią (CMS). Jeśli korzystasz z systemu CMS, utwórz też kopię zapasową bazy danych.

Usuwanie nowych kont z Search Console

Jeśli do Twojego konta Search Console został dodany nowy właściciel, którego nie znasz, jak najszybciej cofnij jego dostęp. Na stronie weryfikacji w Search Console możesz sprawdzić, którzy użytkownicy są zweryfikowani w przypadku Twojej witryny. Kliknij „Szczegóły weryfikacji” w przypadku witryny, aby wyświetlić wszystkich zweryfikowanych użytkowników.

Aby usunąć właściciela z Search Console, zapoznaj się z sekcją Usuwanie właściciela w artykule Zarządzanie użytkownikami, właścicielami i uprawnieniami w Centrum pomocy.

Musisz usunąć powiązany token weryfikacyjny, który jest zwykle plikiem HTML w katalogu głównym witryny lub dynamicznie generowanym plikiem .htaccess, który naśladuje plik HTML.

Jeśli nie możesz znaleźć w witrynie tokena weryfikacyjnego HTML, sprawdź, czy w pliku .htaccess nie ma reguły przekierowania. Reguła przekierowania będzie wyglądać mniej więcej tak:

RewriteEngine On

RewriteRule ^google(.*)\.html$ dir/file.php?google=$1 [L]

Aby usunąć dynamicznie wygenerowany token weryfikacji z pliku .htaccess:

Sprawdzanie pliku .htaccess (2 kroki)

Oprócz używania pliku .htaccess do tworzenia dynamicznie generowanych tokenów weryfikacyjnych hakerzy często używają reguł .htaccess do przekierowywania użytkowników lub tworzenia bełkotliwych stron ze spamem. Jeśli nie masz niestandardowych reguł .htaccess, rozważ zastąpienie .htaccess zupełnie nowym plikiem.

Krok 1

Znajdź w witrynie plik .htaccess. Jeśli nie wiesz, gdzie go znaleźć, a korzystasz z systemu CMS, takiego jak WordPress, Joomla czy Drupal, wyszukaj w wyszukiwarce „lokalizacja pliku .htaccess” wraz z nazwą systemu CMS.

W zależności od witryny możesz zobaczyć wiele plików .htaccess.

Utwórz listę wszystkich lokalizacji plików .htaccess.

Krok 2

Zastąp wszystkie pliki .htaccess czystą lub domyślną wersją pliku .htaccess. Domyślną wersję pliku .htaccess możesz zwykle znaleźć, wyszukując „domyślny plik .htaccess” i nazwę systemu CMS. W przypadku witryn z wieloma plikami .htaccess znajdź czystą wersję każdego z nich i zastąp je.

Jeśli nie ma domyślnego pliku .htaccess i nigdy nie skonfigurowano w witrynie pliku .htaccess, znaleziony w niej plik .htaccess jest prawdopodobnie złośliwy. Na wszelki wypadek zapisz kopię plików .htaccess w trybie offline i usuń plik .htaccess ze swojej witryny.

Usuwanie wszystkich złośliwych plików i skryptów (cztery kroki)

Zidentyfikowanie szkodliwych plików może być trudne i czasochłonne. Sprawdzaj swoje pliki dokładnie. Jeśli jeszcze tego nie zrobisz, warto utworzyć kopię zapasową plików w witrynie. Wyszukaj w Google hasła „tworzenie kopii zapasowej witryny” oraz nazwę swojego systemu CMS, aby znaleźć instrukcje tworzenia kopii zapasowej witryny.

Krok 1

Jeśli korzystasz z systemu CMS, zainstaluj ponownie wszystkie podstawowe (domyślne) pliki, które są zawarte w domyślnej dystrybucji systemu CMS, a także wszystko, co zostało przez Ciebie dodane (np. motywy, moduły lub wtyczki). Dzięki temu masz pewność, że pliki nie zawierają treści pochodzących z hakowania. Aby znaleźć instrukcje ponownej instalacji, wyszukaj w Google hasło „reinstall” (czyli „ponowna instalacja”) wraz z nazwą systemu CMS. Jeśli masz wtyczki, moduły, rozszerzenia lub motywy, zainstaluj je ponownie.

Krok 2

Często modyfikują mapę witryny lub dodają nową, aby szybciej indeksować swoje adresy URL. Jeśli masz już plik mapy witryny, sprawdź, czy nie zawiera on podejrzanych linków, i usuń je z mapy. Jeśli znajdziesz pliki mapy witryny, których nie pamiętasz, że zostały dodane do witryny, sprawdź je i usuń, jeśli zawierają tylko spamowe adresy URL.

Krok 3

Sprawdź, czy nie ma innych złośliwych lub naruszonych plików. Być może wszystkie złośliwe pliki zostały już usunięte w poprzednich 2 krokach, ale warto wykonać kilka kolejnych czynności na wypadek, gdyby w witrynie znajdowały się jeszcze inne zainfekowane pliki.

Nie przejmuj się, że musisz otworzyć i przejrzeć każdy plik PHP. Najpierw utwórz listę podejrzanych plików PHP, które chcesz zbadać. Oto kilka sposobów na określenie, które pliki PHP są podejrzane:

- Jeśli pliki CMS zostały już ponownie załadowane, sprawdź tylko pliki, które nie są częścią domyślnych plików lub folderów CMS. Dzięki temu wykluczysz wiele plików PHP i będziesz mieć do sprawdzenia tylko kilka plików.

- Posortuj pliki w witrynie według daty ostatniej modyfikacji. Poszukaj plików, które zostały zmodyfikowane w ciągu kilku miesięcy od momentu, gdy po raz pierwszy odkryto, że Twoja witryna została zhakowana.

- Posortuj pliki w witrynie według rozmiaru. Poszukaj nietypowo dużych plików.

Krok 4

Po utworzeniu listy podejrzanych plików PHP sprawdź, czy zawierają złośliwe treści. Jeśli nie znasz języka PHP, ten proces może zająć więcej czasu, dlatego warto zapoznać się z dokumentacją PHP. Jeśli nie masz żadnego doświadczenia w programowaniu, poproś o pomoc. Do tego czasu możesz zwracać uwagę na pewne podstawowe wzorce, które mogą wskazywać na złośliwe pliki.

Jeśli używasz systemu CMS i nie edytujesz bezpośrednio jego plików PHP, porównaj pliki na serwerze z listą domyślnych plików dołączonych do systemu CMS oraz wszelkich wtyczek i motywów. Poszukaj plików, które nie pasują do folderu, a także plików, które są większe niż ich domyślna wersja.

Przejrzyj już zidentyfikowane podejrzane pliki, aby sprawdzić, czy zawierają bloki zamaskowanego kodu. Może to być kombinacja pozornie przypadkowych liter i liczb, zazwyczaj poprzedzona kombinacją funkcji PHP, takich jak base64_decode, rot13, eval, strrev lub gzinflate. Oto przykład tego, jak może wyglądać blok kodu. Czasami cały ten kod jest wciśnięty w jeden długi wiersz tekstu, przez co wygląda na mniejszy niż jest w rzeczywistości.

$O_O0O_O0_0=urldecode("%6E1%7A%62%2F%6D%615%5C%76%740%6928%2D%70

%78%75%71%79%2A6%6C%72%6B%64%679%5F%65%68%63%73%77%6F4%2B%6637%6A");

$OO0_0OO0__=$O_O0O_O0_0{26}.$O_O0O_O0_0{6}.$O_O0O_O0_0{10}.$O_O0O_O0_0{30}

Sprawdź, czy witryna jest wolna od błędów

Gdy pozbędziesz się zhakowanych plików, sprawdź, czy Twoja ciężka praca przyniosła efekty. Pamiętasz te strony z bełkotem, które zidentyfikowałeś wcześniej? Aby sprawdzić, czy nadal istnieją, użyj narzędzia Pobierz jako Google. Jeśli w Fetch as Google pojawi się komunikat „Nie znaleziono”, prawdopodobnie wszystko jest w porządku i możesz przejść do naprawiania luk w bezpieczeństwie w swojej witrynie.

Jak zapobiec ponownym atakom?

Naprawienie luk w bezpieczeństwie witryny jest niezbędnym ostatnim krokiem w procesie naprawiania witryny. Niedawne badanie wykazało, że 20% zaatakowanych witryn zostaje ponownie zhakowanych w ciągu jednego dnia. Wiedza o tym, jak doszło do ataku, bardzo Ci się przyda. Aby rozpocząć dochodzenie, przeczytaj nasz przewodnik Najczęściej spotykane ataki spamerskie. Jeśli jednak nie możesz ustalić, w jaki sposób Twoja witryna została zhakowana, poniżej znajdziesz listę kontrolną czynności, które możesz wykonać, aby zmniejszyć podatność witryny na ataki.

- Regularnie skanuj komputer: użyj dowolnego popularnego skanera antywirusowego, aby sprawdzić, czy nie ma wirusów ani luk w zabezpieczeniach.

- Regularnie zmieniaj hasła: regularna zmiana haseł do wszystkich kont Twojej witryny, takich jak konto dostawcy hostingu, FTP i CMS, może uniemożliwić nieautoryzowany dostęp do witryny. Do każdego konta musisz utworzyć silne, unikalne hasło.

- Używaj uwierzytelniania dwuskładnikowego (2FA): rozważ włączenie 2FA w przypadku każdej usługi, która wymaga logowania. 2 FA utrudnia hakerom logowanie się, nawet jeśli uda im się wykraść Twoje hasło.

- Regularnie aktualizuj CMS, wtyczki, rozszerzenia i moduły: Mam nadzieję, że ten krok został już przez Ciebie wykonany. Wiele witryn jest hakowanych, ponieważ działają one na nieaktualnym oprogramowaniu. Niektóre systemy CMS obsługują automatyczne aktualizacje.

- Rozważ wykupienie subskrypcji usługi bezpieczeństwa, która będzie monitorować Twoją witrynę: istnieje wiele świetnych usług, które za niewielką opłatą mogą pomóc Ci w monitorowaniu witryny. Rozważ, czy warto zarejestrować się w którejś z nich, by lepiej chronić witrynę.

Dodatkowe materiały

Jeśli nadal masz problemy z poprawieniem witryny, możesz skorzystać z kilku innych źródeł.

Te narzędzia przeskanują witrynę i być może znajdą problematyczne treści. Oprócz VirusTotal żadne z nich nie jest obsługiwane przez Google.

To tylko niektóre z narzędzi, które mogą skanować Twoją witrynę pod kątem problematycznych treści. Pamiętaj, że te skanery nie są w stanie wykryć wszystkich rodzajów problematycznych treści.

Dodatkowe zasoby Google, które mogą się przydać: