המדריך הזה נוצר במיוחד עבור סוג של פריצה שמניבה טקסט יפני שנוצר באופן אוטומטי באתר, שנקרא פריצה של מילות מפתח ביפנית. המדריך מיועד למשתמשים במערכות פופולריות לניהול תוכן (CMS), אבל הוא שימושי גם אם אתם לא משתמשים במערכת ניהול תוכן.

זיהוי סוג הפריצה הזה

בדרך כלל, הפריצה של מילות המפתח ביפנית יוצרת דפים חדשים עם טקסט יפני שנוצר באופן אוטומטי באתר, בשמות של ספריות שנוצרו באופן אקראי (לדוגמה, http://example.com/ltjmnjp/341.html). ההמרות בדפים האלה מופעלות באמצעות קישורי שותפים לחנויות שמוכרות מרצ'נדייז מזויף של מותגים, ולאחר מכן הם מוצגים בחיפוש Google. דוגמה לאחד מהדפים האלה:

בפריצה מהסוג הזה, בדרך כלל האקר מוסיף את עצמו כבעלים של הנכס ב-Search Console כדי להגדיל את הרווחים על ידי מניפולציה בהגדרות האתר, כמו טירגוט גיאוגרפי או קובצי Sitemap. אם קיבלתם התראה על כך שמישהו שאתם לא מכירים אימת את האתר שלכם ב-Search Console, סביר להניח שהאתר נפרץ.

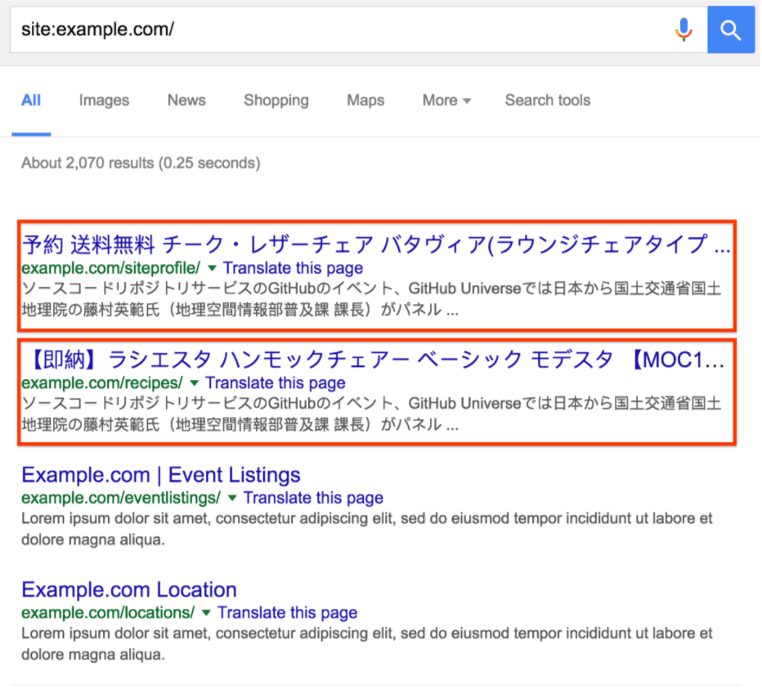

קודם כול, כדאי לבדוק את הכלי בעיות אבטחה ב-Search Console כדי לראות אם Google זיהתה באתר שלכם דפים שנפרצו. לפעמים אפשר למצוא דפים כאלה גם על ידי פתיחת חלון של חיפוש Google והקלדה של site:_your site url_, יחד עם כתובת ה-URL ברמת הבסיס של האתר. בדוח יוצגו הדפים ש-Google הוסיפה לאינדקס של האתר, כולל הדפים שנפרצו. עיינו בכמה דפים של תוצאות החיפוש כדי לראות אם אתם מזהים כתובות URL לא רגילות. אם לא מופיע תוכן שנפרץ בחיפוש Google, השתמשו באותם מונחי חיפוש במנוע חיפוש אחר. דוגמה למראה של הקוד:

בדרך כלל, כשלוחצים על קישור לדף שנפרץ, מופיעה הפניה לאתר אחר או שמוצג דף מלא בתוכן לא מובן. עם זאת, יכול להיות שתופיע גם הודעה שמציינת שהדף לא קיים (לדוגמה, שגיאה מסוג 404). אל תתנו לזה להטעות אתכם! האקרים ינסו להטעות אתכם ולגרום לכם לחשוב שהדף לא קיים או תוקן, בזמן שהוא עדיין נפרץ. הם עושים זאת באמצעות הסוואה של תוכן. כדי לבדוק אם יש הטעיה, מזינים את כתובות ה-URL של האתר בכלי לבדיקת כתובות URL. הכלי 'אחזור כמו Google' מאפשר לכם לראות את התוכן המוסתר הבסיסי.

אם אתם רואים את הבעיות האלה, סביר להניח שהאתר שלכם נפגע מהסוג הזה של פריצה.

תיקון הפריצה

לפני שמתחילים, כדאי ליצור עותק אופליין של כל הקבצים לפני שמסירים אותם, למקרה שיהיה צורך לשחזר אותם מאוחר יותר. עדיף לגבות את האתר כולו לפני שמתחילים בתהליך הניקוי. כדי לעשות זאת, אפשר לשמור את כל הקבצים שנמצאים בשרת במיקום מחוץ לשרת, או לחפש את אפשרויות הגיבוי הטובות ביותר למערכת ניהול התוכן (CMS) הספציפית שלכם. אם אתם משתמשים במערכת ניהול תוכן (CMS), עליכם לגבות גם את מסד הנתונים.

הסרת חשבונות חדשים שנוצרו מ-Search Console

אם בעלים חדש שאתם לא מכירים נוסף לחשבון Search Console שלכם, ביטלו את הגישה שלו בהקדם האפשרי. אתם יכולים לבדוק אילו משתמשים מאומתים באתר שלכם בדף האימות ב-Search Console. לוחצים על 'פרטי האימות' של האתר כדי להציג את כל המשתמשים המאומתים.

כדי להסיר בעלים מ-Search Console, אפשר לעיין בקטע 'הסרת בעלים' במאמר ניהול משתמשים, בעלים והרשאות במרכז העזרה.

תצטרכו להסיר את אסימון האימות המשויך, שהוא בדרך כלל קובץ HTML ברמה הבסיסית של האתר או קובץ .htaccess שנוצר באופן דינמי ומחקה קובץ HTML.

אם לא מצאתם אסימון אימות מסוג HTML באתר, כדאי לבדוק אם יש כלל לשכתוב בקובץ .htaccess. כלל הכתיבה מחדש ייראה כך:

RewriteEngine On

RewriteRule ^google(.*)\.html$ dir/file.php?google=$1 [L]

כדי להסיר את אסימון האימות שנוצר באופן דינמי מהקובץ .htaccess:

בדיקת הקובץ .htaccess (2 שלבים)

בנוסף לשימוש בקובץ .htaccess כדי ליצור אסימוני אימות שנוצרים באופן דינמי, האקרים משתמשים לעיתים קרובות בכללי .htaccess כדי להפנות משתמשים או ליצור דפי ספאם עם ג'יבריש. אם אין לכם כללי .htaccess מותאמים אישית, מומלץ להחליף את .htaccess בעותק חדש לגמרי.

שלב 1

מאתרים את קובץ .htaccess באתר. אם אתם לא בטוחים איפה הוא נמצא ואתם משתמשים במערכת ניהול תוכן כמו WordPress, Joomla או Drupal, תוכלו לחפש במנוע חיפוש את 'מיקום הקובץ .htaccess' יחד עם שם מערכת ניהול התוכן.

בהתאם לאתר, יכול להיות שיופיעו כמה קבצים מסוג .htaccess.

יוצרים רשימה של כל המיקומים של הקבצים של .htaccess.

שלב 2

מחליפים את כל הקבצים מסוג .htaccess בגרסה נקייה או בגרסה שמוגדרת כברירת מחדל של הקובץ .htaccess. בדרך כלל אפשר למצוא גרסה שמוגדרת כברירת מחדל של קובץ .htaccess על ידי חיפוש של 'קובץ .htaccess שמוגדר כברירת מחדל' ושם המערכת לניהול תוכן. באתרים עם כמה קובצי .htaccess, צריך למצוא גרסה נקייה של כל אחד מהם ולהחליף אותם.

אם לא קיים קובץ .htaccess שמוגדר כברירת מחדל ואף פעם לא הגדרתם קובץ .htaccess באתר, סביר להניח שקובץ .htaccess שנמצא באתר הוא זדוני. לשמור עותק של קובצי .htaccess במצב אופליין למקרה הצורך ולמחוק את קובץ .htaccess מהאתר.

הסרת כל הקבצים והסקריפטים הזדוניים (4 שלבים)

זיהוי קבצים זדוניים יכול להיות מסובך ולקחת הרבה זמן. כדאי להקדיש זמן לבדיקה של הקבצים. אם עדיין לא עשיתם זאת, זה הזמן לגבות את הקבצים באתר. מחפשים ב-Google את הביטוי 'גיבוי אתר' ואת שם מערכת ניהול התוכן כדי למצוא הוראות לגיבוי האתר.

שלב 1

אם אתם משתמשים במערכת ניהול תוכן, צריך להתקין מחדש את כל הקבצים המרכזיים (ברירת המחדל) שמגיעים עם חלוקת ברירת המחדל של מערכת ניהול התוכן, וגם את כל מה שהוספתם (כמו נושאים, מודולים או יישומי פלאגין). כך אפשר לוודא שהקבצים האלה לא מכילים תוכן שנפרץ. אפשר לחפש ב-Google את המילים 'התקנה מחדש' ואת שם מערכת ניהול התוכן כדי למצוא הוראות להתקנה מחדש. אם יש לכם תוספים, מודולים, תוספי צד שלישי או עיצובים, חשוב להתקין אותם מחדש.

שלב 2

האקרים משנים לעיתים קרובות את ה-Sitemap או מוסיפים Sitemaps חדשים כדי להוסיף את כתובות ה-URL שלהם לאינדקס מהר יותר. אם היה לכם קודם קובץ Sitemap, בודקים את הקובץ כדי לאתר קישורים חשודים ומסירים אותם מה-Sitemap. אם יש קובצי Sitemap שאתם לא זוכרים שהוספתם לאתר, כדאי לבדוק אותם שוב ולהסיר אותם אם הם מכילים רק כתובות URL של ספאם.

שלב 3

מחפשים קבצים זדוניים או קבצים שנפרצו. יכול להיות שכבר הסרתם את כל הקבצים הזדוניים בשני השלבים הקודמים, אבל מומלץ לבצע את השלבים הבאים למקרה שיש עוד קבצים באתר שנפרצו.

אל תיבהלו מהמחשבה שצריך לפתוח ולעיין בכל קובץ PHP. מתחילים ביצירת רשימה של קובצי PHP חשודים שרוצים לבדוק. ריכזנו כאן כמה דרכים לקבוע אילו קובצי PHP הם חשודים:

- אם כבר טעינת מחדש את קובצי ה-CMS, צריך לבדוק רק קבצים שלא נכללים בתיקיות או בקובצי ברירת המחדל של ה-CMS. הפעולה הזו אמורה להוציא משיקול דעתכם הרבה קובצי PHP, ולהשאיר לכם כמה קבצים שצריך לבדוק.

- ממיינים את הקבצים באתר לפי התאריך שבו בוצע השינוי האחרון בהם. מחפשים קבצים ששונו בחודשים הראשונים לאחר גילוי הפריצה לאתר.

- ממיינים את הקבצים באתר לפי גודל. מחפשים קבצים גדולים באופן חריג.

שלב 4

אחרי שתקבלו רשימה של קובצי PHP חשודים, עליכם לבדוק אם יש בהם תוכן זדוני. אם אתם לא מכירים את PHP, התהליך הזה עשוי להיות זמן רב יותר, לכן מומלץ לקרוא מסמכי עזרה בנושא PHP. אם אתם רק מתחילים לכתוב קוד, מומלץ לבקש עזרה. בינתיים, יש כמה דפוסים בסיסיים שאפשר לחפש כדי לזהות קבצים זדוניים.

אם אתם משתמשים במערכת ניהול תוכן ואתם לא נוהגים לערוך את קובצי ה-PHP שלה ישירות, תוכלו להשוות בין הקבצים בשרת לבין רשימת קובצי ברירת המחדל שכלולים בחבילת מערכת ניהול התוכן, וכן בין הקבצים של הפלאגינים והעיצובים. מחפשים קבצים שלא שייכים לאפליקציה, וגם קבצים גדולים יותר מהגרסה שמוגדרת כברירת מחדל.

סורקים את הקבצים החשודים שכבר זיהיתם כדי לחפש בלוקים של קוד מעורפל. הוא עשוי להיראות כמו שילוב של אותיות ומספרים שנראים כאילו הם מעורבבים, בדרך כלל לפני שילוב של פונקציות PHP כמו base64_decode, rot13, eval, strrev או gzinflate. דוגמה למראה של בלוק הקוד: לפעמים כל הקוד הזה יאוחסן בשורה אחת ארוכה של טקסט, כך שהוא ייראה קטן יותר ממה שהוא באמת.

$O_O0O_O0_0=urldecode("%6E1%7A%62%2F%6D%615%5C%76%740%6928%2D%70

%78%75%71%79%2A6%6C%72%6B%64%679%5F%65%68%63%73%77%6F4%2B%6637%6A");

$OO0_0OO0__=$O_O0O_O0_0{26}.$O_O0O_O0_0{6}.$O_O0O_O0_0{10}.$O_O0O_O0_0{30}

בדיקה אם האתר נקי

אחרי שמסיימים להסיר את הקבצים שנפרצו, כדאי לבדוק אם המאמץ השתלם. זוכרים את הדפים עם הטקסט הלא ברור שזיהיתם מקודם? צריך להשתמש שוב בכלי 'אחזור כמו Google' כדי לבדוק אם הם עדיין קיימים. אם התגובה היא 'לא נמצא' ב'אחזור כפי ש-Google עושה', סביר להניח שהאתר שלכם במצב טוב ותוכלו להמשיך לתקן את נקודות החולשה באתר.

איך אפשר למנוע פריצה חוזרת?

תיקון נקודות החולשה באתר הוא השלב האחרון והחיוני בתיקון האתר. מחקר שנערך לאחרונה מצא ש-20% מהאתרים שנפרצו נפרצים שוב תוך יום אחד. חשוב לדעת בדיוק איך האתר נפרץ. כדי להתחיל את החקירה, מומלץ לעיין במדריך שלנו בנושא הדרכים המובילות שבהן אתרים נפרצים על ידי שולחי ספאם. עם זאת, אם אתם לא מצליחים להבין איך האתר שלכם נפרץ, הנה רשימת משימות שתוכלו לבצע כדי לצמצם את נקודות החולשה באתר.

- סריקת המחשב באופן קבוע: כדאי להשתמש בסורק וירוסים פופולרי כלשהו כדי לבדוק אם יש וירוסים או נקודות חולשה.

- שינוי הסיסמה באופן קבוע: שינוי קבוע של הסיסמאות לכל החשבונות של האתר, כמו ספק האירוח, ה-FTP וה-CMS, יכול למנוע גישה לא מורשית לאתר. חשוב ליצור סיסמה חזקה וייחודית לכל חשבון.

- שימוש באימות דו-שלבי (2FA): כדאי להפעיל אימות דו-שלבי בכל שירות שבו אתם נדרשים להיכנס. אימות דו-שלבי מקשה על האקרים להיכנס לחשבון, גם אם הם מצליחים לגנוב את הסיסמה.

- עדכון קבוע של מערכת ניהול התוכן, הפלאגינים, התוספים והמודולים: אם לא, כדאי לעשות זאת. הרבה אתרים נפרצים כי הם פועלים עם תוכנות מיושנות. חלק ממערכות ניהול התוכן תומכות בעדכון אוטומטי.

- כדאי להירשם לשירות אבטחה כדי לעקוב אחרי האתר: יש הרבה שירותים מעולים שיכולים לעזור לכם לעקוב אחרי האתר בתשלום קטן. מומלץ להירשם אליהם כדי לשמור על אבטחת האתר.

מקורות מידע נוספים

אם עדיין נתקלת בבעיות בתיקון האתר, יש עוד כמה מקורות מידע שיכולים לעזור לך.

הכלים האלה סורקים את האתר שלכם ויכולים למצוא תוכן בעייתי. מלבד VirusTotal, Google לא מפעילה או תומכת בהם.

אלה רק כמה כלים שיכולים לסרוק את האתר שלכם כדי לאתר תוכן בעייתי. חשוב לזכור שאי אפשר להבטיח שהסורקים האלה יזהו כל סוג של תוכן בעייתי.

ריכזנו כאן מקורות מידע נוספים של Google שיכולים לעזור לך: