คู่มือนี้จัดทำขึ้นเพื่อแฮ็กประเภทหนึ่งที่สร้างข้อความภาษาญี่ปุ่นที่สร้างขึ้นโดยอัตโนมัติในเว็บไซต์โดยเฉพาะ ซึ่งเราจะเรียกว่าการแฮ็กด้วยคีย์เวิร์ดภาษาญี่ปุ่น คู่มือนี้ออกแบบมาสำหรับผู้ใช้ระบบจัดการเนื้อหา (CMS) ยอดนิยม แต่คุณจะพบว่าคู่มือนี้มีประโยชน์แม้ว่าจะไม่ได้ใช้ CMS ก็ตาม

ระบุการแฮ็กประเภทนี้

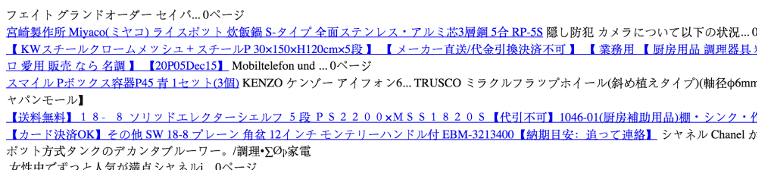

การแฮ็กด้วยคีย์เวิร์ดภาษาญี่ปุ่นมักสร้างหน้าเว็บใหม่ที่มีข้อความภาษาญี่ปุ่นที่สร้างขึ้นโดยอัตโนมัติในเว็บไซต์เป็นชื่อไดเรกทอรีที่สร้างขึ้นมาแบบสุ่ม (เช่น http://example.com/ltjmnjp/341.html) หน้าเหล่านี้จะสร้างรายได้ด้วยการใช้ลิงก์แอฟฟิลิเอตไปยังร้านค้าที่จำหน่ายสินค้าแบรนด์เนมปลอม ซึ่งจะปรากฏใน Google Search ตัวอย่างหน้าเว็บเหล่านี้มีดังนี้

โดยทั่วไปแล้ว แฮ็กเกอร์จะเพิ่มตนเองเป็นเจ้าของพร็อพเพอร์ตี้ใน Search Console เพื่อเพิ่มผลกําไรด้วยการจัดการการตั้งค่าของเว็บไซต์ เช่น การกําหนดเป้าหมายตามภูมิศาสตร์หรือ Sitemap หากคุณได้รับการแจ้งเตือนว่ามีคนที่คุณไม่รู้จักได้ยืนยันเว็บไซต์ของคุณใน Search Console แสดงว่าเว็บไซต์อาจถูกแฮ็ก

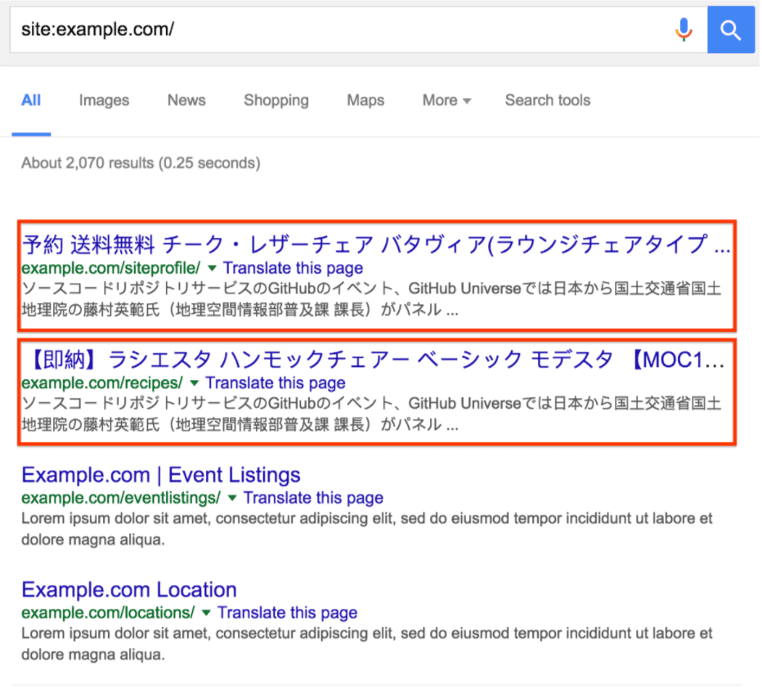

เริ่มต้นด้วยการตรวจสอบเครื่องมือปัญหาด้านความปลอดภัยใน Search Console เพื่อดูว่า Google พบหน้าเว็บที่ถูกแฮ็กเหล่านี้ในเว็บไซต์ของคุณหรือไม่ บางครั้งคุณอาจค้นพบหน้าเว็บเช่นนี้ได้ด้วยการเปิดหน้าต่าง Google Search แล้วพิมพ์ site:_your site url_ พร้อม URL ระดับรูทของเว็บไซต์ ซึ่งจะแสดงหน้าเว็บที่ Google จัดทําดัชนีสําหรับเว็บไซต์ของคุณ รวมถึงหน้าเว็บที่ถูกแฮ็ก เลื่อนดูผลการค้นหา 2-3 หน้าเพื่อดูว่าคุณเห็น URL ที่ผิดปกติหรือไม่ หากไม่เห็นเนื้อหาที่ถูกแฮ็กใน Google Search ให้ใช้ข้อความค้นหาเดียวกันกับเครื่องมือค้นหาอื่น ตัวอย่างลักษณะของการดำเนินการมีดังนี้

โดยทั่วไป เมื่อคลิกลิงก์ไปยังหน้าที่แฮ็ก ระบบจะเปลี่ยนเส้นทางคุณไปยังเว็บไซต์อื่น หรือคุณจะเห็นหน้าเว็บที่เต็มไปด้วยเนื้อหาที่อ่านไม่ออก อย่างไรก็ตาม คุณอาจเห็นข้อความที่ระบุว่าหน้าเว็บนั้นไม่มีอยู่จริง (เช่น ข้อผิดพลาด 404) ด้วย อย่าหลงกลโกง แฮ็กเกอร์จะพยายามหลอกให้คุณคิดว่าหน้าเว็บหายไปหรือได้รับการแก้ไขแล้ว แต่จริงๆ แล้วหน้าเว็บยังคงถูกแฮ็กอยู่ โดยวิธีหนึ่งที่ใช้คือการปิดบังเนื้อหา ตรวจสอบการปิดบังข้อมูลโดยป้อน URL ของเว็บไซต์ในเครื่องมือตรวจสอบ URL เครื่องมือ "ดึงข้อมูลเหมือนเป็น Google" ช่วยให้คุณเห็นเนื้อหาที่ซ่อนอยู่เบื้องหลัง

หากพบปัญหาเหล่านี้ แสดงว่าเว็บไซต์ของคุณอาจได้รับผลกระทบจากการแฮ็กประเภทนี้

แก้ไขการแฮ็ก

ก่อนเริ่มต้น ให้ทำสำเนาไฟล์ออฟไลน์ก่อนที่จะนำออกเผื่อในกรณีที่ต้องกู้คืนไฟล์ในภายหลัง หรือจะสํารองข้อมูลทั้งเว็บไซต์ก่อนเริ่มกระบวนการล้างข้อมูลก็ได้ ซึ่งทำได้โดยบันทึกไฟล์ทั้งหมดที่อยู่ในเซิร์ฟเวอร์ไปยังตำแหน่งที่อยู่นอกเซิร์ฟเวอร์ หรือค้นหาตัวเลือกการสำรองข้อมูลที่ดีที่สุดสำหรับระบบจัดการเนื้อหา (CMS) ของคุณ หากคุณใช้ CMS ให้สํารองข้อมูลฐานข้อมูลด้วย

นำบัญชีที่สร้างใหม่ออกจาก Search Console

หากมีการเพิ่มเจ้าของใหม่ที่คุณไม่รู้จักลงในบัญชี Search Console ให้เพิกถอนสิทธิ์เข้าถึงของบุคคลดังกล่าวโดยเร็วที่สุด คุณสามารถตรวจสอบผู้ใช้ที่ได้รับการยืนยันสำหรับเว็บไซต์ของคุณได้ในหน้าการยืนยันของ Search Console คลิก "รายละเอียดการยืนยัน" ของเว็บไซต์เพื่อดูผู้ใช้ที่ยืนยันแล้วทั้งหมด

หากต้องการนำเจ้าของออกจาก Search Console โปรดดูส่วนนําเจ้าของออกของศูนย์ช่วยเหลือเกี่ยวกับการจัดการผู้ใช้ เจ้าของ และสิทธิ์

คุณจะต้องนําโทเค็นการยืนยันที่เชื่อมโยงออก ซึ่งโดยปกติแล้วจะเป็นไฟล์ HTML ในรูทของเว็บไซต์หรือไฟล์ .htaccess ที่สร้างขึ้นแบบไดนามิกซึ่งเลียนแบบไฟล์ HTML

หากไม่พบโทเค็นการยืนยัน HTML ในเว็บไซต์ ให้ตรวจสอบกฎการเขียนใหม่ในไฟล์ .htaccess กฎการเขียนใหม่จะมีลักษณะคล้ายกับตัวอย่างต่อไปนี้

RewriteEngine On

RewriteRule ^google(.*)\.html$ dir/file.php?google=$1 [L]

หากต้องการนำโทเค็นการยืนยันที่สร้างขึ้นแบบไดนามิกออกจาก.htaccess

ไฟล์ ให้ทำตามขั้นตอนต่อไปนี้

ตรวจสอบไฟล์ .htaccess (2 ขั้นตอน)

นอกจากการใช้ไฟล์ .htaccess เพื่อสร้างโทเค็นการยืนยันที่สร้างขึ้นแบบไดนามิกแล้ว แฮ็กเกอร์มักใช้กฎ .htaccess เพื่อเปลี่ยนเส้นทางผู้ใช้หรือสร้างหน้าเว็บที่เป็นสแปมซึ่งเต็มไปด้วยคำที่ไม่มีความหมาย พิจารณาแทนที่ .htaccess ด้วยสำเนาใหม่ทั้งหมด เว้นแต่คุณจะมีกฎ .htaccess ที่กําหนดเอง

ขั้นตอนที่ 1

ค้นหาไฟล์ .htaccess ในเว็บไซต์ หากไม่แน่ใจว่าต้องค้นหาไฟล์ดังกล่าวที่ใดและกำลังใช้ CMS เช่น WordPress, Joomla หรือ Drupal ให้ค้นหา "ตำแหน่งไฟล์ .htaccess" ในเครื่องมือค้นหาพร้อมกับชื่อ CMS

คุณอาจเห็นไฟล์ .htaccess หลายไฟล์ ทั้งนี้ขึ้นอยู่กับเว็บไซต์

สร้างรายการตำแหน่งไฟล์ .htaccess ทั้งหมด

ขั้นตอนที่ 2

แทนที่ไฟล์ .htaccess ทั้งหมดด้วยไฟล์ .htaccess เวอร์ชันที่สะอาดหรือเวอร์ชันเริ่มต้น โดยปกติแล้ว คุณจะค้นหาไฟล์ .htaccess เวอร์ชันเริ่มต้นได้โดยค้นหา "ไฟล์ .htaccess เริ่มต้น" และชื่อ CMS สำหรับเว็บไซต์ที่มีไฟล์ .htaccess หลายไฟล์ ให้ค้นหาไฟล์แต่ละไฟล์เวอร์ชันที่ไม่มีข้อผิดพลาด แล้วแทนที่ไฟล์เหล่านั้น

หากไม่มี .htaccess เริ่มต้นและคุณไม่เคยกําหนดค่าไฟล์ .htaccess ในเว็บไซต์ ไฟล์ .htaccess ที่คุณพบในเว็บไซต์อาจเป็นไฟล์ที่เป็นอันตราย บันทึกสำเนาของไฟล์ .htaccess ไว้แบบออฟไลน์เผื่อไว้ และลบไฟล์ .htaccess ออกจากเว็บไซต์

นำไฟล์และสคริปต์ที่เป็นอันตรายทั้งหมดออก (4 ขั้นตอน)

การระบุไฟล์ที่เป็นอันตรายนั้นเป็นเรื่องยากและใช้เวลานาน ใช้เวลาตรวจสอบไฟล์ให้เรียบร้อย หากยังไม่ได้ดำเนินการ นี่เป็นโอกาสที่ดีในการสำรองข้อมูลไฟล์ในเว็บไซต์ ค้นหา "สำรองข้อมูลเว็บไซต์" และชื่อ CMS ใน Google เพื่อดูวิธีการสำรองข้อมูลเว็บไซต์

ขั้นตอนที่ 1

หากคุณใช้ CMS ให้ติดตั้งไฟล์หลัก (เริ่มต้น) ทั้งหมดที่มาพร้อมกับการจำหน่ายเริ่มต้นของ CMS รวมถึงทุกสิ่งที่คุณเพิ่ม (เช่น ธีม โมดูล หรือปลั๊กอิน) อีกครั้ง วิธีนี้ช่วยให้มั่นใจว่าไฟล์เหล่านี้ไม่มีเนื้อหาที่ถูกแฮ็ก คุณสามารถค้นหา "ติดตั้งอีกครั้ง" และชื่อ CMS ของคุณใน Google เพื่อดูวิธีการติดตั้งอีกครั้ง หากคุณมีปลั๊กอิน โมดูล ส่วนขยาย หรือธีม ให้ติดตั้งอีกครั้งด้วย

ขั้นตอนที่ 2

แฮ็กเกอร์มักจะแก้ไข Sitemap หรือเพิ่ม Sitemap ใหม่เพื่อช่วยจัดทําดัชนี URL ของตนเองได้เร็วขึ้น หากก่อนหน้านี้คุณมีไฟล์ Sitemap ให้ตรวจสอบไฟล์เพื่อหาลิงก์ที่น่าสงสัยและนำลิงก์เหล่านั้นออกจาก Sitemap หากมีไฟล์ Sitemap ที่คุณจำไม่ได้ว่าเพิ่มลงในเว็บไซต์ ให้ตรวจสอบอีกครั้งและนำออกหากมีเฉพาะ URL ที่เป็นสแปม

ขั้นตอนที่ 3

มองหาไฟล์อื่นๆ ที่เป็นอันตรายหรือถูกบุกรุก คุณอาจนำไฟล์ที่เป็นอันตรายทั้งหมดออกแล้วใน 2 ขั้นตอนก่อนหน้า แต่เราขอแนะนำให้ทำตามขั้นตอนถัดไปอีก 2-3 ขั้นตอนเผื่อว่าจะมีไฟล์อื่นๆ ในเว็บไซต์ที่ถูกบุกรุก

ไม่ต้องกังวลว่าจะต้องเปิดและดูไฟล์ PHP ทุกไฟล์ เริ่มต้นด้วยการสร้างรายการไฟล์ PHP ที่น่าสงสัยซึ่งคุณต้องการตรวจสอบ วิธีระบุไฟล์ PHP ที่น่าสงสัยมีดังนี้

- หากโหลดไฟล์ CMS ซ้ำแล้ว ให้ดูเฉพาะไฟล์ที่ไม่ได้อยู่ในไฟล์หรือโฟลเดอร์ CMS เริ่มต้น ซึ่งจะช่วยตัดไฟล์ PHP จำนวนมากออกและเหลือเพียงไม่กี่ไฟล์ให้คุณตรวจสอบ

- จัดเรียงไฟล์ในไซต์ตามวันที่แก้ไขครั้งล่าสุด มองหาไฟล์ที่มีการแก้ไขภายใน 2-3 เดือนนับจากครั้งแรกที่คุณพบว่าเว็บไซต์ถูกแฮ็ก

- จัดเรียงไฟล์ในไซต์ตามขนาด มองหาไฟล์ที่มีขนาดใหญ่ผิดปกติ

ขั้นตอนที่ 4

เมื่อได้รายการไฟล์ PHP ที่น่าสงสัยแล้ว ให้ตรวจสอบไฟล์เหล่านั้นเพื่อหาเนื้อหาที่เป็นอันตราย หากคุณไม่คุ้นเคยกับ PHP กระบวนการนี้อาจใช้เวลานานขึ้น ดังนั้นโปรดอ่านเอกสารประกอบ PHP หากคุณไม่เคยเขียนโค้ดมาก่อนเลย เราขอแนะนำให้ขอความช่วยเหลือ ในระหว่างนี้ คุณสามารถสังเกตรูปแบบพื้นฐานบางอย่างเพื่อระบุไฟล์ที่เป็นอันตรายได้

หากคุณใช้ CMS และไม่ได้แก้ไขไฟล์ PHP โดยตรง ให้เปรียบเทียบไฟล์ในเซิร์ฟเวอร์กับรายการไฟล์เริ่มต้นที่รวมอยู่ใน CMS รวมถึงปลั๊กอินและธีมต่างๆ มองหาไฟล์ที่ไม่เกี่ยวข้อง รวมถึงไฟล์ที่มีขนาดใหญ่กว่าเวอร์ชันเริ่มต้น

สแกนไฟล์ที่น่าสงสัยซึ่งคุณระบุไว้แล้วเพื่อหาบล็อกโค้ดที่มีการสร้างความสับสน ซึ่งอาจดูเหมือนการผสมผสานของตัวอักษรและตัวเลขที่ดูเหมือนจะสับสน โดยปกติจะมีฟังก์ชัน PHP ผสมกันอยู่ เช่น base64_decode, rot13, eval, strrev หรือ gzinflate ต่อไปนี้คือตัวอย่างลักษณะของบล็อกโค้ด บางครั้งระบบจะยัดโค้ดทั้งหมดนี้ไว้ในบรรทัดข้อความยาวๆ บรรทัดเดียว ซึ่งทำให้ข้อความดูเล็กกว่าที่เป็นจริง

$O_O0O_O0_0=urldecode("%6E1%7A%62%2F%6D%615%5C%76%740%6928%2D%70

%78%75%71%79%2A6%6C%72%6B%64%679%5F%65%68%63%73%77%6F4%2B%6637%6A");

$OO0_0OO0__=$O_O0O_O0_0{26}.$O_O0O_O0_0{6}.$O_O0O_O0_0{10}.$O_O0O_O0_0{30}

ตรวจสอบว่าเว็บไซต์ของคุณไม่มีเนื้อหาที่เป็นอันตรายหรือไม่

เมื่อกำจัดไฟล์ที่ถูกแฮ็กแล้ว ให้ตรวจสอบว่าความพยายามของคุณได้ผลหรือไม่ โปรดจำหน้าเว็บที่เป็นอักขระไร้ความหมายที่คุณพบก่อนหน้านี้ ใช้เครื่องมือ "ดึงข้อมูลเหมือนเป็น Google" กับหน้าดังกล่าวอีกครั้งเพื่อดูว่าหน้าดังกล่าวยังคงอยู่หรือไม่ หากระบบแสดงผลเป็น "ไม่พบ" ในฟีเจอร์ "ดึงข้อมูลแบบ Google" แสดงว่าเว็บไซต์ของคุณอยู่ในสถานะค่อนข้างดีและคุณก็ดำเนินการแก้ไขช่องโหว่ในเว็บไซต์ต่อได้

ฉันจะป้องกันการถูกแฮ็กอีกได้อย่างไร

การแก้ไขช่องโหว่ในเว็บไซต์เป็นขั้นตอนสุดท้ายที่สำคัญในการแก้ไขเว็บไซต์ จากการศึกษาเมื่อเร็วๆ นี้พบว่าเว็บไซต์ที่ถูกแฮ็ก 20% จะถูกแฮ็กอีกครั้งภายใน 1 วัน การรู้อย่างแน่ชัดว่าไซต์ถูกแฮ็กได้อย่างไรจึงมีประโยชน์อย่างยิ่ง อ่านคำแนะนำเกี่ยวกับวิธีแฮ็กเว็บไซต์ที่นักส่งสแปมทำบ่อยที่สุดเพื่อเริ่มตรวจสอบ อย่างไรก็ตาม หากไม่ทราบว่าเว็บไซต์ถูกแฮ็กได้อย่างไร รายการต่อไปนี้เป็นรายการสิ่งที่คุณทําได้เพื่อลดช่องโหว่ในเว็บไซต์

- สแกนคอมพิวเตอร์เป็นประจำ: ใช้โปรแกรมสแกนไวรัสยอดนิยมเพื่อตรวจหาไวรัสหรือช่องโหว่

- เปลี่ยนรหัสผ่านเป็นประจำ: การเปลี่ยนรหัสผ่านของบัญชีเว็บไซต์ทั้งหมด เช่น ผู้ให้บริการโฮสติ้ง, FTP และ CMS เป็นประจําจะช่วยป้องกันการเข้าถึงเว็บไซต์ที่ไม่ได้รับอนุญาต คุณควรสร้างรหัสผ่านที่รัดกุมและไม่ซ้ำกันสำหรับแต่ละบัญชี

- ใช้การตรวจสอบสิทธิ์แบบ 2 ปัจจัย (2FA): พิจารณาเปิดใช้ 2FA ในบริการที่คุณต้องลงชื่อเข้าใช้ ซึ่งทำให้แฮ็กเกอร์ลงชื่อเข้าใช้ได้ยากขึ้น แม้ว่าจะขโมยรหัสผ่านของคุณได้สำเร็จก็ตาม

- อัปเดต CMS, ปลั๊กอิน, ส่วนขยาย และโมดูลเป็นประจำ หวังว่าคุณจะทำขั้นตอนนี้ไปแล้ว เว็บไซต์จำนวนมากถูกแฮ็กเนื่องจากใช้ซอฟต์แวร์เวอร์ชันเก่า ทั้งนี้ CMS บางระบบรองรับการอัปเดตอัตโนมัติด้วย

- ลองสมัครใช้บริการรักษาความปลอดภัยเพื่อตรวจสอบเว็บไซต์ มีบริการดีๆ มากมายที่จะช่วยคุณตรวจสอบเว็บไซต์โดยเสียค่าบริการเพียงเล็กน้อย ลองลงทะเบียนกับผู้ให้บริการดังกล่าวเพื่อให้ไซต์ปลอดภัย

แหล่งข้อมูลเพิ่มเติม

หากยังพบปัญหาในการแก้ไขเว็บไซต์อยู่ โปรดดูแหล่งข้อมูลเพิ่มเติมที่อาจช่วยคุณได้

เครื่องมือเหล่านี้จะสแกนไซต์และอาจพบเนื้อหาที่มีปัญหา แต่นอกเหนือจาก VirusTotal แล้ว Google ไม่ใช้หรือรองรับเครื่องมืออื่นใดอีก

เครื่องมือเหล่านี้เป็นเพียงเครื่องมือบางส่วนที่อาจสแกนเว็บไซต์เพื่อหาเนื้อหาที่เป็นปัญหาได้ โปรดทราบว่าเครื่องมือสแกนเหล่านี้ไม่สามารถรับประกันว่าจะระบุเนื้อหาที่มีปัญหาได้ทุกประเภท

ทรัพยากรเพิ่มเติมจาก Google ที่ช่วยคุณได้มีดังนี้