Ce guide est conçu spécifiquement pour un type de piratage qui ajoute des pages de contenu vides de sens contenant de nombreux mots clés à votre site. Nous l'appellerons "piratage de contenu vide de sens". Il est conçu pour les utilisateurs des systèmes de gestion de contenu (CMS) populaires, mais vous trouverez ce guide utile même si vous n'utilisez pas de CMS.

Nous voulons nous assurer que ce guide vous sera vraiment utile. Envoyez-nous vos commentaires pour nous aider à nous améliorer.

Identifier ce type de piratage

Le piratage par contenu vide de sens consiste à générer automatiquement de nombreuses pages contenant des phrases incompréhensibles remplies de mots clés sur votre site. Il s'agit de pages que vous n'avez pas créées, mais dont les URL peuvent inciter les utilisateurs à cliquer. Les pirates informatiques emploient cette méthode pour que le site piraté s'affiche dans la recherche Google. Ensuite, si des utilisateurs tentent de consulter ces pages, ils sont redirigés vers une page sans rapport. Les pirates informatiques gagnent de l'argent lorsque les internautes consultent ces pages sans rapport. Voici quelques exemples de types de fichiers que vous pouvez voir sur un site affecté par le piratage par contenu vide:

www.example.com/cheap-hair-styles-cool.htmlwww.example.com/free-pictures-fun.htmlwww.example.com/nice-song-download-file.php

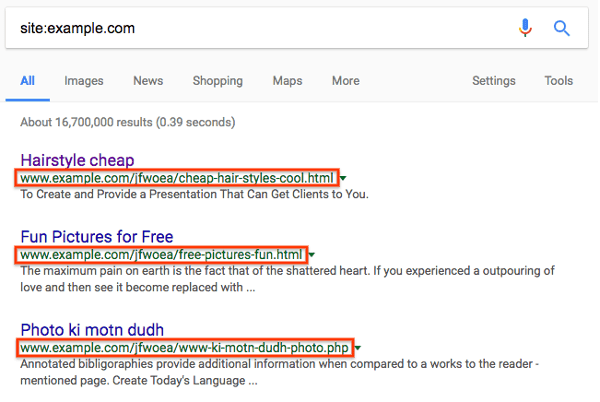

Ils apparaissent parfois dans un dossier composé de caractères aléatoires et utilisent différentes langues:

www.example.com/jfwoea/cheap-hair-styles-cool.htmlwww.example.com/jfwoea/free-pictures-fun.htmlwww.example.com/jfwoea/www-ki-motn-dudh-photo.phpwww.example.com/jfwoea/foto-cewe-zaman-sekarang.php

Commencez par consulter l'outil Problèmes de sécurité de la Search Console pour voir si Google a détecté l'une de ces pages piratées sur votre site. Vous pouvez parfois également trouver des pages comme celle-ci en ouvrant une fenêtre de recherche Google et en saisissant site:_your site url_, avec l'URL racine de votre site. Vous verrez alors les pages que Google a indexées pour votre site, y compris les pages piratées. Parcourez quelques pages de résultats de recherche pour voir si vous remarquez des URL inhabituelles. Si vous ne voyez aucun contenu piraté dans la recherche Google, utilisez les mêmes termes de recherche avec un autre moteur de recherche. Exemple:

En règle générale, lorsque vous cliquez sur un lien vers une page piratée, vous êtes redirigé vers un autre site ou vous voyez une page remplie de contenu incohérent. Toutefois, un message indiquant que la page n'existe pas (par exemple, une erreur 404) peut également s'afficher. Ne vous fiez pas aux apparences ! Les pirates informatiques tenteront de vous faire croire que la page a disparu ou a été réparée alors qu'elle est toujours piratée. Pour ce faire, elles utilisent le masquage de contenu. Recherchez le masquage en saisissant les URL de votre site dans l'outil d'inspection d'URL. L'outil Explorer comme Google vous permet de voir le contenu caché sous-jacent.

Si vous constatez ces problèmes, votre site a probablement été affecté par ce type de piratage.

Corriger le piratage

Avant de commencer, créez une copie hors connexion de tous les fichiers avant de les supprimer, au cas où vous auriez besoin de les restaurer plus tard. Mieux encore, sauvegardez l'intégralité de votre site avant de commencer le processus de nettoyage. Pour ce faire, enregistrez tous les fichiers de votre serveur à un autre emplacement ou recherchez les meilleures options de sauvegarde pour votre système de gestion de contenu (CMS). Si vous utilisez un CMS, sauvegardez également la base de données.

Vérifier votre fichier .htaccess (2 étapes)

Le piratage par contenu vide redirige les visiteurs de votre site à l'aide du fichier .htaccess.

Étape 1

Recherchez votre fichier .htaccess sur votre site. Si vous ne savez pas où le trouver et que vous utilisez un CMS tel que WordPress, Joomla ou Drupal, recherchez "emplacement du fichier .htaccess" dans un moteur de recherche, en ajoutant le nom de votre CMS.

Selon votre site, vous pouvez voir plusieurs fichiers .htaccess.

Créez une liste de tous les emplacements de fichiers .htaccess.

Étape 2

Remplacez tous les fichiers .htaccess par une version propre ou par défaut du fichier .htaccess. Vous pouvez généralement trouver une version par défaut d'un fichier .htaccess en recherchant "fichier .htaccess par défaut" et le nom de votre CMS. Pour les sites comportant plusieurs fichiers .htaccess, recherchez une version propre de chacun d'eux et remplacez-les.

Si aucun .htaccess par défaut n'existe et que vous n'avez jamais configuré de fichier .htaccess sur votre site, le fichier .htaccess que vous trouvez sur votre site est probablement malveillant.

Enregistrez une copie des fichiers .htaccess hors connexion au cas où et supprimez le fichier .htaccess de votre site.

Rechercher et supprimer d'autres fichiers malveillants (5 étapes)

L'identification des fichiers malveillants peut être difficile et prendre du temps. Prenez votre temps lorsque vous vérifiez vos fichiers. Si ce n'est pas déjà fait, c'est le moment de sauvegarder les fichiers de votre site. Recherchez "sauvegarder un site" et le nom de votre CMS sur Google pour trouver des instructions sur la sauvegarde de votre site.

Étape 1

Si vous utilisez un CMS, réinstallez tous les fichiers principaux (par défaut) fournis avec la distribution par défaut de votre CMS, ainsi que tout ce que vous avez pu ajouter (thèmes, modules, plug-ins, par exemple). Cela permet de s'assurer que ces fichiers ne contiennent pas de contenu piraté. Vous pouvez effectuer une recherche Google sur "réinstaller" et le nom de votre CMS pour trouver des instructions de réinstallation. Si vous avez installé des plug-ins, des modules, des extensions ou des thèmes, veillez également à les réinstaller.

Étape 2

Vous devez maintenant rechercher les fichiers malveillants ou compromis restants. Il s'agit de la partie la plus difficile et la plus longue du processus, mais vous êtes presque arrivé !

Ce piratage laisse généralement deux types de fichiers: des fichiers .txt et des fichiers .php. Les fichiers .txt sont des fichiers de modèle, et les fichiers .php déterminent le type de contenu absurde à charger sur votre site.

Commencez par rechercher les fichiers .txt. Selon la manière dont vous vous connectez à votre site, vous devriez voir un type de fonctionnalité de recherche de fichiers. Recherchez ".txt" pour afficher tous les fichiers avec une extension .txt. La plupart d'entre eux sont des fichiers légitimes, comme des contrats de licence ou des fichiers README. Vous recherchez un ensemble de fichiers .txt contenant du code HTML utilisé pour créer des modèles de spam. Voici des extraits de différents morceaux de code que vous pouvez trouver dans ces fichiers .txt malveillants.

<title>{keyword}</title>

<meta name="description" content="{keyword}" />

<meta name="keywords" content="{keyword}" />

<meta property="og:title" content="{keyword}" />

Les pirates utilisent le remplacement de mots clés pour créer des pages contenant du spam. Vous verrez probablement un mot générique qui peut être remplacé dans l'ensemble du fichier piraté.

De plus, la plupart de ces fichiers contiennent un type de code qui positionne les liens et le texte indésirables en dehors de la page visible.

<div style="position: absolute; top: -1000px; left: -1000px;">

Cheap prescription drugs

</div>

Supprimez ces fichiers .txt. S'ils se trouvent tous dans le même dossier, supprimez-le entièrement.

Étape 3

Les fichiers PHP malveillants sont un peu plus difficiles à repérer. Il peut y avoir un ou plusieurs fichiers PHP malveillants sur votre site. Ils peuvent tous se trouver dans le même sous-répertoire ou être dispersés sur votre site.

Ne vous laissez pas submerger par l'idée que vous devez ouvrir et examiner chaque fichier PHP. Commencez par créer une liste des fichiers PHP suspects que vous souhaitez examiner. Voici quelques façons de déterminer quels fichiers PHP sont suspects:

- Étant donné que vous avez déjà actualisé vos fichiers CMS, ne regardez que les fichiers qui ne font pas partie de vos fichiers ou dossiers CMS par défaut. Cela devrait éliminer un grand nombre de fichiers PHP et vous laisser quelques fichiers à examiner.

- Triez les fichiers de votre site en fonction de leur date de dernière modification. Recherchez les fichiers qui ont été modifiés dans les quelques mois qui ont suivi la découverte du piratage de votre site.

- Triez les fichiers de votre site par taille. Recherchez les fichiers exceptionnellement volumineux.

Étape 4

Une fois que vous avez une liste de fichiers PHP suspects, vérifiez s'ils sont malveillants. Si vous ne connaissez pas PHP, ce processus peut être plus long. Pensez donc à revoir la documentation PHP. Si vous débutez dans le codage, nous vous recommandons de demander de l'aide. En attendant, vous pouvez rechercher certains modèles de base pour identifier les fichiers malveillants.

Si vous utilisez un CMS et que vous n'avez pas l'habitude de modifier directement ces fichiers, comparez les fichiers de votre serveur à une liste des fichiers par défaut empaquetés avec le CMS, ainsi qu'aux éventuels plug-ins et thèmes. Recherchez les fichiers qui ne sont pas à leur place, ainsi que les fichiers plus volumineux que leur version par défaut.

Commencez par examiner les fichiers suspects que vous avez déjà identifiés pour rechercher de grands blocs de texte contenant une combinaison de lettres et de chiffres apparemment mélangés. Le grand bloc de texte est généralement précédé d'une combinaison de fonctions PHP telles que base64_decode, rot13, eval, strrev ou gzinflate.

Voici un exemple de ce à quoi ce bloc de code peut ressembler. Parfois, tout ce code est compressé dans une longue ligne de texte, ce qui le fait paraître plus petit qu'il ne l'est en réalité.

// Hackers try to confuse site owners by encoding malicious code into

// blocks of text. Be wary of unfamiliar code blocks like this.

base64_decode(strrev("hMXZpRXaslmYhJXZuxWd2BSZ0l2cgknbhByZul2czVmckRWYgknYgM3ajFGd0FGIlJXd0Vn

ZgknbhBSbvJnZgUGdpNHIyV3b5BSZyV3YlNHIvRHI0V2Zy9mZgQ3Ju9GRg4SZ0l2cgIXdvlHI4lmZg4WYjBSdvlHIsU2c

hVmcnBydvJGblBiZvBCdpJGIhBCZuFGIl1Wa0BCa0l2dgQXdCBiLkJXYoBSZiBibhNGIlR2bjBycphGdgcmbpRXYjNXdmJ2b

lRGI5xWZ0Fmb1RncvZmbVBiLn5WauVGcwFGagM3J0FGa3BCZuFGdzJXZk5Wdg8GdgU3b5BicvZGI0xWdjlmZmlGZgQXagU2ah

1GIvRHIzlGa0BSZrlGbgUGZvNGIlRWaoByb0BSZrlGbgMnclt2YhhEIuUGZvNGIlxmYhRWYlJnb1BychByZulGZhJXZ1F3ch

1GIlR2bjBCZlRXYjNXdmJ2bgMXdvl2YpxWYtBiZvBSZjVWawBSYgMXagMXaoRFIskGS"));

Parfois, le code n'est pas mélangé et ressemble à un script normal. Si vous n'êtes pas sûr que le code soit incorrect, consultez la communauté d'aide Google Search Central, où un groupe de webmasters expérimentés peut vous aider à examiner les fichiers.

Étape 5

Maintenant que vous savez quels fichiers sont suspects, créez une sauvegarde ou une copie locale en les enregistrant sur votre ordinateur, au cas où l'un d'eux ne serait pas malveillant, puis supprimez les fichiers suspects de votre site.

Vérifier si votre site est propre

Une fois que vous avez supprimé les fichiers piratés, vérifiez si votre travail a porté ses fruits. Vous souvenez-vous des pages incompréhensibles que vous avez identifiées précédemment ? Utilisez à nouveau l'outil Explorer comme Google pour voir s'ils existent toujours. Si la réponse est "Not Found" (Introuvable) dans Fetch as Google, il est probable que vous soyez en bonne forme et que vous puissiez passer à la correction des failles de votre site.

Comment ne plus être piraté ?

La correction des failles sur votre site est une étape finale essentielle pour le réparer. Une étude récente a révélé que 20% des sites piratés sont à nouveau piratés dans un délai d'un jour. Il est très utile de savoir exactement comment votre site a été piraté. Consultez notre guide sur les principales méthodes de piratage des sites Web par les spammeurs pour commencer votre enquête. Toutefois, si vous ne parvenez pas à déterminer comment votre site a été piraté, voici une liste de mesures que vous pouvez prendre pour réduire les failles de votre site:

- Analysez régulièrement votre ordinateur:utilisez un logiciel antivirus populaire pour détecter les virus ou les failles.

- Modifiez régulièrement vos mots de passe:modifier régulièrement les mots de passe de tous vos comptes de site Web, comme votre fournisseur d'hébergement, votre FTP et votre CMS, peut empêcher tout accès non autorisé à votre site. Il est très important de créer un mot de passe unique et sécurisé pour chaque compte.

- Utilisez l'authentification à deux facteurs (A2F):envisagez d'activer l'A2F sur tous les services pour lesquels vous devez vous connecter. La double authentification rend plus difficile la connexion des pirates informatiques, même s'ils parviennent à voler votre mot de passe.

- Mettez régulièrement à jour votre CMS, vos plug-ins, vos extensions et vos modules:nous espérons que vous avez déjà effectué cette étape. De nombreux sites sont piratés parce qu'ils exécutent des logiciels obsolètes. Certains CMS acceptent la mise à jour automatique.

- Abonnement à un service de sécurité pour surveiller votre site:de nombreux services de qualité peuvent vous aider à surveiller votre site pour un petit prix. Pensez à vous enregistrer auprès de ces services afin de protéger votre site.

Ressources supplémentaires

Si vous ne parvenez toujours pas à corriger votre site, d'autres ressources peuvent vous aider.

Ces outils analysent votre site et sont en mesure de détecter des contenus problématiques. Hormis VirusTotal, nous ne gérons aucun de ces outils et nous n'en sommes pas non plus responsables.

Ce ne sont là que quelques outils qui peuvent analyser votre site à la recherche de contenus problématiques. N'oubliez pas que ces outils ne peuvent pas garantir qu'ils identifieront tous les types de contenus problématiques.

Les ressources supplémentaires Google suivantes pourront vous aider :