Esta guía se creó específicamente para un tipo de hackeo que agrega páginas de texto sin sentido con muchas palabras clave a tu sitio, al que nos referiremos como el hackeo de texto sin sentido. Está diseñada para usuarios de sistemas de administración de contenido (CMS) populares, pero esta guía te resultará útil incluso si no usas un CMS.

Identifica este tipo de hackeo

El hackeo de texto incoherente crea automáticamente en tu sitio muchas páginas con oraciones sin sentido, repletas de palabras clave. Estas son páginas que no creaste, pero que tienen URLs que podrían ser atractivas para que los usuarios hagan clic en ellas. Los hackers hacen esto para que las páginas hackeadas aparezcan en la Búsqueda de Google. Luego, si las personas intentan visitarlas, se las redireccionará a una página no relacionada. Los hackers ganan dinero cuando las personas visitan estas páginas no relacionadas. Estos son algunos ejemplos del tipo de archivos que podrías ver en un sitio afectado por el hack de caracteres ilegibles:

www.example.com/cheap-hair-styles-cool.htmlwww.example.com/free-pictures-fun.htmlwww.example.com/nice-song-download-file.php

A veces, aparecen en una carpeta compuesta de caracteres aleatorios y usan diferentes idiomas:

www.example.com/jfwoea/cheap-hair-styles-cool.htmlwww.example.com/jfwoea/free-pictures-fun.htmlwww.example.com/jfwoea/www-ki-motn-dudh-photo.phpwww.example.com/jfwoea/foto-cewe-zaman-sekarang.php

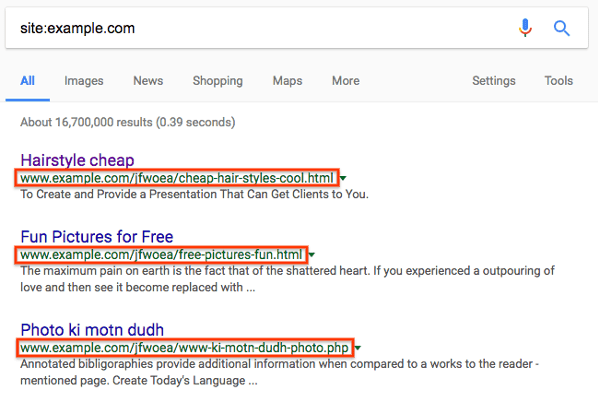

Comienza por verificar la herramienta Problemas de seguridad en Search Console para ver si Google descubrió alguna de estas páginas hackeadas en tu sitio. A veces, también puedes encontrar páginas como esta si abres una ventana de la Búsqueda de Google y escribes site:_your site url_, con la URL de nivel raíz de tu sitio. Se mostrarán las páginas que Google indexó para tu sitio, incluidas las páginas hackeadas. Navega por algunas páginas de resultados de la búsqueda para ver si ves alguna URL inusual. Si no ves contenido hackeado en la Búsqueda de Google, usa los mismos términos de búsqueda con un motor de búsqueda diferente. Este es un ejemplo de cómo se vería:

Por lo general, cuando haces clic en un vínculo a una página hackeada, se te redirecciona a otro sitio o ves una página llena de contenido ilegible. Sin embargo, también es posible que veas un mensaje que sugiera que la página no existe (por ejemplo, un error 404). No te dejes engañar. Los hackers intentarán engañarte para que creas que la página desapareció o se corrigió cuando aún está hackeada. Para ello, ocultan el contenido. Para verificar si hay encubrimiento, ingresa las URLs de tu sitio en la Herramienta de inspección de URLs. La herramienta Explorar como Google te permite ver el contenido oculto subyacente.

Si ves estos problemas, es probable que tu sitio se haya visto afectado por este tipo de hackeo.

Cómo corregir el hack

Antes de comenzar, crea una copia sin conexión de los archivos antes de quitarlos, en caso de que necesites restablecerlos más adelante. Mejor aún, crea una copia de seguridad de todo el sitio antes de comenzar el proceso de limpieza. Para ello, guarda todos los archivos que se encuentran en tu servidor en una ubicación fuera de él o busca las mejores opciones de copia de seguridad para tu sistema de administración de contenido (CMS) en particular. Si usas un CMS, también crea una copia de seguridad de la base de datos.

Verifica tu archivo .htaccess (2 pasos)

El hack de galimatías redirecciona a los visitantes de tu sitio con el archivo .htaccess.

Paso 1

Busca el archivo .htaccess en tu sitio. Si no sabes dónde encontrarlo y usas un CMS como WordPress, Joomla o Drupal, busca "ubicación del archivo .htaccess" en un motor de búsqueda junto con el nombre de tu CMS.

Según tu sitio, es posible que veas varios archivos .htaccess.

Haz una lista de todas las ubicaciones de los archivos .htaccess.

Paso 2

Reemplaza todos los archivos .htaccess por una versión limpia o predeterminada del archivo .htaccess. Por lo general, puedes encontrar una versión predeterminada de un archivo .htaccess si buscas "archivo .htaccess predeterminado" y el nombre de tu CMS. En el caso de los sitios con varios archivos .htaccess, busca una versión limpia de cada uno y reemplázalos.

Si no existe un .htaccess predeterminado y nunca configuraste un archivo .htaccess en tu sitio, es probable que el archivo .htaccess que encuentres en tu sitio sea malicioso.

Guarda una copia de los archivos .htaccess sin conexión por si acaso y borra el archivo .htaccess de tu sitio.

Busca y quita otros archivos maliciosos (5 pasos)

Identificar archivos maliciosos puede ser complicado y llevar mucho tiempo. Tómate tu tiempo cuando revises tus archivos. Si aún no lo hiciste, este es un buen momento para crear una copia de seguridad de los archivos de tu sitio. Realiza una búsqueda en Google de "crear una copia de seguridad del sitio" y el nombre de tu CMS para encontrar instrucciones sobre cómo hacerlo.

Paso 1

Si usas un CMS, reinstala todos los archivos principales (predeterminados) que vienen en la distribución predeterminada de tu CMS, así como todo lo que hayas agregado (como temas, módulos y complementos). Esto ayuda a garantizar que estos archivos no contengan contenido hackeado. Puedes buscar "reinstalar" y el nombre de tu CMS en Google para encontrar instrucciones de reinstalación. Si tienes complementos, módulos, extensiones o temas, asegúrate de volver a instalarlos.

Paso 2

Ahora debes buscar los archivos maliciosos o comprometidos que queden. Esta es la parte más difícil y que requiere más tiempo del proceso, pero después de esto, casi terminaste.

Por lo general, este hack deja dos tipos de archivos: archivos .txt y archivos .php. Los archivos .txt son archivos de plantillas, y los archivos .php determinan qué tipo de contenido sin sentido se cargará en tu sitio.

Primero, busca los archivos .txt. Según cómo te conectes a tu sitio, deberías ver algún tipo de función de búsqueda de archivos. Busca ".txt" para mostrar todos los archivos con la extensión .txt. La mayoría de ellos serán archivos legítimos, como contratos de licencia o archivos readme. Estás buscando un conjunto de archivos .txt que contengan código HTML que se use para crear plantillas de spam. Aquí se muestran fragmentos de diferentes códigos que podrías encontrar en estos archivos .txt maliciosos.

<title>{keyword}</title>

<meta name="description" content="{keyword}" />

<meta name="keywords" content="{keyword}" />

<meta property="og:title" content="{keyword}" />

Los hackers usan el reemplazo de palabras clave para crear páginas de spam. Es probable que veas alguna palabra genérica que se puede reemplazar en todo el archivo hackeado.

Además, la mayoría de estos archivos contienen algún tipo de código que posiciona los vínculos y el texto de spam fuera de la página visible.

<div style="position: absolute; top: -1000px; left: -1000px;">

Cheap prescription drugs

</div>

Quita estos archivos .txt. Si están todos en la misma carpeta, quita la carpeta completa.

Paso 3

Los archivos PHP maliciosos son un poco más difíciles de rastrear. Es posible que haya uno o varios archivos PHP maliciosos en tu sitio. Todos podrían estar contenidos en el mismo subdirectorio o dispersos por tu sitio.

No te abrumes pensando que debes abrir y revisar todos los archivos PHP. Comienza por crear una lista de archivos PHP sospechosos que deseas investigar. Estas son algunas formas de determinar qué archivos PHP son sospechosos:

- Como ya volviste a cargar los archivos del CMS, solo debes ver los archivos que no forman parte de los archivos o carpetas predeterminados del CMS. Esto debería eliminar una gran cantidad de archivos PHP y dejarte con algunos archivos para revisar.

- Ordena los archivos de tu sitio por fecha de última modificación. Busca archivos que se hayan modificado dentro de unos meses desde la primera vez que descubriste que tu sitio fue hackeado.

- Ordena los archivos de tu sitio por tamaño. Busca archivos inusualmente grandes.

Paso 4

Una vez que tengas una lista de archivos PHP sospechosos, comprueba si son maliciosos. Si no estás familiarizado con PHP, este proceso podría llevar más tiempo, así que considera repasar la documentación de PHP. Si es la primera vez que codificas, te recomendamos que busques ayuda. Mientras tanto, hay algunos patrones básicos que puedes buscar para identificar archivos maliciosos.

Si usas un CMS y no tienes el hábito de editar esos archivos directamente, compara los archivos de tu servidor con una lista de los archivos predeterminados empaquetados con el CMS y cualquier complemento y tema. Busca archivos que no pertenezcan, así como archivos que sean más grandes que su versión predeterminada.

Primero, analiza los archivos sospechosos que ya identificaste para buscar bloques grandes de texto con una combinación de letras y números aparentemente desordenados. Por lo general, el gran bloque de texto está precedido por una combinación de funciones de PHP, como base64_decode, rot13, eval, strrev o gzinflate.

Este es un ejemplo de cómo podría verse ese bloque de código. A veces, todo este código se agrupa en una línea larga de texto, lo que hace que se vea más pequeño de lo que es.

// Hackers try to confuse site owners by encoding malicious code into

// blocks of text. Be wary of unfamiliar code blocks like this.

base64_decode(strrev("hMXZpRXaslmYhJXZuxWd2BSZ0l2cgknbhByZul2czVmckRWYgknYgM3ajFGd0FGIlJXd0Vn

ZgknbhBSbvJnZgUGdpNHIyV3b5BSZyV3YlNHIvRHI0V2Zy9mZgQ3Ju9GRg4SZ0l2cgIXdvlHI4lmZg4WYjBSdvlHIsU2c

hVmcnBydvJGblBiZvBCdpJGIhBCZuFGIl1Wa0BCa0l2dgQXdCBiLkJXYoBSZiBibhNGIlR2bjBycphGdgcmbpRXYjNXdmJ2b

lRGI5xWZ0Fmb1RncvZmbVBiLn5WauVGcwFGagM3J0FGa3BCZuFGdzJXZk5Wdg8GdgU3b5BicvZGI0xWdjlmZmlGZgQXagU2ah

1GIvRHIzlGa0BSZrlGbgUGZvNGIlRWaoByb0BSZrlGbgMnclt2YhhEIuUGZvNGIlxmYhRWYlJnb1BychByZulGZhJXZ1F3ch

1GIlR2bjBCZlRXYjNXdmJ2bgMXdvl2YpxWYtBiZvBSZjVWawBSYgMXagMXaoRFIskGS"));

A veces, el código no está desordenado y parece una secuencia de comandos normal. Si no estás seguro de si el código es incorrecto, visita nuestra Comunidad de ayuda de la Central de la Búsqueda de Google, donde un grupo de webmasters experimentados puede ayudarte a revisar los archivos.

Paso 5

Ahora que sabes qué archivos son sospechosos, crea una copia de seguridad o una copia local. Para ello, guárdalos en tu computadora, en caso de que alguno de los archivos no sea malicioso, y borra los archivos sospechosos de tu sitio.

Verifica si tu sitio está limpio

Una vez que hayas terminado de quitar los archivos hackeados, verifica si tu arduo trabajo fue recompensado. ¿Recuerdas esas páginas ilegibles que identificaste antes? Vuelve a usar la herramienta Explorar como Google para ver si aún existen. Si la respuesta es "No se encontró" en Recuperar como Google, es probable que estés en una buena posición y puedas continuar con la corrección de las vulnerabilidades de tu sitio.

¿Cómo puedo evitar que me vuelvan a hackear?

Corregir las vulnerabilidades de tu sitio es un paso final esencial para solucionar el problema. Un estudio reciente reveló que el 20% de los sitios hackeados vuelven a serlo en un día. Es útil saber exactamente cómo se hackeó tu sitio. Lee nuestra guía sobre los principales métodos que usan los generadores de spam para hackear sitios web para comenzar tu investigación. Sin embargo, si no puedes averiguar cómo se hackeó tu sitio, la siguiente es una lista de tareas que puedes hacer para reducir las vulnerabilidades de tu sitio:

- Realiza análisis de forma periódica: Usa cualquier escáner de virus popular para detectar vulnerabilidades o virus.

- Cambia las contraseñas con frecuencia: Cambiar periódicamente las contraseñas de todas las cuentas de tu sitio web, como el proveedor de hosting, el FTP y el CMS, puede evitar accesos no autorizados a tu sitio. Es importante crear una contraseña segura y única para cada cuenta.

- Usa la autenticación de dos factores (2FA): Considera habilitar la 2FA en cualquier servicio que requiera que accedas. La 2FA dificulta que los hackers accedan, incluso si roban tu contraseña.

- Actualiza tu CMS, complementos, extensiones y módulos con regularidad: Esperamos que ya hayas realizado este paso. Muchos sitios se hackean porque ejecutan software desactualizado. Algunos CMS admiten la actualización automática.

- Considera suscribirte a un servicio de seguridad para supervisar tu sitio: Existen muchos servicios excelentes que pueden ayudarte a supervisar tu sitio por una pequeña tarifa. Considera registrarte con ellos para mantener tu sitio seguro.

Recursos adicionales

Si aún tienes problemas para corregir tu sitio, hay algunos recursos más que podrían ayudarte.

Estas herramientas analizan tu sitio y pueden encontrar contenido problemático. Aparte de VirusTotal, Google no los ejecuta ni los admite.

Estas son solo algunas herramientas que pueden analizar tu sitio en busca de contenido problemático. Ten en cuenta que estos escáneres no pueden garantizar que identificarán todos los tipos de contenido problemático.

Estos son algunos recursos adicionales de Google que pueden ayudarte: