Découvrez comment Yahoo! Le Japon a mis en place un système d'identité sans mot de passe.

Yahoo! JAPAN est l'une des plus grandes entreprises de médias au Japon. Elle propose des services de recherche, d'actualités, d'e-commerce et de messagerie. Plus de 50 millions d'utilisateurs se connectent à Yahoo! JAPAN tous les mois.

Au fil des ans, de nombreuses attaques de comptes utilisateur et problèmes ont entraîné la perte de l'accès aux comptes. La plupart de ces problèmes étaient liés à l'utilisation de mots de passe pour l'authentification.

Avec les progrès récents de la technologie d'authentification, Yahoo! Yahoo! Japan a décidé de passer de l'authentification par mot de passe à l'authentification sans mot de passe.

Pourquoi l'authentification sans mot de passe ?

Comme Yahoo! JAPAN propose des services d'e-commerce et d'autres services liés à l'argent. Il existe donc un risque de dommages importants pour les utilisateurs en cas d'accès non autorisé ou de perte de compte.

Les attaques les plus courantes liées aux mots de passe étaient les attaques par liste de mots de passe et les escroqueries par hameçonnage. L'une des raisons pour lesquelles les attaques par liste de mots de passe sont courantes et efficaces est que de nombreuses personnes ont l'habitude d'utiliser le même mot de passe pour plusieurs applications et sites Web.

Les chiffres suivants sont les résultats d'une enquête menée par Yahoo! JAPON

50 %

utiliser le même identifiant et le même mot de passe sur six sites ou plus ;

60 %

Utiliser le même mot de passe sur plusieurs sites

70 %

utiliser un mot de passe comme méthode principale de connexion ;

Les utilisateurs oublient souvent leurs mots de passe, ce qui représentait la majorité des demandes liées aux mots de passe. Des utilisateurs ont également contacté l'équipe pour avoir oublié leur ID de connexion en plus de leur mot de passe. À leur pointe, ces demandes représentaient plus du tiers de toutes les demandes liées aux comptes.

En passant au sans mot de passe, Yahoo! JAPAN visait à améliorer non seulement la sécurité, mais aussi l'usabilité, sans imposer de charge supplémentaire aux utilisateurs.

D'un point de vue de sécurité, l'élimination des mots de passe du processus d'authentification des utilisateurs réduit les dommages causés par les attaques basées sur des listes. D'un point de vue d'usabilité, la fourniture d'une méthode d'authentification qui ne repose pas sur la mémorisation des mots de passe évite les situations où un utilisateur ne peut pas se connecter parce qu'il a oublié son mot de passe.

Yahoo! Initiatives du sans mots de passe au Japon

Yahoo! Le Japon prend un certain nombre de mesures pour promouvoir l'authentification sans mot de passe, qui peut être divisée en trois grandes catégories :

- Fournissez une autre méthode d'authentification que les mots de passe.

- Désactivation du mot de passe

- Enregistrement de compte sans mot de passe.

Les deux premières initiatives ciblaient les utilisateurs existants, tandis que l'enregistrement sans mot de passe cible les nouveaux utilisateurs.

1. Fournir une méthode d'authentification alternative aux mots de passe

Yahoo! JAPAN propose les alternatives suivantes aux mots de passe.

En outre, nous proposons également des méthodes d'authentification telles que l'authentification par e-mail, le mot de passe combiné par SMS (mot de passe à usage unique) et le mot de passe associé à l'OTP par e-mail.

Authentification par SMS

L'authentification par SMS est un système qui permet à un utilisateur enregistré de recevoir un code d'authentification à six chiffres par SMS. Une fois que l'utilisateur a reçu le SMS, il peut saisir le code d'authentification dans l'application ou sur le site Web.

Apple autorise depuis longtemps iOS à lire les SMS et à suggérer des codes d'authentification à partir du corps du texte. Récemment, il est devenu possible d'utiliser des suggestions en spécifiant "code à usage unique" dans l'attribut autocomplete de l'élément de saisie. Chrome sur Android, Windows et Mac peut offrir la même expérience à l'aide de l'API WebOTP.

Exemple :

<form>

<input type="text" id="code" autocomplete="one-time-code"/>

<button type="submit">sign in</button>

</form>

if ('OTPCredential' in window) {

const input = document.getElementById('code');

if (!input) return;

const ac = new AbortController();

const form = input.closest('form');

if (form) {

form.addEventListener('submit', e => {

ac.abort();

});

}

navigator.credentials.get({

otp: { transport:['sms'] },

signal: ac.signal

}).then(otp => {

input.value = otp.code;

}).catch(err => {

console.log(err);

});

}

Les deux approches sont conçues pour empêcher l'hameçonnage en incluant le domaine dans le corps du SMS et en ne fournissant des suggestions que pour le domaine spécifié.

Pour en savoir plus sur l'API WebOTP et autocomplete="one-time-code", consultez les bonnes pratiques concernant les formulaires OTP envoyés par SMS.

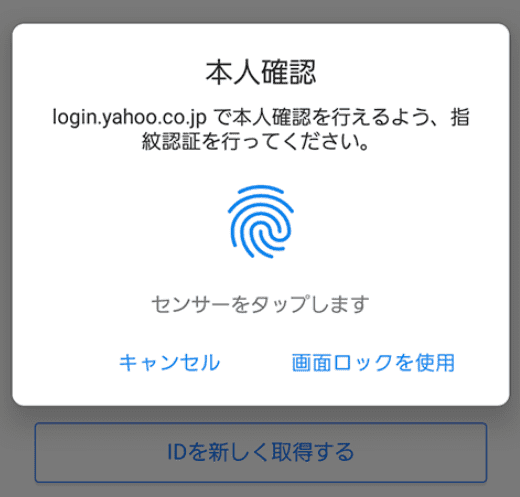

FIDO avec WebAuthn

FIDO avec WebAuthn utilise un authentificateur matériel pour générer une paire de chiffrement de clé publique et prouver la possession. Lorsqu'un smartphone est utilisé comme authentificateur, il peut être combiné à l'authentification biométrique (comme les capteurs d'empreinte digitale ou la reconnaissance faciale) pour effectuer une authentification à deux facteurs en une seule étape. Dans ce cas, seules la signature et l'indication de réussite de l'authentification biométrique sont envoyées au serveur. Il n'y a donc aucun risque de vol de données biométriques.

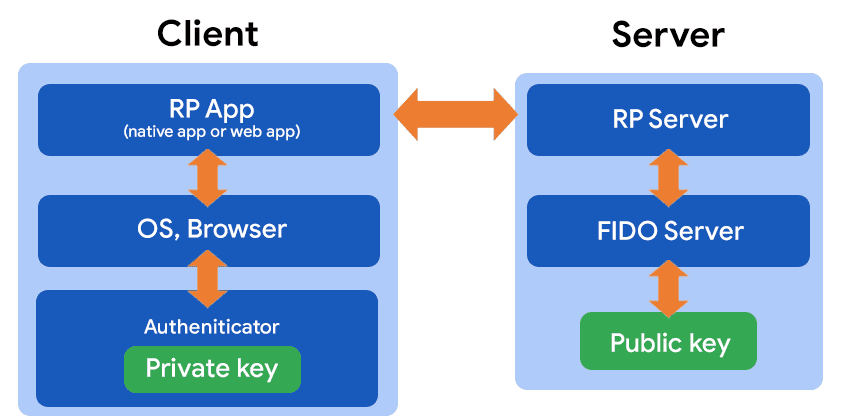

Le schéma suivant montre la configuration serveur-client pour FIDO. L'authentificateur client authentifie l'utilisateur grâce à la biométrie et signe le résultat à l'aide de la cryptographie à clé publique. La clé privée utilisée pour créer la signature est stockée de manière sécurisée dans un TEE (Trusted Execution Environment) ou un emplacement similaire. Un fournisseur de services qui utilise FIDO est appelé "partie de confiance" (RP, relying party).

Une fois que l'utilisateur a effectué l'authentification (généralement via un scan biométrique ou un code), l'authentificateur envoie un signal de validation signé au navigateur à l'aide d'une clé privée. Le navigateur partage ensuite ce signal avec le site Web de l'RP.

Le site Web du tiers assujetti à des restrictions envoie ensuite le signal de validation signé au serveur du tiers assujetti à des restrictions, qui vérifie la signature par rapport à la clé publique pour terminer l'authentification.

Pour en savoir plus, consultez les consignes d'authentification de la FIDO Alliance.

Yahoo! Le Japon est compatible avec FIDO sur Android (application mobile et Web), iOS (application mobile et Web), Windows (Edge, Chrome, Firefox) et macOS (Safari, Chrome). En tant que service grand public, FIDO peut être utilisé sur presque tous les appareils, ce qui en fait une bonne option pour promouvoir l'authentification sans mot de passe.

Yahoo! Le Japon recommande aux utilisateurs de s'inscrire à FIDO avec WebAuthn s'ils ne se sont pas déjà authentifiés par d'autres moyens. Lorsqu'un utilisateur doit se connecter avec le même appareil, il peut s'authentifier rapidement à l'aide d'un capteur biométrique.

Les utilisateurs doivent configurer l'authentification FIDO sur tous les appareils qu'ils utilisent pour se connecter à Yahoo! JAPON

Pour promouvoir l'authentification sans mot de passe et tenir compte des utilisateurs qui abandonnent l'authentification par mot de passe, nous proposons plusieurs moyens d'authentification. Cela signifie que différents utilisateurs peuvent avoir des paramètres de méthode d'authentification différents et que les méthodes d'authentification qu'ils peuvent utiliser peuvent varier d'un navigateur à l'autre. Nous pensons qu'il est préférable que les utilisateurs se connectent à chaque fois avec la même méthode d'authentification.

Pour répondre à ces exigences, il est nécessaire de suivre les méthodes d'authentification précédentes et d'associer ces informations au client en les stockant sous forme de cookies, etc. Nous pouvons ensuite analyser la façon dont les différents navigateurs et applications sont utilisés pour l'authentification. L'utilisateur est invité à fournir une authentification appropriée en fonction de ses paramètres, des méthodes d'authentification précédentes utilisées et du niveau d'authentification minimal requis.

2. Désactivation du mot de passe

Yahoo! JAPAN demande aux utilisateurs de configurer une autre méthode d'authentification, puis de désactiver leur mot de passe afin qu'il ne puisse pas être utilisé. En plus de configurer une authentification alternative, la désactivation de l'authentification par mot de passe (qui rend impossible la connexion avec un seul mot de passe) permet de protéger les utilisateurs contre les attaques basées sur des listes.

Nous avons pris les mesures suivantes pour encourager les utilisateurs à désactiver leur mot de passe.

- Promouvoir des méthodes d'authentification alternatives lorsque les utilisateurs réinitialisent leurs mots de passe.

- Encourager les utilisateurs à configurer des méthodes d'authentification faciles à utiliser (telles que FIDO) et à désactiver les mots de passe pour les situations nécessitant une authentification fréquente.

- Demander aux utilisateurs de désactiver leurs mots de passe avant d'utiliser des services à haut risque, tels que les paiements d'e-commerce.

Si un utilisateur a oublié son mot de passe, il peut lancer une procédure de récupération de compte. Auparavant, cela impliquait une réinitialisation du mot de passe. Les utilisateurs peuvent désormais choisir de configurer une autre méthode d'authentification, et nous les encourageons à le faire.

3. Enregistrement de compte sans mot de passe

Les nouveaux utilisateurs peuvent créer un compte Yahoo! sans mot de passe. Comptes JAPAN. Les utilisateurs doivent d'abord s'inscrire pour bénéficier d'une authentification par SMS. Une fois connecté, nous encourageons l'utilisateur à configurer l'authentification FIDO.

Comme FIDO est un paramètre par appareil, il peut être difficile de récupérer un compte si l'appareil ne fonctionne plus. Par conséquent, nous demandons aux utilisateurs de conserver leur numéro de téléphone enregistré, même après avoir configuré une authentification supplémentaire.

Principaux défis de l'authentification sans mot de passe

Les mots de passe reposent sur la mémoire humaine et sont indépendants des appareils. En revanche, les méthodes d'authentification introduites jusqu'à présent dans notre initiative sans mot de passe dépendent de l'appareil. Cela pose plusieurs problèmes.

Lorsque plusieurs appareils sont utilisés, des problèmes d'usabilité peuvent se poser :

- Lorsque vous utilisez l'authentification par SMS pour vous connecter depuis un PC, les utilisateurs doivent vérifier les messages SMS entrants sur leur téléphone mobile. Cela peut s'avérer gênant, car le téléphone de l'utilisateur doit être disponible et facile d'accès à tout moment.

- Avec FIDO, en particulier avec les authentificateurs de plate-forme, un utilisateur disposant de plusieurs appareils ne pourra pas s'authentifier sur les appareils non enregistrés. L'enregistrement doit être effectué pour chaque appareil qu'il prévoit d'utiliser.

L'authentification FIDO est liée à des appareils spécifiques, qui doivent rester en possession et actifs de l'utilisateur.

- Si le contrat de service est résilié, il ne sera plus possible d'envoyer de SMS au numéro de téléphone enregistré.

- FIDO stocke les clés privées sur un appareil spécifique. En cas de perte de l'appareil, ces clés ne sont plus utilisables.

Yahoo! Le Japon prend diverses mesures pour résoudre ces problèmes.

La solution la plus importante consiste à encourager les utilisateurs à configurer plusieurs méthodes d'authentification. Cela permet de fournir un autre accès au compte en cas de perte d'appareils. Étant donné que les clés FIDO sont dépendantes de l'appareil, il est également recommandé d'enregistrer des clés privées FIDO sur plusieurs appareils.

Les utilisateurs peuvent également utiliser l'API WebOTP pour transmettre des codes de validation par SMS depuis un téléphone Android vers Chrome sur un PC.

Nous pensons que la résolution de ces problèmes deviendra encore plus importante à mesure que l'authentification sans mot de passe se répandra.

Promouvoir l'authentification sans mot de passe

Yahoo! Le Japon travaille sur ces initiatives sans mot de passe depuis 2015. Cela a commencé par l'acquisition de la certification de serveur FIDO en mai 2015, suivie par l'introduction de l'authentification par SMS, d'une fonctionnalité de désactivation des mots de passe et de la prise en charge de FIDO pour chaque appareil.

Aujourd'hui, plus de 30 millions d'utilisateurs actifs par mois ont déjà désactivé leurs mots de passe et utilisent des méthodes d'authentification sans mot de passe. Yahoo! La compatibilité du Japon avec FIDO a commencé avec Chrome sur Android. Aujourd'hui, plus de 10 millions d'utilisateurs ont configuré l'authentification FIDO.

Suite à l'acquisition de Yahoo! JAPAN, le pourcentage de demandes concernant des identifiants de connexion ou des mots de passe oubliés a diminué de 25 % par rapport à la période où le nombre de ces demandes était le plus élevé. Nous avons également pu confirmer que les accès non autorisés ont diminué en raison de l'augmentation du nombre de comptes sans mot de passe.

Comme il est très facile à configurer, le taux de conversion est particulièrement élevé. En fait, Yahoo! Le Japon a constaté que le taux de conversion de FIDO est plus élevé que celui de l'authentification par SMS.

25 %

Diminution du nombre de demandes d'identifiants oubliés

74 %

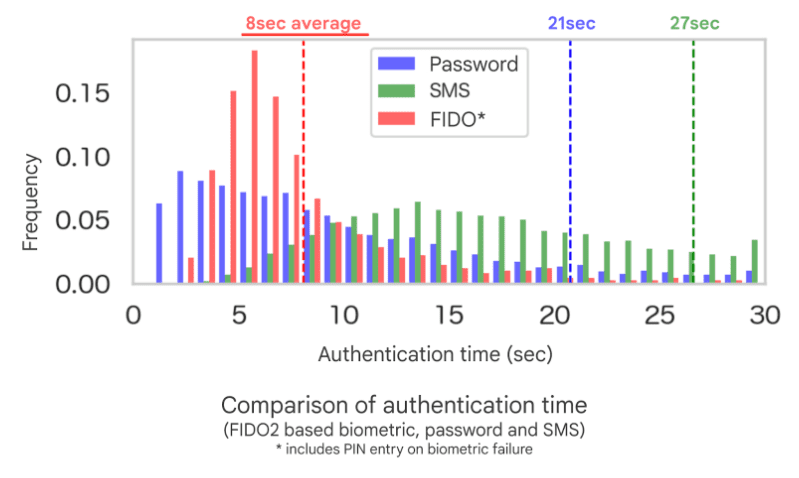

Les utilisateurs réussissent grâce à l'authentification FIDO

65 %

Réussir la validation par SMS

FIDO offre un taux de réussite plus élevé que l'authentification par SMS, ainsi que des temps d'authentification moyens et médians plus rapides. Comme pour les mots de passe, certains groupes ont des temps d'authentification courts, et nous soupçonnons que cela est dû à la autocomplete="current-password" du navigateur.

La principale difficulté pour offrir des comptes sans mot de passe n'est pas l'ajout de méthodes d'authentification, mais la popularisation de l'utilisation d'authentificateurs. Si l'expérience d'utilisation d'un service sans mot de passe n'est pas conviviale, la transition sera difficile.

Nous pensons que pour améliorer la sécurité, nous devons d'abord améliorer l'usabilité, ce qui nécessitera des innovations uniques pour chaque service.

Conclusion

L'authentification par mot de passe est risquée en termes de sécurité et pose également des défis en termes d'usabilité. Maintenant que les technologies compatibles avec l'authentification sans mot de passe, telles que l'API WebOTP et FIDO, sont plus largement disponibles, il est temps de commencer à travailler vers une authentification sans mot de passe.

Chez Yahoo! Au Japon, cette approche a eu un impact certain sur la facilité d'utilisation et la sécurité. Cependant, de nombreux utilisateurs utilisent encore des mots de passe. Nous continuerons donc à les encourager à passer à des méthodes d'authentification sans mot de passe. Nous allons également continuer à améliorer nos produits pour optimiser l'expérience utilisateur avec les méthodes d'authentification sans mot de passe.

Photo par olieman.eth sur Unsplash