คู่มือนี้สร้างขึ้นสำหรับการแฮ็กประเภทที่ ข้อความภาษาญี่ปุ่นที่สร้างขึ้นโดยอัตโนมัติบนเว็บไซต์ของคุณ ซึ่งเราจะเรียกว่า การแฮ็กด้วยคีย์เวิร์ดภาษาญี่ปุ่น ซึ่งออกแบบมาสำหรับผู้ใช้ ระบบจัดการเนื้อหา (CMS) คำแนะนำนี้มีประโยชน์แม้ว่าคุณจะไม่ได้ใช้ CMS ก็ตาม

เราอยากมั่นใจว่าคู่มือนี้จะมีประโยชน์ต่อคุณจริงๆ แสดงความคิดเห็น เพื่อช่วยเราปรับปรุง!

ระบุการแฮ็กประเภทนี้

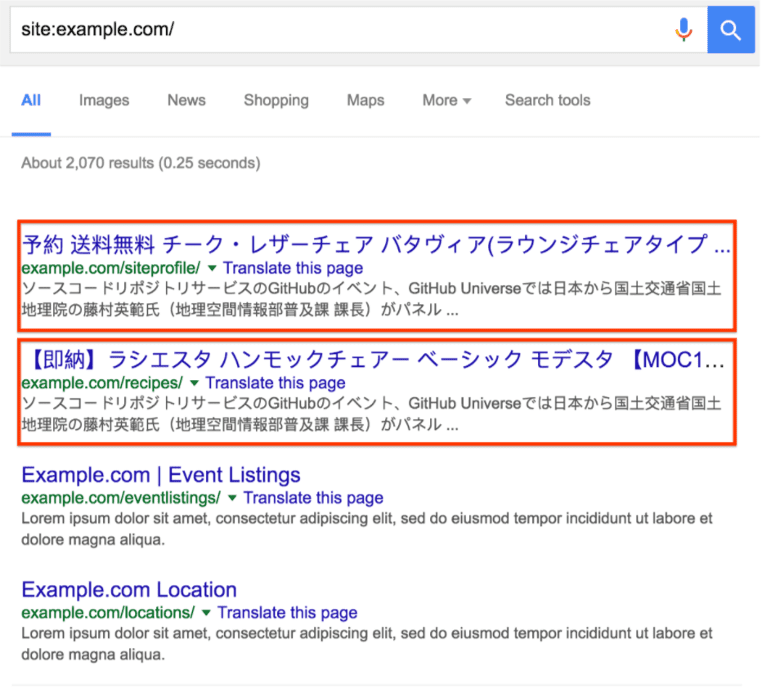

การแฮ็กด้วยคีย์เวิร์ดภาษาญี่ปุ่นมักสร้างหน้าเว็บใหม่ที่มี

ข้อความภาษาญี่ปุ่นบนเว็บไซต์ของคุณในชื่อไดเรกทอรีที่สร้างขึ้นแบบสุ่ม

(เช่น http://example.com/ltjmnjp/341.html) หน้าเว็บเหล่านี้

สร้างรายได้โดยใช้ลิงก์แอฟฟิลิเอตไปยังร้านค้าที่ขายสินค้าแบรนด์ปลอม

แสดงใน Google Search หน้าเว็บดังกล่าวมีลักษณะดังนี้

ด้วยการแฮ็กประเภทนี้ แฮ็กเกอร์มักจะเพิ่มตัวเองเป็นพร็อพเพอร์ตี้ ใน Search Console เพื่อเพิ่มผลกำไรด้วยการควบคุม เช่น การกำหนดเป้าหมายตามภูมิศาสตร์ หรือแผนผังเว็บไซต์ หากคุณได้รับการแจ้งเตือนว่ามีคนที่คุณไม่รู้จัก ยืนยันเว็บไซต์ของคุณใน Search Console แล้ว มีความเป็นไปได้สูงว่าเว็บไซต์ของคุณถูกแฮ็ก

เริ่มต้นด้วยการดูที่

ปัญหาด้านความปลอดภัย

ใน Search Console เพื่อดูว่า Google ค้นพบหน้าเว็บที่ถูกแฮ็กเหล่านี้หรือไม่

ในเว็บไซต์ของคุณ บางครั้งคุณอาจพบหน้าเว็บลักษณะนี้ โดยการเปิด

หน้าต่างค้นหาและพิมพ์ site:_your site url_ โดยมี URL ระดับรากเป็น

เว็บไซต์ของคุณ ซึ่งจะแสดงหน้าที่ Google จัดทำดัชนีให้กับเว็บไซต์

รวมถึงหน้าที่ถูกแฮ็กด้วย พลิกดูผลการค้นหา 2-3 หน้าเพื่อ

ดูว่าคุณพบ URL ที่ผิดปกติบ้างไหม หากคุณไม่เห็นเนื้อหาที่ถูกแฮ็กใน Google

ค้นหา ใช้ข้อความค้นหาเดียวกันกับเครื่องมือค้นหาอื่น นี่คือ

ตัวอย่างของการเปลี่ยนแปลงดังกล่าว

โดยปกติ เมื่อคุณคลิกลิงก์ที่ไปยังหน้าที่ถูกแฮ็ก คุณจะ เปลี่ยนเส้นทางไปยังเว็บไซต์อื่น หรือดูหน้าที่เต็มไปด้วยเนื้อหาที่ไม่มีความหมาย อย่างไรก็ตาม คุณยังอาจเห็นข้อความที่บ่งบอกว่าหน้านี้ไม่มีอยู่ (สำหรับ เช่น ข้อผิดพลาด 404) อย่าหลงเชื่อ แฮ็กเกอร์จะพยายามหลอกคุณ คิดว่าหน้าหายไปหรือได้รับการแก้ไขแล้ว ทั้งๆ ที่ยังคงถูกแฮ็กอยู่ โดยสามารถทำได้ด้วย การปิดบังหน้าเว็บจริง เนื้อหา ให้ตรวจสอบว่ามีการปิดบังเนื้อหาหรือไม่โดยการป้อน URL ของเว็บไซต์ของคุณใน เครื่องมือตรวจสอบ URL เครื่องมือดึงข้อมูลเหมือนเป็น Google ช่วยให้คุณเห็นเนื้อหาที่ซ่อนอยู่

หากคุณพบว่าปัญหาเหล่านี้ แสดงว่าเว็บไซต์ของคุณมีแนวโน้มที่จะได้รับผลกระทบจากประเภทนี้ แฮ็ก

แก้ไขการแฮ็ก

ก่อนที่จะเริ่ม ให้ทำสำเนาไฟล์แบบออฟไลน์ก่อนนำไฟล์ออกใน เพื่อกู้คืนในภายหลัง แต่ทางที่ดี คุณควรสำรองไซต์ไว้ทั้งไซต์ก่อน เมื่อคุณเริ่มขั้นตอนการทำความสะอาด ซึ่งทำได้โดยบันทึกไฟล์ทั้งหมด บนเซิร์ฟเวอร์ของคุณไปยังที่อื่นนอกเซิร์ฟเวอร์ หรือค้นหาข้อมูลสำรองที่ดีที่สุด สำหรับระบบจัดการเนื้อหา (CMS) ของคุณ หากคุณใช้ CMS ก็สำรองฐานข้อมูลไว้ด้วย

นำบัญชีที่สร้างใหม่ออกจาก Search Console

หากมีการเพิ่มเจ้าของใหม่ที่คุณไม่รู้จักลงใน Search Console ให้เพิกถอนสิทธิ์การเข้าถึงโดยเร็วที่สุด คุณสามารถตรวจสอบว่าผู้ใช้รายใดบ้าง ได้รับการยืนยันสำหรับเว็บไซต์ของคุณใน หน้าการยืนยันของ Search Console คลิก "รายละเอียดการยืนยัน" สำหรับเว็บไซต์เพื่อดูผู้ใช้ที่ผ่านการยืนยันทั้งหมด

หากต้องการนำเจ้าของออกจาก Search Console โปรดดูที่ส่วน "นำเจ้าของออก"

ของ

ศูนย์ช่วยเหลือเกี่ยวกับการจัดการผู้ใช้ เจ้าของ และสิทธิ์

คุณจะต้องนำโทเค็นการยืนยันที่เชื่อมโยงอยู่ออก ซึ่งโดยปกติแล้ว

ไฟล์ HTML ในรูทของเว็บไซต์หรือไฟล์ที่สร้างขึ้นแบบไดนามิก

ไฟล์ .htaccess ที่เลียนแบบไฟล์ HTML

หากไม่พบโทเค็นการยืนยัน HTML ในเว็บไซต์ ให้ตรวจสอบการเขียนใหม่

ในไฟล์ .htaccess กฎการเขียนใหม่จะมีลักษณะดังนี้

RewriteEngine On

RewriteRule ^google(.*)\.html$ dir/file.php?google=$1 [L]

วิธีนำโทเค็นการยืนยันที่สร้างขึ้นแบบไดนามิกออกจาก .htaccess

ให้ทำตามขั้นตอนต่อไปนี้

ตรวจสอบไฟล์ .htaccess (2 ขั้นตอน)

นอกจากการใช้ไฟล์ .htaccess เพื่อสร้างการยืนยันที่สร้างขึ้นแบบไดนามิกแล้ว

โทเค็น แฮ็กเกอร์มักจะใช้กฎ .htaccess เพื่อเปลี่ยนเส้นทางผู้ใช้หรือสร้าง

หน้าสแปมที่เต็มไปด้วยคำที่ไม่มีความหมาย หากคุณไม่ได้มีกฎ .htaccess ที่กำหนดเอง โปรดพิจารณา

แทนที่ .htaccess ด้วยสำเนาใหม่ทั้งหมด

ขั้นตอนที่ 1

ค้นหาไฟล์ .htaccess ในเว็บไซต์ของคุณ หากไม่แน่ใจว่าต้องค้นหาที่ไหน

และคุณใช้ CMS เช่น WordPress, Joomla หรือ Drupal ให้ค้นหา

"ตำแหน่งไฟล์ .htaccess" ในเครื่องมือค้นหาและชื่อ CMS ของคุณ

คุณอาจเห็นไฟล์ .htaccess หลายไฟล์ ซึ่งขึ้นอยู่กับเว็บไซต์ของคุณ

สร้างรายการตำแหน่งของไฟล์ .htaccess ทั้งหมด

ขั้นตอนที่ 2

แทนที่ไฟล์ .htaccess ทั้งหมดด้วย .htaccess เวอร์ชันปกติหรือเวอร์ชันเริ่มต้น

โดยปกติแล้วคุณสามารถค้นหาไฟล์ .htaccess เวอร์ชันเริ่มต้นได้ด้วยการค้นหา

สำหรับ "ไฟล์ .htaccess เริ่มต้น" และชื่อของ CMS สำหรับเว็บไซต์ที่มีหลายรายการ

.htaccess ไฟล์ โปรดหาเวอร์ชันที่สะอาดของแต่ละไฟล์และแทนที่ไฟล์เหล่านั้น

หากไม่มี .htaccess เริ่มต้นและคุณไม่ได้กำหนดค่า .htaccess

ในเว็บไซต์ของคุณ ไฟล์ .htaccess ที่คุณพบในเว็บไซต์ควรจะ

ที่เป็นอันตราย บันทึกสำเนาของไฟล์ .htaccess ไฟล์แบบออฟไลน์เผื่อไว้และ

ลบไฟล์ .htaccess ออกจากเว็บไซต์ของคุณ

นำไฟล์และสคริปต์ที่เป็นอันตรายทั้งหมดออก (4 ขั้นตอน)

การระบุไฟล์ที่เป็นอันตรายอาจเป็นเรื่องยุ่งยากและใช้เวลานาน ใช้ ได้เวลาตรวจสอบไฟล์ของคุณ หากคุณยังไม่ตอบกลับ นี่ก็เป็นโอกาสดีในการติดต่อกลับ ไฟล์ในเว็บไซต์ ค้นหา "สำรองข้อมูลเว็บไซต์" ใน Google และชื่อของ CMS ของคุณเพื่อดูวิธีการสำรองข้อมูลเว็บไซต์

ขั้นตอนที่ 1

หากคุณใช้ CMS ให้ติดตั้งไฟล์หลักทั้งหมด (ค่าเริ่มต้น) ที่อยู่ใน การกระจายเริ่มต้นของ CMS รวมถึงทุกสิ่งที่คุณได้เพิ่มไว้ (เช่น ธีม โมดูล หรือปลั๊กอิน) ซึ่งจะช่วยให้มั่นใจว่าไฟล์เหล่านี้ไม่มี เนื้อหาที่ถูกแฮ็ก คุณสามารถค้นหา "ติดตั้งอีกครั้ง" บน Google ได้ และชื่อ CMS ของคุณ ดูคำแนะนำการติดตั้งใหม่ ถ้าคุณมีปลั๊กอิน โมดูล ส่วนขยาย และธีม อย่าลืมติดตั้งอีกครั้งด้วย

ขั้นตอนที่ 2

แฮกเกอร์มักจะแก้ไข Sitemap ของคุณหรือเพิ่ม Sitemap ใหม่เพื่อช่วยให้ URL ได้รับการจัดทำดัชนีเร็วขึ้น หากก่อนหน้านี้คุณมีไฟล์แผนผังเว็บไซต์ ให้ตรวจสอบไฟล์ เพื่อหาลิงก์ที่น่าสงสัย แล้วนำออกจาก Sitemap หากมี ไฟล์ Sitemap ที่คุณจำไม่ได้ว่าได้เพิ่มลงในเว็บไซต์ ให้ตรวจสอบอีกครั้งและ ลบหน้าเว็บออกหากมีแต่ URL ที่เป็นสแปม

ขั้นตอนที่ 3

มองหาไฟล์อื่นๆ ที่เป็นอันตรายหรือถูกบุกรุก คุณอาจเคยดำเนินการแล้ว ได้ลบไฟล์ที่เป็นอันตรายทั้งหมดใน 2 ขั้นตอนก่อนหน้านี้ แต่ทางที่ดีควรดำเนินการ จากขั้นตอนต่อๆ ไปนี้ ในกรณีที่มีไฟล์อื่นๆ ในเว็บไซต์ของคุณที่ ถูกบุกรุก

อย่าเพิ่งกังวลไปเพราะคิดว่าจะต้องเปิดและดู PHP ให้เริ่มด้วยการสร้างรายชื่อไฟล์ PHP ที่น่าสงสัยที่คุณต้องการ ตรวจสอบ ต่อไปนี้เป็นตัวอย่างวิธีพิจารณาว่าไฟล์ PHP ใดบ้างน่าสงสัย

- หากโหลดไฟล์ CMS ซ้ำแล้ว ให้ดูเฉพาะไฟล์ที่ไม่ได้เป็นส่วนหนึ่งของไฟล์ ของไฟล์หรือโฟลเดอร์ CMS เริ่มต้น ซึ่งควรจะตัดไฟล์ PHP ออกได้จำนวนมาก และเหลือไฟล์จำนวนหนึ่งให้ดู

- จัดเรียงไฟล์ในไซต์ตามวันที่แก้ไขครั้งล่าสุด มองหา ไฟล์ที่มีการแก้ไขภายใน 2-3 เดือนนับจากที่คุณทำครั้งแรก พบว่าเว็บไซต์ของคุณถูกแฮ็ก

- จัดเรียงไฟล์ในไซต์ตามขนาด มองหาไฟล์ที่มีขนาดใหญ่ผิดปกติ

ขั้นตอนที่ 4

เมื่อคุณมีรายชื่อไฟล์ PHP ที่น่าสงสัยเรียบร้อยแล้ว ให้ตรวจสอบไฟล์เหล่านั้นว่ามีเนื้อหาที่เป็นอันตรายหรือไม่ หากคุณไม่คุ้นเคยกับ PHP ขั้นตอนนี้อาจใช้เวลามากขึ้น โปรดพิจารณาทบทวนเอกสารประกอบเกี่ยวกับ PHP นี้ ถ้าคุณไม่เคยเขียนโค้ดมาก่อนเลย ขอแนะนำให้ขอความช่วยเหลือ ในระหว่างนี้ มีรูปแบบพื้นฐานบางประการที่คุณสามารถมองหาเพื่อระบุ ไฟล์ที่เป็นอันตราย

หากคุณใช้ CMS และไม่เคยแก้ไขไฟล์ PHP โดยตรง เปรียบเทียบไฟล์ในเซิร์ฟเวอร์ของคุณกับรายการไฟล์เริ่มต้นที่อยู่ใน CMS รวมถึงปลั๊กอินและธีมต่างๆ มองหาไฟล์ที่ไม่ถูกต้องและ ไฟล์ที่มีขนาดใหญ่กว่าเวอร์ชันเริ่มต้น

ตรวจดูไฟล์ที่น่าสงสัยที่คุณได้ระบุไว้แล้วเพื่อหาการบล็อก

สำหรับโค้ดที่ปรับให้ยากต่อการอ่าน (Obfuscate) แล้ว เนื้อหานี้อาจดูยุ่งเหยิงคละกันไป

ตัวอักษรและตัวเลข ซึ่งมักจะนำหน้าด้วยฟังก์ชัน PHP ต่างๆ เช่น

base64_decode, rot13, eval, strrev หรือ gzinflate นี่คือตัวอย่างของ

บล็อกโค้ดนั้นอาจมีหน้าตาเป็นอย่างไร บางครั้งรหัสทั้งหมดนี้จะถูกยัดเยียด

เป็นข้อความยาว 1 บรรทัด ทำให้ดูมีขนาดเล็กกว่าความเป็นจริง

$O_O0O_O0_0=urldecode("%6E1%7A%62%2F%6D%615%5C%76%740%6928%2D%70

%78%75%71%79%2A6%6C%72%6B%64%679%5F%65%68%63%73%77%6F4%2B%6637%6A");

$OO0_0OO0__=$O_O0O_O0_0{26}.$O_O0O_O0_0{6}.$O_O0O_O0_0{10}.$O_O0O_O0_0{30}

ตรวจสอบว่าเว็บไซต์ของคุณสะอาดหรือไม่

เมื่อกำจัดไฟล์ที่ถูกแฮ็กออกไปแล้ว ให้ตรวจสอบว่าความทุ่มเทของคุณ ชำระเงินแล้ว คุณจำหน้าที่เต็มไปด้วยคำที่ไม่มีความหมายที่พบก่อนหน้านี้ได้ไหม ใช้การดึงข้อมูล เป็นเครื่องมือของ Google อีกครั้งเพื่อดูว่ายังมีอยู่หรือไม่ หากลูกค้าตอบกลับว่า "ไม่พบ" ในการดึงข้อมูลเหมือนเป็น Google อาจเป็นไปได้ว่าคุณ เรียบร้อยดี คุณสามารถไปแก้ไขช่องโหว่ในเว็บไซต์ต่อได้

ฉันจะป้องกันการถูกแฮ็กอีกได้อย่างไร

การแก้ไขช่องโหว่ในเว็บไซต์เป็นขั้นตอนสุดท้ายที่จำเป็นสำหรับการแก้ปัญหา ของคุณ ผลการวิจัยเมื่อเร็วๆ นี้พบว่า 20% ของไซต์ที่ถูกแฮ็กได้ถูกแฮ็กซ้ำภายใน ใน 1 วัน การรู้อย่างแน่ชัดว่าไซต์ถูกแฮ็กได้อย่างไรจึงมีประโยชน์อย่างยิ่ง โปรดอ่านคู่มือ วิธีแฮ็กเว็บไซต์ที่นักส่งสแปมทำบ่อยที่สุด ในการเริ่มตรวจสอบ แต่หากคุณไม่ทราบวิธี เว็บไซต์ของคุณถูกแฮ็ก โปรดดูรายการตรวจสอบต่อไปนี้ ช่วยลดช่องโหว่ในเว็บไซต์ของคุณ

- สแกนคอมพิวเตอร์เป็นประจำ: ใช้เครื่องมือสแกนไวรัสยอดนิยมเพื่อตรวจสอบ เพื่อหาไวรัสหรือช่องโหว่

- เปลี่ยนรหัสผ่านเป็นประจำ: เปลี่ยนรหัสผ่านเป็นประจำเป็น บัญชีเว็บไซต์ทั้งหมด เช่น ผู้ให้บริการโฮสติ้ง, FTP และ CMS ป้องกันการเข้าถึงเว็บไซต์ของคุณโดยไม่ได้รับอนุญาต การสร้างครีเอทีฟโฆษณาที่ รหัสผ่านที่ไม่ซ้ำกันสำหรับแต่ละบัญชี

- ใช้ การตรวจสอบสิทธิ์แบบ 2 ปัจจัย (2FA): พิจารณาเปิดใช้ 2FA ในบริการใดก็ตามที่กำหนดให้คุณต้องลงชื่อเข้าใช้ 2FA ทำให้แฮ็กเกอร์ลงชื่อเข้าใช้ได้ยากขึ้น แม้ว่าจะขโมยสำเร็จก็ตาม รหัสผ่านของคุณ

- อัปเดต CMS, ปลั๊กอิน, ส่วนขยาย และโมดูลเป็นประจำ ดังนี้ หวังว่าคุณจะได้ทำตามขั้นตอนนี้แล้ว ไซต์จำนวนมากถูกแฮ็กเนื่องจาก ใช้ซอฟต์แวร์ที่ล้าสมัย ทั้งนี้ CMS บางระบบรองรับการอัปเดตอัตโนมัติด้วย

- พิจารณาสมัครใช้บริการรักษาความปลอดภัยเพื่อตรวจสอบเว็บไซต์ ดังนี้ มีบริการดีๆ มากมายที่ช่วยคุณตรวจสอบ ซึ่งมีค่าธรรมเนียมเพียงเล็กน้อย ลองลงทะเบียนกับผู้ให้บริการดังกล่าวเพื่อให้ไซต์ปลอดภัย

แหล่งข้อมูลเพิ่มเติม

หากยังพบปัญหาในการแก้ไขไซต์ แหล่งข้อมูลที่อาจช่วยคุณได้

เครื่องมือเหล่านี้จะสแกนไซต์และอาจพบเนื้อหาที่มีปัญหา แต่นอกเหนือจาก VirusTotal แล้ว Google ไม่ใช้หรือรองรับเครื่องมืออื่นใดอีก

สิ่งเหล่านี้เป็นเพียงเครื่องมือบางส่วนที่อาจสแกนหาปัญหาในเว็บไซต์ได้ เนื้อหา โปรดทราบว่าโปรแกรมสแกนเหล่านี้ไม่สามารถรับประกันได้ว่า ระบุเนื้อหาที่เป็นปัญหาทุกประเภท

ทรัพยากรเพิ่มเติมจาก Google ที่ช่วยคุณได้มีดังนี้