このガイドは、大量のキーワードを追加するタイプのハッキングを目的として作成されています。 そうした情報を、キーワードのクローキングと言い換えて いくつかあります。Google Workspace の 一般的なコンテンツ マネジメント システム(CMS) このガイドは CMS を使用していない場合でも役に立ちます。

このガイドをぜひお役立てください。 フィードバックを送信 フィードバックをお寄せください。

このタイプのハッキングを特定する

キーワードとリンクのクローキングによるハッキングでは、 無意味なテキスト、リンク、画像などですこのページには、 テンプレート要素が使用されているため、一見すると、 目を通すまではサイトの通常の部分と同じように見えます

ハッキングされたページは、Google のランキング要素を操作するために作成されています。ハッカー ハッキングされたページのリンクを アクセスします。多くの場合、ハッキングされたページは訪問者を ハッカーが収益を得る、無関係なページです。

まず

セキュリティの問題

ツールを使用して、Google がこれらのハッキングされたページを検出したかどうかを確認します。

おすすめしますGoogle Chat を開いて、このようなページを検出することもできます。

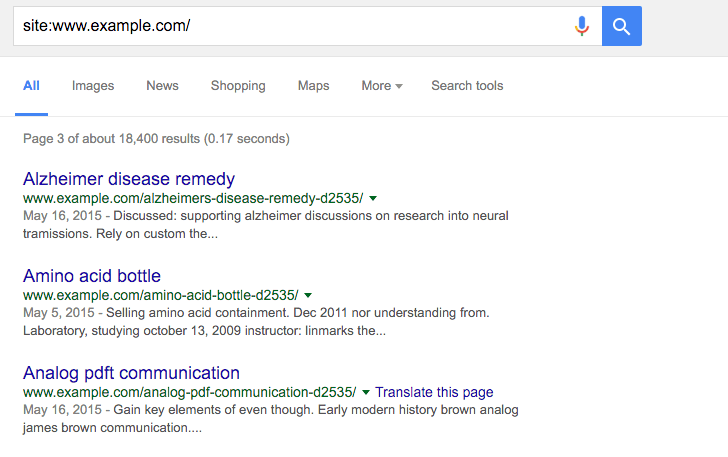

検索ウィンドウを開き、「site:_your site url_」と入力します。ルートレベルの URL:

できます。ここには、Google がインデックスに登録しているサイトのページ、

(ハッキングされたページを含む)検索結果を何ページ目か見てみると、

不審な URL がないか確認します。ハッキングされたコンテンツが Google

検索。別の検索エンジンで同じ検索キーワードを使用します。こちらが

次のようになります。

通常、ハッキングされたページへのリンクをクリックすると、 別のサイトにリダイレクトされたり、意味不明な内容のページが大量に表示されたりすることがあります。ただし、 また、ページが存在しないことを示すメッセージが表示される場合があります (404 エラーなど)。騙されないで!ハッカーはユーザーをだまして、 ページがハッキングされているのに、消えているまたは修正されていると思った場合。そのために クローキング 説明します。サイトの URL を URL 検査ツール Fetch as Google ツールを使用すると、隠れているコンテンツを確認できます。

このような問題が見られる場合、サイトはこの種の問題による影響を受けている可能性が高いと考えられます ありません。

<ph type="x-smartling-placeholder">

ハッキングを解決する

始める前に、ファイルを削除する前に、 後で復元できるようにする必要があります。また、移行前にサイト全体をバックアップしておくことをおすすめします。 クリーンアップ プロセスを開始します。そのためには、アップロードされているすべてのファイルを サーバー上の別の場所に移動したり コンテンツ マネジメント システム(CMS)用のオプション。 データベースもバックアップします

.htaccess ファイルを確認する(3 ステップ)

キーワードとリンクのクローキングによるハッキングでは、.htaccess ファイルを使用して、

サイト上にクローキングされたページが作成されますGoogle Cloud オペレーションスイートの

.htaccess の基本

をご覧ください。ハッキングの仕組みをよりよく理解し、

必須ではありませんが、必須ではありません。

ステップ 1

サイトで .htaccess ファイルを見つけます。設定方法がわからない場合は、

WordPress、Joomla、Drupal などの CMS を使用している場合は、

「.htaccess ファイルの場所」と CMS の名前を一緒に検索エンジンに登録してください。

サイトによっては、複数の .htaccess ファイルが表示される場合があります。

すべての .htaccess ファイルの場所のリストを作成します。

ステップ 2

.htaccess ファイルを開いてファイルの内容を表示します。以下の行を探します。

次のようなコードです。

RewriteRule (.*cj2fa.*|^tobeornottobe$) /injected_file.php?q=$1 [L]

この行の変数は変更可能です。cj2fa と tobeornottobe の両方が次のことができます。

文字や単語を混在させることができます。重要なのは.phpを特定することです

この行で参照されている名前です。

.htaccess ファイルに記載されている .php ファイルを書き留めます。この例では、

.php ファイルの名前は injected_file.php ですが、実際には

明確になります通常は、名前と文字列、名前、

horsekeys.php または potatolake.php。これは悪意のある .php の可能性があります

後で削除する必要があります

ステップ 3

すべての .htaccess ファイルをクリーンなバージョンまたはデフォルト バージョンの .htaccess に置き換える

表示されます。通常、.htaccess ファイルのデフォルト バージョンは検索することで見つけることができます

「デフォルトの .htaccess ファイル」CMS の名前を指定します複数の

.htaccess ファイルで、それぞれのクリーンなバージョンを見つけて置換します。

デフォルトの .htaccess がなく、.htaccess ファイルを構成したことがない場合

サイトで見つかった .htaccess ファイルは、おそらく悪意のあるファイルです。

念のため、.htaccess ファイルのコピーをオフラインに保存する

おすすめします

その他の悪意のあるファイルを見つけて削除する(5 ステップ)

悪意のあるファイルを特定するのは困難で時間がかかります。時間をかける おすすめします。まだ行っていない場合は、ここで おすすめします。Google で「バックアップ サイト」と検索します。および名前 CMS で、サイトのバックアップ方法をご確認ください。

ステップ 1

CMS をお使いの場合は、 CMS のデフォルトのディストリビューションと、システムにより追加されたもの( (テーマ、モジュール、プラグインなど)。これにより、これらのファイルが 保護します。Google で「再インストール」と検索してみてください。CMS 名を 再インストールの手順を確認できます。なんらかのプラグイン、モジュール、拡張機能、 再インストールします。

ステップ 2

まず、.htaccess で特定した .php ファイルを探します。

おすすめします。サーバー上のファイルにアクセスする方法に応じて、

なんらかの検索機能を利用する必要があります悪意のある

あります。見つかった場合は、まずバックアップ コピーを作成して別の

必要に応じて復元できるようにし、サイトから削除してください。

ステップ 3

不正なファイルや侵害されたファイルが残っていないか確認します。すでにお試しいただいているかもしれませんが、 前の 2 つのステップで悪意のあるファイルをすべて削除しましたが、 不正使用されたファイルがまだ見つかっていない場合に備えて、 サイトをご覧ください。

すべてのプロセスを開いて目を通す必要があると 考えすぎないようにしましょう ダウンロードします。まず、システム起動時に変更される可能性のある疑わしい PHP ファイルのリストを作成します。 調査します。疑わしい PHP ファイルを特定する方法は次のとおりです。

- CMS ファイルを再読み込みしている場合は、含まれていないファイルのみを確認します。 デフォルトの CMS ファイルまたはフォルダの すべてに適用されますこれにより、多くの PHP ファイルが除外されるはずです。 少数のファイルが残ることになります

- 最終更新日を基準にサイト上のファイルを並べ替えます。または 変更してから数か月以内に新しいファイルを サイトがハッキングされたことが検出されました。

- ファイルのサイズを基準にサイト上のファイルを並べ替えます。著しく大きいファイルを探します。

ステップ 4

疑わしい PHP ファイルのリストができたら、それが悪意のあるファイルかどうかを確認します。 PHP に精通していない場合、このプロセスにはより多くの時間がかかることがあるため、 PHP のドキュメントをお読みになることをおすすめします。条件 コーディングがまったくの初心者の方は、 お困りの場合それまでは 基本的なパターンをいくつか紹介します。

CMS を使用していて、ファイルを直接編集する習慣が ない場合は サーバー上のファイルを、パッケージとしてパッケージ化されているデフォルトのファイルのリストと比較します。 CMS、プラグインとテーマです不適切なファイルを探す際は、 サイズも大きくなります。

まず、特定済みの疑わしいファイルをスキャンして探します

テキストが乱雑に見える大きなテキスト ブロックと、

あります。通常、この大きなテキスト ブロックの前には、PHP と

base64_decode、rot13、eval、strrev、gzinflate などの関数。

このコードブロックの例を以下に示します。ときにはこれらすべてが

コードが 1 行の長いテキストに詰め込まれ、テキストが

あります

// Hackers try to confuse webmasters by encoding malicious code into

// blocks of text. Be wary of unfamiliar code blocks like this.

base64_decode(strrev("hMXZpRXaslmYhJXZuxWd2BSZ0l2cgknbhByZul2czVmckRWYgknYgM3ajFGd0FGIlJXd0Vn

ZgknbhBSbvJnZgUGdpNHIyV3b5BSZyV3YlNHIvRHI0V2Zy9mZgQ3Ju9GRg4SZ0l2cgIXdvlHI4lmZg4WYjBSdvlHIsU2c

hVmcnBydvJGblBiZvBCdpJGIhBCZuFGIl1Wa0BCa0l2dgQXdCBiLkJXYoBSZiBibhNGIlR2bjBycphGdgcmbpRXYjNXdmJ2b

lRGI5xWZ0Fmb1RncvZmbVBiLn5WauVGcwFGagM3J0FGa3BCZuFGdzJXZk5Wdg8GdgU3b5BicvZGI0xWdjlmZmlGZgQXagU2ah

1GIvRHIzlGa0BSZrlGbgUGZvNGIlRWaoByb0BSZrlGbgMnclt2YhhEIuUGZvNGIlxmYhRWYlJnb1BychByZulGZhJXZ1F3ch

1GIlR2bjBCZlRXYjNXdmJ2bgMXdvl2YpxWYtBiZvBSZjVWawBSYgMXagMXaoRFIskGS"));

コードが乱雑ではなく、通常のスクリプトのように見える場合もあります。もし コードに問題があるかどうかわからない場合は、 ウェブマスター ヘルプ フォーラム 経験豊富なウェブマスターがファイルの確認をお手伝いします。

ステップ 5

どのファイルが疑わしいかわかったので、 悪意のあるファイルではない場合は、ファイルを 不審なファイルをサイトから削除します。

サイトに問題がないか確認する

ハッキングされたファイルを取り除いたら、ファイルへの負荷が できます先ほど確認した意味不明なページを覚えていますか?取得を使用する Google ツールとして再度登録し、まだ存在するかどうかを確認します。お客様の返答が「 見つかりました」おそらく Fetch as Google では、 サイトの脆弱性の修正に進みます

二度とハッキングされないようにするには

サイトの脆弱性を修正することは、 サイトをご覧ください。最近の調査によると、ハッキングされたサイトの 20% は、10 分以内で再びハッキングされています。 できます。サイトがどのようにハッキングされたかを正しく把握することが大切です。詳しくは、 スパマーによるウェブサイトのハッキングでよく使われる手法 調査を開始しますしかし、その方法がわからない場合は、 サイトがハッキングされた場合の対処方法のチェックリストを以下に示します。 サイトの脆弱性を軽減できます。

- パソコンを定期的にスキャンする: 一般的なウイルス スキャナを使用して、 検出できます。

- パスワードを定期的に変更する: ホスティング プロバイダ、FTP、CMS などのウェブサイトのアカウントは、 サイトへの不正アクセスを防止できます強固な基盤を構築して 固有のパスワードを設定できます。

- 使用 2 要素認証(2FA): ログインが必要なすべてのサービスで 2 要素認証を有効にすることをご検討ください。2 要素認証 機密データを盗み出してもログインが難しくなる 表示されます。

- CMS、プラグイン、拡張機能、モジュールを定期的に更新する: この手順はすでに完了しているはずです。多くのサイトがハッキングされるのは、 古いソフトウェアを実行しているからです自動更新に対応している CMS もあります。

- サイトを監視するために、セキュリティ サービスへの登録を検討してください。 モニタリングやコンバージョンのモニタリングに役立ち、 少額の料金がかかりますサイトの安全性を保つため、これらのプロバイダへの登録をご検討ください。

参考情報

それでもサイトを修正できない場合は、他の対処方法がいくつかあります。 ご覧ください。

これらのツールはサイトをスキャンし、問題のあるコンテンツを検出できる可能性があります。 ただし、Google がサポートしている(Google 上で利用できる)ツールは VirusTotal のみです。

これらは、サイトをスキャンして問題のある可能性があるかどうかを調べることができるツールのほんの一部です 説明します。ただし、これらのスキャナは、 問題のあるコンテンツを特定します

Google が提供するリソースは次のとおりです。

で確認できます。