यह गाइड खास तौर पर ऐसे हैक के लिए बनाई गई है जो बहुत ज़्यादा कीवर्ड जोड़ते हैं बेमतलब के शब्द वाले पेज जिन्हें हम क्लोक किए गए कीवर्ड कहते हैं और लिंक हैक. इसे उन लोगों के लिए डिज़ाइन किया गया है जो लोकप्रिय कॉन्टेंट मैनेजमेंट सिस्टम (सीएमएस), हालाँकि, कॉन्टेंट मैनेजमेंट सिस्टम का इस्तेमाल न करने पर भी यह गाइड आपके काम आ सकती है.

हम यह पक्का करना चाहते हैं कि यह गाइड आपके लिए वाकई मददगार है. सुझाव दें इन्हें बेहतर बनाने में हमारी मदद करें!

इस तरह के हैक की पहचान करें

क्लोक किए गए कीवर्ड और लिंक हैक अपने आप बेतुका टेक्स्ट, लिंक, और इमेज. कभी-कभी इन पेजों में बुनियादी जानकारी टेम्प्लेट एलिमेंट शामिल हैं, इसलिए पहली नज़र में, जब तक आप कॉन्टेंट न पढ़ लें, तब तक यह आपकी साइट के सामान्य हिस्सों की तरह ही दिखता रहेगा.

हैक किए गए पेज Google के रैंकिंग कारकों में हेर-फेर करने के लिए बनाए जाते हैं. हैकर अक्सर हैक किए गए पेजों पर मौजूद लिंक को शामिल हैं. अक्सर हैक किए गए पेज भी विज़िटर को जो हैकर पैसे कमाने के लिए इस्तेमाल किए जाते हैं.

सबसे पहले यह

सुरक्षा से जुड़ी समस्याएं

टूल की मदद से देखें कि क्या Google ने इनमें से किसी भी हैक किए गए पेज को खोजा है या नहीं

साइज़ पर असर डाल सकते हैं. कभी-कभी Google

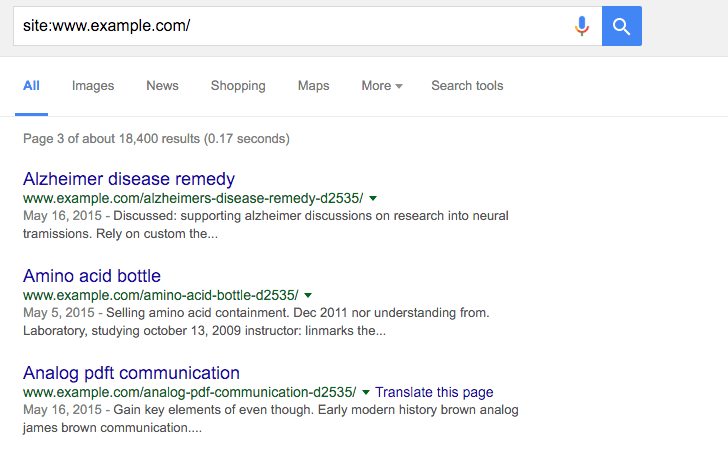

विंडो खोजें और site:_your site url_ टाइप करें, जिसमें रूट लेवल का यूआरएल यह है

आपकी साइट. यह आपको वे पेज दिखाएगा जिन्हें Google ने आपकी साइट के लिए इंडेक्स किया है,

जिसमें हैक किए गए पेज भी शामिल होते हैं. खोज के नतीजों के कुछ पेजों पर जाएं और

देखें कि क्या आपको कोई असामान्य यूआरएल दिखता है. अगर आपको Google में कोई भी हैक की गई सामग्री नहीं दिखाई देती

खोजें, एक जैसे खोज शब्दों को किसी अन्य सर्च इंजन के साथ इस्तेमाल करें. यह रही

यह कैसा दिखेगा:

आम तौर पर, जब आप हैक किए गए पेज के लिंक पर क्लिक करते हैं, तो आप किसी अन्य साइट पर रीडायरेक्ट किया जाता है या बेमतलब के शब्दों वाले कॉन्टेंट से भरा पेज दिखता है. हालांकि, आपको यह सुझाव देने वाला एक संदेश भी दिखाई दे सकता है कि पृष्ठ मौजूद नहीं है (इसके लिए उदाहरण के लिए, 404 वाली गड़बड़ी). मूर्ख बनें! हैकर आपको धोखा देने के लिए, ऐसा लगता है कि पेज अब भी हैक हो गया है या उसे ठीक कर दिया गया है. वे ऐसा करके ऐसा करते हैं क्लोकिंग कॉन्टेंट. अपनी साइट के यूआरएल को यूआरएल जांचने वाला टूल. Google के रूप में प्राप्त करें टूल आपको पहले से मौजूद छुपी हुई सामग्री को देखने देता है.

अगर आपको ये समस्याएं दिखती हैं, तो इसका मतलब है कि आपकी साइट पर सबसे ज़्यादा असर पड़ा है हैक.

हैक ठीक करें

शुरू करने से पहले, किसी भी फ़ाइल को हटाने से पहले उसकी एक ऑफ़लाइन कॉपी बनाएं. ऐसा करने के लिए, हो सकता है कि आपको उन्हें बाद में वापस लाना पड़े. और भी बेहतर होगा, पहले अपनी पूरी साइट का बैक अप लें तो क्लीनअप की प्रोसेस शुरू की जाती है. आप वे सभी फ़ाइलें सहेजकर ऐसा कर सकते हैं अपने सर्वर से किसी ऐसी जगह पर जाएं जो आपके सर्वर से बाहर हो या बेहतरीन बैकअप की खोज में हो खास आपके कॉन्टेंट मैनेजमेंट सिस्टम (सीएमएस) के विकल्प. अगर आपको किसी सीएमएस का इस्तेमाल करके, डेटाबेस का बैक अप भी लिया जा सकता है.

अपनी .htaccess फ़ाइल की जांच करें (तीन चरण)

क्लोक किए गए कीवर्ड और लिंक हैक आपकी .htaccess फ़ाइल का इस्तेमाल अपने-आप

अपनी साइट पर क्लोक किए गए पेज बनाना. खुद को जानना

.htaccess की बुनियादी बातें

पर जाकर, हैक के साथ-साथ हैक

आपकी साइट पर असर डाल रहा है. हालांकि, ऐसा करना ज़रूरी नहीं है.

चरण 1

अपनी साइट पर .htaccess फ़ाइल ढूंढें. अगर आपको नहीं पता कि यह कहां मिलेगा

और WordPress, Joomla या Drupal जैसे कॉन्टेंट मैनेजमेंट सिस्टम का इस्तेमाल किया जा रहा है, तो

".chrome की फ़ाइल लोकेशन" आपके सीएमएस के नाम के साथ दिखेगा.

आपकी साइट के हिसाब से, आपको एक से ज़्यादा .htaccess फ़ाइलें दिख सकती हैं.

.htaccess फ़ाइल की सभी जगहों की सूची बनाएं.

दूसरा चरण

फ़ाइल का कॉन्टेंट देखने के लिए, .htaccess फ़ाइल खोलें. किसी लाइन में से

कोड जो कुछ ऐसा दिखता है:

RewriteRule (.*cj2fa.*|^tobeornottobe$) /injected_file.php?q=$1 [L]

इस पंक्ति के वैरिएबल बदल सकते हैं. cj2fa और tobeornottobe, दोनों यह कर सकते हैं

अक्षरों या शब्दों का मिला-जुला रूप इस्तेमाल करना चाहिए. .php की पहचान करना अहम है

जिसकी जानकारी इस लाइन में दी गई है.

.htaccess फ़ाइल में बताई गई .php फ़ाइल लिख लें. उदाहरण में,

.php फ़ाइल का नाम injected_file.php है, लेकिन असल में फ़ाइल नाम

साफ़ तौर पर बताया जाना चाहिए. आम तौर पर, यह आम तौर पर अनजान शब्दों का एक सेट होता है, जैसे कि

horsekeys.php या potatolake.php. यह नुकसान पहुंचाने वाला .php हो सकता है

फ़ाइल को ट्रैक करना होगा और बाद में हटा देना होगा.

तीसरा चरण

सभी .htaccess फ़ाइलों को .htaccess के साफ़ या डिफ़ॉल्ट वर्शन से बदलें

फ़ाइल से लिए जाते हैं. आम तौर पर, खोज बार में .htaccess फ़ाइल का डिफ़ॉल्ट वर्शन देखा जा सकता है

"डिफ़ॉल्ट .htaccess फ़ाइल" के लिए और कॉन्टेंट मैनेजमेंट सिस्टम का नाम डालें. कई साइटों के लिए

.htaccess फ़ाइलें, हर एक का साफ़ वर्शन ढूंढें और उसे बदलें.

अगर कोई डिफ़ॉल्ट .htaccess मौजूद नहीं है और आपने कभी .htaccess फ़ाइल को कॉन्फ़िगर नहीं किया है

तो आपकी साइट पर मिली .htaccess फ़ाइल नुकसान पहुंचाने वाली हो सकती है.

.htaccess फ़ाइल(फ़ाइलों) की एक कॉपी ऑफ़लाइन सेव करें, ताकि ज़रूरत पड़ने पर आप इसे इस्तेमाल कर सकें

आपकी साइट से.

नुकसान पहुंचाने वाली अन्य फ़ाइलें ढूंढना और उन्हें हटाना (पांच चरण)

नुकसान पहुंचाने वाली फ़ाइलों की पहचान करना मुश्किल और समय लेने वाला हो सकता है. जल्दबाज़ी न करें को प्राथमिकता दें. अगर आपने अब तक ऐसा नहीं किया है, तो यह बैक अप लेने का अच्छा समय है अपनी साइट पर मौजूद फ़ाइलें हैं. "साइट का बैक अप लें" के लिए Google पर खोज करें और आपके सीएमएस पर जाकर, अपनी साइट का बैक अप लेने के तरीके के बारे में निर्देश देखें.

चरण 1

यदि आप CMS का उपयोग करते हैं, तो आपके कॉन्टेंट मैनेजमेंट सिस्टम का डिफ़ॉल्ट डिस्ट्रिब्यूशन और जोड़ी गई कोई भी चीज़ (जैसे इनमें शामिल हैं. इससे यह पक्का करने में मदद मिलती है कि इन फ़ाइलों में हैक किया गया कॉन्टेंट. आप "फिर से इंस्टॉल करें" के लिए Google सर्च कर सकते हैं और अपने कॉन्टेंट मैनेजमेंट सिस्टम का नाम डालें, फिर से इंस्टॉल करने के निर्देश देखें. अगर आपके पास कोई प्लगिन, मॉड्यूल, एक्सटेंशन, या थीम, उन्हें भी पुनः इंस्टॉल करना सुनिश्चित करें.

दूसरा चरण

सबसे पहले, उस .php फ़ाइल को खोजें जिसकी पहचान आपने .htaccess में की है

फ़ाइल पहले से मौजूद है. अपने सर्वर पर फ़ाइलों को ऐक्सेस करने के तरीके के आधार पर,

में खोजने की सुविधा उपलब्ध होनी चाहिए. नुकसान पहुंचाने वाले मैलवेयर खोजें

फ़ाइल नाम. यदि आपको वह मिल जाती है, तो पहले एक बैकअप कॉपी बनाएं और उसे किसी अन्य स्थान में संग्रहित करें

स्थान की जानकारी भी दें.

तीसरा चरण

नुकसान पहुंचाने वाली या मैलवेयर के हमले का शिकार हो चुकी फ़ाइलों को ढूंढें. शायद आपने पहले ही ने पिछले दो चरणों में सभी नुकसान पहुंचाने वाली फ़ाइलें हटा दी हैं, लेकिन इसका इस्तेमाल करना सबसे बेहतर होगा इन अगले कुछ चरणों के माध्यम से, अगर आपके Google खाते में की वेबसाइट पर जाएं.

आप यह सोचकर परेशान न हों कि आपको हर एक PHP फ़ाइल. ऐसी संदिग्ध PHP फ़ाइलों की सूची बनाकर प्रारंभ करें जिन्हें आप जांच करें. कौन सी PHP फ़ाइलें संदिग्ध हैं, यह पता लगाने के कुछ तरीके यहां दिए गए हैं:

- अगर आपने अपनी कॉन्टेंट मैनेजमेंट सिस्टम फ़ाइलें पहले ही फिर से लोड कर ली हैं, तो सिर्फ़ उन फ़ाइलों को देखें जो फ़ाइलें या फ़ोल्डर बनाए जा सकते हैं. इसमें बहुत सी PHP फ़ाइलों को शामिल नहीं किया जाना चाहिए साथ ही, आपके पास कुछ फ़ाइलें रह जाएंगी.

- अपनी साइट पर फ़ाइल में पिछली बार बदलाव किए जाने की तारीख के अनुसार उन्हें क्रमबद्ध करें. इसे खोजें ऐसी फ़ाइलें जिन्हें आपके द्वारा पहली बार बदलने के कुछ महीनों के भीतर संशोधित किया गया था को पता चला कि आपकी साइट हैक हो गई थी.

- अपनी साइट की फ़ाइलों को आकार के अनुसार क्रमबद्ध करें. किसी भी असामान्य रूप से बड़ी फ़ाइल को देखें.

चौथा चरण

आपके पास संदिग्ध PHP फ़ाइलों की सूची होने पर, यह देखने के लिए जांच करें कि क्या वे नुकसान पहुंचाने वाली हैं. अगर आप PHP से अनजान हैं, तो यह प्रक्रिया ज़्यादा समय लेने वाली हो सकती है, इसलिए PHP के कुछ दस्तावेज़ों को बेहतर तरीके से समझने के बारे में सोचें. अगर आपने आप कोडिंग के लिए बिलकुल नए हैं, तो हमारा सुझाव है कि सहायता पाना पर जाएं. इस दौरान, कुछ नुकसान पहुंचाने वाली फ़ाइलों की पहचान करने के लिए, आपके पास इन बेसिक पैटर्न को देखने की सुविधा होती है.

अगर आपने कॉन्टेंट मैनेजमेंट सिस्टम का इस्तेमाल किया है और आपको उन फ़ाइलों में सीधे तौर पर बदलाव करने की आदत नहीं है, के साथ पैकेज की गई डिफ़ॉल्ट फ़ाइलों की सूची से अपने सर्वर की फ़ाइलों की तुलना करें और किसी भी प्लगिन और थीम को शामिल करना चाहिए. जो फ़ाइलें आपकी नहीं हैं उन्हें भी ढूंढें ऐसी फ़ाइलें जो उनके डिफ़ॉल्ट वर्शन के साइज़ से बड़ी हैं.

सबसे पहले, उन संदिग्ध फ़ाइलों को स्कैन करें जिनकी पहचान आपने पहले ही कर दी है

अव्यवस्थित लगने वाले अक्षरों और टेक्स्ट के बड़े-बड़े ब्लॉक

नंबर. टेक्स्ट के बड़े ब्लॉक में आमतौर पर PHP का संयोजन होता है

base64_decode, rot13, eval, strrev या gzinflate जैसे फ़ंक्शन.

यहां एक उदाहरण दिया गया है कि कोड का यह ब्लॉक कैसा दिख सकता है. कभी-कभी यह सब

टेक्स्ट की एक लंबी पंक्ति में कोड डाला जाएगा, ताकि वह इससे छोटा दिखे

असल में है.

// Hackers try to confuse webmasters by encoding malicious code into

// blocks of text. Be wary of unfamiliar code blocks like this.

base64_decode(strrev("hMXZpRXaslmYhJXZuxWd2BSZ0l2cgknbhByZul2czVmckRWYgknYgM3ajFGd0FGIlJXd0Vn

ZgknbhBSbvJnZgUGdpNHIyV3b5BSZyV3YlNHIvRHI0V2Zy9mZgQ3Ju9GRg4SZ0l2cgIXdvlHI4lmZg4WYjBSdvlHIsU2c

hVmcnBydvJGblBiZvBCdpJGIhBCZuFGIl1Wa0BCa0l2dgQXdCBiLkJXYoBSZiBibhNGIlR2bjBycphGdgcmbpRXYjNXdmJ2b

lRGI5xWZ0Fmb1RncvZmbVBiLn5WauVGcwFGagM3J0FGa3BCZuFGdzJXZk5Wdg8GdgU3b5BicvZGI0xWdjlmZmlGZgQXagU2ah

1GIvRHIzlGa0BSZrlGbgUGZvNGIlRWaoByb0BSZrlGbgMnclt2YhhEIuUGZvNGIlxmYhRWYlJnb1BychByZulGZhJXZ1F3ch

1GIlR2bjBCZlRXYjNXdmJ2bgMXdvl2YpxWYtBiZvBSZjVWawBSYgMXagMXaoRFIskGS"));

कभी-कभी कोड उलझाने वाला नहीं होता है और सामान्य स्क्रिप्ट की तरह दिखता है. अगर आप: यह तय नहीं कर पा रहा है कि कोड खराब है या नहीं. इस स्थिति में रुकें: वेबमास्टर सहायता फ़ोरम जहां अनुभवी वेबमास्टर का एक ग्रुप फ़ाइलों को देखने में आपकी मदद कर सकता है.

पांचवां चरण

अब जब आपको पता है कि कौनसी फ़ाइलें संदिग्ध हैं, तो इस तरीके से एक बैकअप या लोकल कॉपी बनाएं उन्हें आपके कंप्यूटर पर सेव कर दिया जाता है, ताकि कोई फ़ाइल नुकसान पहुंचाने वाली न हो, और अपनी साइट से संदिग्ध फ़ाइलें मिटाएं.

देखें कि आपकी साइट साफ़ है या नहीं

हैक की गई फ़ाइलों से छुटकारा मिल जाने के बाद, यह देखने के लिए जांच करें कि क्या आपकी कड़ी मेहनत कर दिया गया. वे निरर्थक पेज याद हैं जिन्हें आपने पहले पहचाना था? फ़ेच करने की सुविधा का इस्तेमाल करना पर Google टूल के तौर पर देखा जा सकता है, ताकि यह देखा जा सके कि वे अब भी मौजूद हैं या नहीं. अगर उनकी प्रतिक्रिया "नहीं" के रूप में है मिल गया" Google के रूप में प्राप्त करें में, उम्मीद है कि आप काफ़ी अच्छी स्थिति में हैं और आप अपनी साइट पर जोखिम की आशंकाओं को ठीक करने के लिए कदम बढ़ाएं.

मैं फिर से हैक होने से कैसे रोकूं?

अपनी साइट पर जोखिमों की आशंकाओं को ठीक करना, की वेबसाइट पर जाएं. हाल ही में हुए एक अध्ययन से यह पता चला है कि हैक की गई साइटों का 20% हिस्सा फिर से एक दिन. वास्तव में यह जानना मददगार होता है कि आपकी साइट को कैसे हैक किया गया था. हमारी गाइड स्पैमर के ज़रिए वेबसाइटों को हैक करने के मुख्य तरीके गाइड देखें. हालांकि, अगर आपको यह समझने में समस्या हो रही है कि आपकी साइट हैक कर ली गई है, तो यहां उन चीज़ों की चेकलिस्ट दी गई है, जिन्हें अपनाकर अपनी अपनी साइट पर जोखिम की आशंकाओं को कम करें:

- नियमित रूप से अपने कंप्यूटर को स्कैन करें: जांच करने के लिए किसी भी लोकप्रिय वायरस स्कैनर का इस्तेमाल करें जोखिम की आशंकाओं को कम करता है.

- नियमित रूप से अपने पासवर्ड बदलें: पासवर्ड को नियमित रूप से बदलकर आपकी होस्टिंग सेवा देने वाली कंपनी, एफ़टीपी, और सीएमएस जैसे आपकी सभी वेबसाइट खातों से अपनी साइट पर अनधिकृत ऐक्सेस को रोकने के लिए. ज़रूरी है कि एक मज़बूत, हर खाते के लिए एक अलग पासवर्ड है.

- इस्तेमाल करें दो तरीकों से पुष्टि (2FA): ऐसी किसी भी सेवा के लिए 2FA चालू करें जिसमें आपको साइन इन करने की ज़रूरत होती है. दो तरीकों से पुष्टि हैकर के लिए साइन इन करना मुश्किल हो जाता है, भले ही वे सफलतापूर्वक चुरा लें आपका पासवर्ड.

- अपने कॉन्टेंट मैनेजमेंट सिस्टम, प्लगिन, एक्सटेंशन, और मॉड्यूल को नियमित तौर पर अपडेट करें: उम्मीद है कि आपने यह चरण पहले ही पूरा कर लिया होगा. कई साइटें हैक हो जाती हैं, क्योंकि पुराने सॉफ़्टवेयर का इस्तेमाल कर रहे हैं. कुछ CMS ऑटो-अपडेट का समर्थन करते हैं.

- अपनी साइट मॉनिटर करने के लिए, किसी सुरक्षा सेवा की सदस्यता लें: ऐसी कई बेहतरीन सेवाएं हैं जिनकी मदद से, आप अपने कारोबार की परफ़ॉर्मेंस पर नज़र रख सकते हैं अपनी साइट पर साइन इन करना होगा. अपनी साइट को सुरक्षित रखने के लिए उनके साथ पंजीकरण करने पर विचार करें.

अन्य संसाधन

अगर आपको अब भी अपनी साइट को ठीक करने में समस्या आ रही है, तो कुछ और वे संसाधन देखें जो आपकी मदद कर सकते हैं.

ये टूल आपकी साइट को स्कैन करते हैं और समस्याग्रस्त सामग्री को ढूंढ सकते हैं. VirusTotal के अलावा, Google उन्हें नहीं चलाता या उनका समर्थन नहीं करता.

ये सिर्फ़ कुछ टूल हैं. इनकी मदद से, आपकी साइट को स्कैन करके यह पता लगाया जा सकता है कि क्या समस्याएं मौजूद हैं कॉन्टेंट. ध्यान रखें कि ये स्कैनर इस बात की गारंटी नहीं दे सकते कि वे हर तरह के समस्या वाले कॉन्टेंट की पहचान करने में.

यहां Google के अतिरिक्त संसाधन दिए गए हैं जो आपकी सहायता कर सकते हैं: