Esta guía se creó específicamente para un truco que crea texto en japonés generado automáticamente en tu sitio, al que llamaremos Hackeo de palabras clave japonesas Se diseñó para los usuarios de Sistemas de administración de contenido (CMS), pero esta guía te resultará útil incluso si no usas un CMS.

Queremos asegurarnos de que esta guía te resulte realmente útil. Enviar comentarios para ayudarnos a mejorar.

Identifica este tipo de truco

El hackeo de palabras clave japonesas suele crear páginas nuevas con

Texto en japonés de tu sitio en nombres de directorios generados de forma aleatoria

(por ejemplo, http://example.com/ltjmnjp/341.html). Estas páginas son

Monetización monetizada mediante vínculos de afiliados a tiendas que venden productos de marca falsos

y luego aparecen en la Búsqueda de Google. Este es un ejemplo de cómo se ve una de estas páginas:

Con este tipo de hackeo, el hacker suele agregarse a sí mismo como una propiedad. propietario en Search Console, para aumentar las ganancias manipulando los datos de rendimiento como la segmentación geográfica o los mapas del sitio. Si recibiste una notificación que indica que alguien que no conoces también verificar tu sitio en Search Console hay una gran posibilidad de que hayan hackeado tu sitio.

Para comenzar, revisa el

Problemas de seguridad

en Search Console para ver si Google descubrió alguna de estas páginas hackeadas

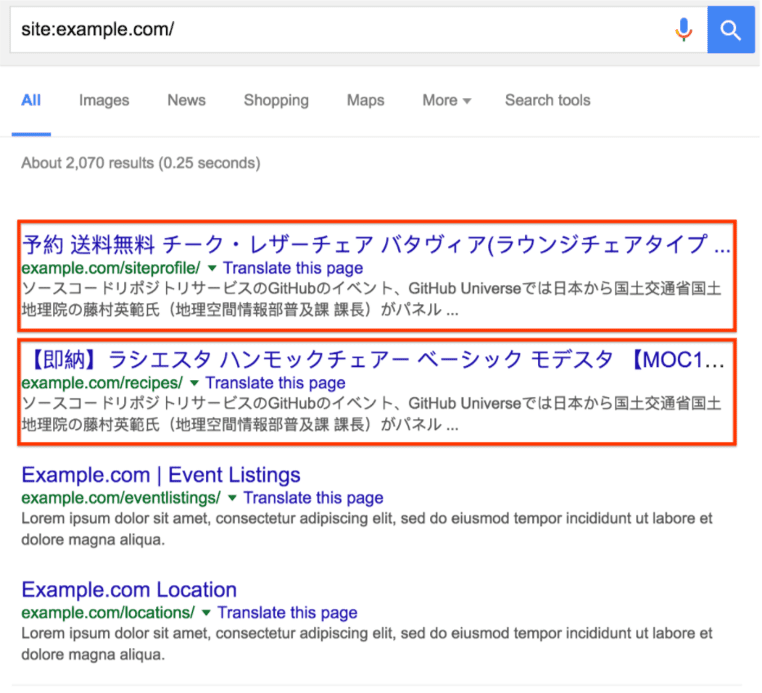

en tu sitio. A veces, también puedes descubrir páginas como esta abriendo una aplicación

Ventana de búsqueda y escribe site:_your site url_, con la URL de nivel raíz de

tu sitio. Verás las páginas que indexó Google para tu sitio.

incluidas las páginas hackeadas. Revisa algunas páginas de los resultados de la búsqueda para

fíjate si detectas alguna URL inusual. Si no ves contenido hackeado en Google

Búsqueda, utiliza los mismos términos de búsqueda con otro motor de búsqueda. Este es un

ejemplo de cómo se vería:

Por lo general, al hacer clic en un vínculo a una página hackeada, que te redireccione a otro sitio o que veas una página llena de texto incoherente. Sin embargo, es posible que también veas un mensaje que sugiera que la página no existe (en ejemplo, un error 404). No te dejes engañar. Los hackers intentarán engañarte para que consigas pensando que la página ya no existe o que está corregida cuando todavía está hackeada. Hacen esto encubrimiento contenido. Para comprobar el encubrimiento, ingresa las URL de tu sitio en el Herramienta de inspección de URLs. La herramienta Explorar como Google te permite ver el contenido oculto subyacente.

Si ves estos problemas, es probable que tu sitio se haya visto afectado por este tipo de hackear.

Solucionar el truco

Antes de comenzar, haz una copia sin conexión de cualquier archivo antes de quitarlo, en en caso de que necesites restablecerlos más tarde. Mejor aún, crea una copia de seguridad de todo el sitio antes inicias el proceso de limpieza. Para hacerlo, guarda todos los archivos que se de tu servidor a una ubicación fuera del servidor o buscando la mejor copia de seguridad opciones para tu sistema de administración de contenido (CMS) específico. Si utilizas un CMS, también hace una copia de seguridad de la base de datos.

Cómo quitar cuentas creadas recientemente de Search Console

Si se agregó a tu cuenta de Search Console un nuevo propietario que no reconoces a tu cuenta, revoca su acceso lo antes posible. Puedes consultar qué usuarios verificados para tu sitio en el Página de verificación de Search Console Haz clic en “Detalles de verificación”. para que el sitio vea todos los usuarios verificados.

Para quitar un propietario de Search Console, consulta el artículo Quitar propietario

sección de la

Centro de ayuda para administrar usuarios, propietarios y permisos.

Debes quitar el token de verificación asociado que, por lo general,

ya sea un archivo HTML en la raíz de tu sitio o un archivo

.htaccess imitando un archivo HTML.

Si no encuentras un token de verificación HTML en tu sitio, comprueba si hay una reescritura

en tu archivo .htaccess. La regla de reescritura se verá similar a la siguiente:

RewriteEngine On

RewriteRule ^google(.*)\.html$ dir/file.php?google=$1 [L]

Para quitar de tu .htaccess el token de verificación generado de forma dinámica, sigue estos pasos:

sigue estos pasos:

Revisa el archivo .htaccess (2 pasos)

Además de usar un archivo .htaccess para crear una verificación generada de forma dinámica

los hackers, suelen usar reglas de .htaccess para redireccionar a los usuarios o crear

páginas con spam incoherentes. A menos que tengas reglas de .htaccess personalizadas, considera lo siguiente:

y reemplaza tu .htaccess por una copia completamente nueva.

Paso 1

Busca el archivo .htaccess en tu sitio. Si no sabes dónde encontrarla

y si usas un CMS como WordPress, Joomla o Drupal, busca

“Ubicación del archivo .htaccess” en un motor de búsqueda, junto con el nombre de tu CMS.

Según tu sitio, es posible que veas varios archivos .htaccess.

Haz una lista de todas las ubicaciones de archivos .htaccess.

Paso 2

Reemplaza todos los archivos .htaccess por una versión limpia o predeterminada de .htaccess

. Por lo general, puedes encontrar la versión predeterminada de un archivo .htaccess si buscas

para el “archivo .htaccess predeterminado” y el nombre de tu CMS. Para los sitios con varias

.htaccess, encuentra una versión limpia de cada uno y reemplázalos.

Si no existe un .htaccess predeterminado y nunca configuraste un .htaccess

de tu sitio, el archivo .htaccess que encuentras en tu sitio probablemente sea

maliciosos. Guarda una copia de los archivos .htaccess sin conexión por si acaso y

borra el archivo .htaccess de tu sitio.

Quita todas las secuencias de comandos y archivos maliciosos (4 pasos)

Identificar archivos maliciosos puede ser complicado y llevar mucho tiempo. Toma tu a la hora de revisar tus archivos. Si aún no lo has hecho, este es un buen momento para regresar los archivos en tu sitio. Realiza una búsqueda en Google de "copia de seguridad del sitio" y el nombre de tu CMS para encontrar instrucciones sobre cómo crear una copia de seguridad del sitio.

Paso 1

Si usas un CMS, reinstala todos los archivos principales (predeterminado) que vienen en la la distribución predeterminada de tu CMS, así como cualquier elemento que hayas agregado (como temas, módulos o complementos). Esto ayuda a garantizar que estos archivos contenido hackeado. Puedes buscar "reinstalar" en Google y el nombre de tu CMS encuentra las instrucciones de reinstalación. Si tienes complementos, módulos, extensiones asegúrate de reinstalarlos también.

Paso 2

Los hackers suelen modificar tu mapa del sitio o agregar uno nuevo para obtener su URLs indexadas más rápido. Si antes tenías un archivo de mapa del sitio, verifícalo. en busca de vínculos sospechosos y quítalos del mapa del sitio. Si hay alguna archivos de mapa del sitio que no recuerdes haber agregado a tu sitio, revísalos quitarlos si solo contienen URLs generadoras de spam.

Paso 3

Busca cualquier otro archivo malicioso o comprometido. Es posible que ya hayas eliminado todos los archivos maliciosos en los dos pasos anteriores, pero es mejor sigue estos pasos en caso de que haya más archivos en tu sitio que tengan han sido vulnerados.

No te abrumes pensando que tienes que abrir y mirar cada Archivo PHP. Para comenzar, crea una lista de archivos PHP sospechosos que quieras investigar. A continuación, te mostramos algunas maneras de determinar qué archivos PHP son sospechosos:

- Si ya volviste a cargar tus archivos del CMS, revisa solo los que no formen parte de los archivos o carpetas del CMS predeterminados. Esto debería descartar muchos archivos PHP y le dejan varios archivos para analizar.

- Ordena los archivos de tu sitio por fecha de última modificación. Busca que se modificaron en el transcurso de unos meses a partir de la fecha en que descubrieron que tu sitio fue hackeado.

- Ordena los archivos del sitio por tamaño. Busca archivos inusualmente grandes.

Paso 4

Una vez que tengas una lista de archivos PHP sospechosos, revísalos en busca de contenido malicioso. Si no conoces PHP, este proceso podría llevar más tiempo Por lo tanto, considera repasar la documentación de PHP. Si es la primera vez que codificas, te recomendamos que obtengas ayuda. Mientras tanto, hay algunos patrones básicos que puedes buscar para identificar maliciosos.

Si usas un CMS y no tienes el hábito de editar sus archivos PHP directamente, comparar los archivos en tu servidor con una lista de los archivos predeterminados que se empaquetan el CMS y cualquier complemento y tema. Busca archivos que no pertenezcan al conjunto de datos que son más grandes que su versión predeterminada.

Revisa los archivos sospechosos que identificaste para detectar bloqueos.

de código ofuscado. Esto podría parecer una combinación de elementos

letras y números, generalmente precedidos por una combinación de funciones PHP como

base64_decode, rot13, eval, strrev o gzinflate. Aquí hay un ejemplo de

cómo se vería el bloque de código. A veces, todo este código estará lleno

en una larga línea de texto, lo que hace que se vea más pequeña de lo que en realidad es.

$O_O0O_O0_0=urldecode("%6E1%7A%62%2F%6D%615%5C%76%740%6928%2D%70

%78%75%71%79%2A6%6C%72%6B%64%679%5F%65%68%63%73%77%6F4%2B%6637%6A");

$OO0_0OO0__=$O_O0O_O0_0{26}.$O_O0O_O0_0{6}.$O_O0O_O0_0{10}.$O_O0O_O0_0{30}

Verifica si tu sitio está limpio

Una vez que hayas terminado de deshacerte de los archivos hackeados, comprueba si tu esfuerzo valió la pena. ¿Recuerdas esas páginas sin sentido que identificaste antes? Usa la función Fetch como herramienta de Google para ver si aún existen. Si responde como “No encontrado” en Fetch as Google, es probable que tengas muchas y que puedas seguir solucionando las vulnerabilidades de tu sitio.

¿Cómo evito que vuelvan a ser hackeados?

Corregir las vulnerabilidades en tu sitio es el último paso esencial . En un estudio reciente, se descubrió que el 20% de los sitios hackeados sufren de nuevo hackeo. un día. Es útil saber exactamente cómo hackearon tu sitio. Lee nuestro principales formas en las que los generadores de spam hackean los sitios web para comenzar tu investigación. Sin embargo, si no puedes averiguar hackearon tu sitio, esta es una lista de verificación y reducir las vulnerabilidades de tu sitio.

- Escanear la computadora periódicamente: Usa cualquier escáner de virus popular para comprobarlo. en busca de virus o vulnerabilidades.

- Cambia las contraseñas con regularidad: Cambiar las contraseñas periódicamente a todas las cuentas de tu sitio web, como el proveedor de hosting, FTP y CMS pueden acceder evitar el acceso no autorizado a tu sitio. Es importante crear una estrategia sólida una contraseña única para cada cuenta.

- Uso Autenticación de dos factores (2FA): Considera habilitar 2FA en cualquier servicio que requiera que accedas. 2FA Hace que sea más difícil para los hackers acceder, incluso si roban con éxito. tu contraseña.

- Actualiza el CMS, los complementos, las extensiones y los módulos con frecuencia: Esperamos que ya hayas realizado este paso. Muchos sitios son hackeados porque o que ejecutan software desactualizado. Algunos CMS admiten la actualización automática.

- Considera suscribirte a un servicio de seguridad para supervisar tu sitio: Existen muchos servicios excelentes que pueden ayudarte a supervisar tu por una pequeña tarifa. Considera registrarte en ellos para mantener la seguridad de tu sitio.

Recursos adicionales

Si sigues teniendo problemas para corregir tu sitio, hay algunos pasos más recursos que pueden ayudarte.

Estas herramientas analizan tu sitio y podrían encontrar contenido problemático. Además de VirusTotal, Google no los ejecuta ni les brinda asistencia.

Estas son solo algunas herramientas que podrían explorar tu sitio en busca de problemas contenido. Ten en cuenta que estos escáneres no pueden garantizar identificar cada tipo de contenido problemático.

Aquí tienes recursos adicionales de Google que pueden ayudarte: