คู่มือนี้จัดทำขึ้นเพื่อแฮ็กประเภทหนึ่งที่เพิ่มหน้าเว็บที่เต็มไปด้วยคีย์เวิร์ดซึ่งอ่านไม่ออกลงในเว็บไซต์โดยเฉพาะ ซึ่งเราเรียกว่าการแฮ็กคีย์เวิร์ดและลิงก์ที่มีการปิดบัง เนื้อหานี้เขียนขึ้นเพื่อผู้ใช้ระบบจัดการเนื้อหา (CMS) ที่ได้รับความนิยมเป็นหลัก อย่างไรก็ตาม หากคุณไม่ได้ใช้ CMS คุณก็อาจพบว่าคำแนะนำนี้มีประโยชน์

ระบุการแฮ็ก

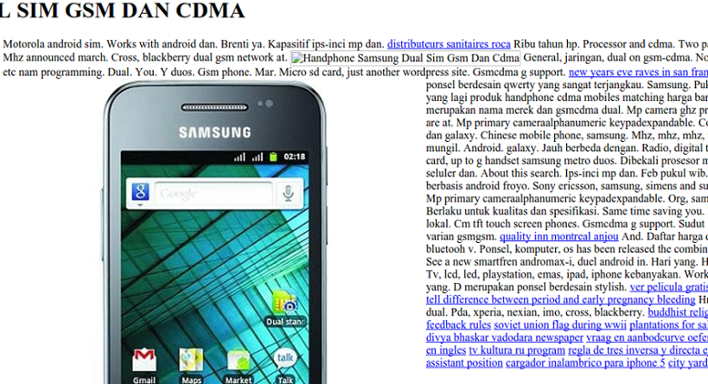

การแฮ็กโดยใช้ลิงก์และคีย์เวิร์ดที่ปิดบังหน้าเว็บจริงจะสร้างหน้าจำนวนมากโดยอัตโนมัติซึ่งมีข้อความ ลิงก์ และรูปภาพที่ไม่มีความหมาย โดยบางครั้งหน้าเหล่านี้จะมีองค์ประกอบเทมเพลตพื้นฐานจากเว็บไซต์ดั้งเดิม ดังนั้นเมื่อมองเผินๆ หน้าเหล่านี้อาจมีหน้าตาเหมือนส่วนประกอบทั่วไปที่อยู่ในเว็บไซต์ของคุณจนกว่าคุณจะได้อ่านเนื้อหาจริงๆ

หน้าเว็บที่ถูกแฮ็กสร้างขึ้นเพื่อควบคุมปัจจัยการจัดอันดับของ Google แฮ็กเกอร์มักพยายามสร้างรายได้จากเรื่องนี้ด้วยการขายลิงก์ในหน้าที่ถูกแฮ็กให้กับบุคคลที่สามรายต่างๆ บ่อยครั้งที่หน้าเว็บที่ถูกแฮ็กจะเปลี่ยนเส้นทางผู้เข้าชมไปยังหน้าเว็บที่ไม่เกี่ยวข้องซึ่งแฮ็กเกอร์สามารถสร้างรายได้

เริ่มต้นด้วยการตรวจสอบเครื่องมือปัญหาด้านความปลอดภัยใน Search Console เพื่อดูว่า Google พบหน้าเว็บที่ถูกแฮ็กเหล่านี้ในเว็บไซต์ของคุณหรือไม่ บางครั้งคุณอาจค้นพบหน้าเว็บได้โดยเปิด Google Search แล้วพิมพ์ site:_your site url_ พร้อม URL ระดับรูทของเว็บไซต์ ผลการค้นหานี้จะแสดงหน้าเว็บที่ Google จัดทำดัชนีสำหรับเว็บไซต์ของคุณ รวมถึงหน้าเว็บที่ถูกแฮ็ก ดูผลการค้นหา 2-3 หน้าเพื่อดูว่ามี URL ที่ผิดปกติหรือไม่

หากไม่เห็นเนื้อหาที่ถูกแฮ็กใน Google Search ให้ใช้ข้อความค้นหาเดียวกันกับเครื่องมือค้นหาอื่น ตัวอย่างลักษณะของการดำเนินการนี้

โดยทั่วไปแล้ว เมื่อคลิกลิงก์ไปยังหน้าที่แฮ็ก ระบบจะเปลี่ยนเส้นทางคุณไปยังเว็บไซต์อื่นหรือคุณจะเห็นหน้าเว็บที่เต็มไปด้วยเนื้อหาที่อ่านไม่ออก อย่างไรก็ตาม คุณอาจเห็นข้อความที่ระบุว่าหน้าเว็บนั้นไม่มีอยู่จริง (เช่น ข้อผิดพลาด 404) อย่าหลงกลโกง แฮ็กเกอร์พยายามหลอกให้คุณคิดว่าหน้าเว็บหายไปหรือได้รับการแก้ไขแล้ว แต่จริงๆ แล้วหน้าเว็บยังคงถูกแฮ็กอยู่ โดยวิธีหนึ่งที่ใช้คือการปิดบังเนื้อหา

ตรวจสอบการแอบเปลี่ยนหน้าเว็บโดยป้อน URL ของเว็บไซต์ในเครื่องมือตรวจสอบ URL เครื่องมือ "ดึงข้อมูลเหมือนเป็น Google" ช่วยให้คุณเห็นเนื้อหาที่ซ่อนอยู่เบื้องหลัง

แก้ไขการแฮ็ก

ก่อนเริ่มต้น ให้สำรองข้อมูลทั้งเว็บไซต์แบบออฟไลน์ ซึ่งจะช่วยให้คุณกู้คืนไฟล์ได้ภายหลังหากจำเป็น บันทึกไฟล์ทั้งหมดที่อยู่ในเซิร์ฟเวอร์ไปยังตำแหน่งที่อยู่นอกเซิร์ฟเวอร์

หากคุณใช้ระบบจัดการเนื้อหา (CMS) เช่น WordPress หรือ Drupal คุณอาจใช้ปลั๊กอินสํารองข้อมูลเพื่อบันทึกเว็บไซต์ได้ อย่าลืมสำรองข้อมูลฐานข้อมูลด้วย โปรดดูวิธีการจากเอกสารประกอบของ CMS

ตรวจสอบไฟล์ .htaccess (3 ขั้นตอน)

การแฮ็กโดยใช้ลิงก์และคีย์เวิร์ดที่ปิดบังหน้าเว็บจริงจะใช้ไฟล์ .htaccess เพื่อสร้างหน้าเว็บที่มีการปิดบังในเว็บไซต์โดยอัตโนมัติ การทําความคุ้นเคยกับ.htaccessพื้นฐานในเว็บไซต์อย่างเป็นทางการของ Apache จะช่วยให้คุณเข้าใจผลกระทบของการแฮ็กต่อเว็บไซต์ได้ดียิ่งขึ้น แต่ก็ไม่จําเป็น

ขั้นตอนที่ 1

ค้นหาไฟล์ .htaccess ในเว็บไซต์ หากไม่แน่ใจว่าต้องค้นหาไฟล์ดังกล่าวที่ใดและกำลังใช้ CMS เช่น WordPress, Joomla หรือ Drupal ให้ค้นหา "ตำแหน่งไฟล์ .htaccess" ในเครื่องมือค้นหาพร้อมกับชื่อ CMS

คุณอาจเห็นไฟล์ .htaccess หลายไฟล์ ทั้งนี้ขึ้นอยู่กับเว็บไซต์

สร้างรายการตำแหน่งไฟล์ .htaccess ทั้งหมด

ขั้นตอนที่ 2

เปิดไฟล์ .htaccess เพื่อดูเนื้อหาในไฟล์ มองหาบรรทัดโค้ดที่มีลักษณะดังนี้

RewriteRule (.*cj2fa.*|^tobeornottobe$) /injected_file.php?q=$1 [L]

ตัวแปรในบรรทัดนี้ไม่จำเป็นต้องเป็นแบบนี้ ทั้ง cj2fa และ tobeornottobe อาจเป็นตัวอักษรหรือคําผสมกันก็ได้ สิ่งที่สําคัญคือการระบุ .php

ที่อ้างอิงในบรรทัดนี้

จดชื่อไฟล์ .php ที่กล่าวถึงในไฟล์ .htaccess ในตัวอย่างนี้ ไฟล์ .php มีชื่อว่า injected_file.php แต่ชื่อไฟล์จริงอาจไม่ชัดเจนเท่านี้ โดยปกติแล้วจะเป็นชุดคำที่ไม่มีความหมายซึ่งสุ่มขึ้นมา เช่น horsekeys.php หรือ potatolake.php ไฟล์นี้อาจเป็น.phpไฟล์ที่เป็นอันตรายซึ่งเราต้องติดตามและนำออกในภายหลัง

ขั้นตอนที่ 3

แทนที่ไฟล์ .htaccess ทั้งหมดด้วยไฟล์ .htaccess เวอร์ชันที่สะอาดหรือเวอร์ชันเริ่มต้น โดยปกติแล้ว คุณจะค้นหาไฟล์ .htaccess เวอร์ชันเริ่มต้นได้โดยค้นหา "ไฟล์ .htaccess เริ่มต้น" และชื่อ CMS สำหรับเว็บไซต์ที่มีไฟล์ .htaccess หลายไฟล์ ให้ค้นหาไฟล์แต่ละไฟล์เวอร์ชันที่ไม่มีข้อบกพร่อง แล้วทำการแทนที่

หากไม่มี .htaccess เริ่มต้นและคุณไม่เคยกําหนดค่าไฟล์ .htaccess ในเว็บไซต์ ไฟล์ .htaccess ที่คุณพบในเว็บไซต์อาจเป็นไฟล์ที่เป็นอันตราย

บันทึกสําเนาไฟล์ .htaccess ไว้แบบออฟไลน์เผื่อไว้และจากเว็บไซต์ของคุณ

ค้นหาและนำไฟล์อื่นๆ ที่อันตรายออก (5 ขั้นตอน)

การระบุไฟล์ที่เป็นอันตรายนั้นเป็นเรื่องยากและใช้เวลานาน ใช้เวลาตรวจสอบไฟล์ หากยังไม่ได้ดำเนินการ นี่เป็นโอกาสที่ดีในการสำรองข้อมูลไฟล์ในเว็บไซต์ ค้นหาเอกสารประกอบจาก CMS ที่ใช้เพื่อดูวิธีสำรองข้อมูลเว็บไซต์

ขั้นตอนที่ 1

หากคุณใช้ CMS ให้ติดตั้งไฟล์หลัก (เริ่มต้น) ทั้งหมดที่มาพร้อมกับการจำหน่ายเริ่มต้นของ CMS รวมถึงทุกอย่างที่คุณอาจเพิ่ม (เช่น ธีม โมดูล ปลั๊กอิน) อีกครั้ง วิธีนี้ช่วยให้มั่นใจว่าไฟล์เหล่านี้ไม่มีเนื้อหาที่ถูกแฮ็ก คุณสามารถค้นหา "ติดตั้งอีกครั้ง" และชื่อ CMS เพื่อดูวิธีการติดตั้งอีกครั้ง หากคุณมีปลั๊กอิน โมดูล ส่วนขยาย หรือธีม ให้ติดตั้งอีกครั้งด้วย

ขั้นตอนที่ 2

เริ่มต้นด้วยการค้นหาไฟล์ .php ที่คุณระบุไว้ในไฟล์ .htaccess ก่อนหน้านี้ คุณควรมีฟังก์ชันการค้นหาบางประเภท ทั้งนี้ขึ้นอยู่กับวิธีที่คุณเข้าถึงไฟล์ในเซิร์ฟเวอร์ ค้นหาไฟล์ที่เป็นอันตราย หากพบ ให้สร้างสำเนาสำรองและจัดเก็บไว้ในตำแหน่งอื่นก่อน เผื่อในกรณีที่ต้องกู้คืน จากนั้นลบออกจากเว็บไซต์

ขั้นตอนที่ 3

มองหาไฟล์ที่เป็นอันตรายหรือไฟล์ที่ถูกบุกรุกที่เหลืออยู่ คุณอาจนำไฟล์ที่เป็นอันตรายทั้งหมดออกแล้วใน 2 ขั้นตอนก่อนหน้า แต่สิ่งสำคัญคือต้องตรวจสอบว่าไม่มีไฟล์อื่นๆ ที่ถูกบุกรุกอยู่ในเว็บไซต์

คุณอาจรู้สึกหนักใจหากคิดว่าต้องเปิดและดูไฟล์ PHP ทั้งหมด แต่ให้สร้างรายการไฟล์ PHP ที่น่าสงสัยที่ต้องการตรวจสอบแทน วิธีระบุไฟล์ PHP ที่ไม่น่าไว้วางใจมีดังนี้

- หากโหลดไฟล์ CMS ซ้ำแล้ว ให้ดูเฉพาะไฟล์ที่ไม่ได้อยู่ในไฟล์หรือโฟลเดอร์ CMS เริ่มต้น ซึ่งจะช่วยตัดไฟล์ PHP จำนวนมากออกและเหลือเพียงไม่กี่ไฟล์ให้คุณตรวจสอบ

- จัดเรียงไฟล์ในไซต์ตามวันที่แก้ไขครั้งล่าสุด มองหาไฟล์ที่มีการแก้ไขภายใน 2-3 เดือนนับจากครั้งแรกที่คุณพบว่าเว็บไซต์ถูกแฮ็ก

- จัดเรียงไฟล์ในไซต์ตามขนาด มองหาไฟล์ที่มีขนาดใหญ่ผิดปกติ

ขั้นตอนที่ 4

เมื่อได้รายการไฟล์ PHP ที่น่าสงสัยแล้ว ให้ตรวจสอบว่าไฟล์ดังกล่าวเป็นอันตรายหรือไม่ หากคุณไม่คุ้นเคยกับ PHP กระบวนการนี้อาจใช้เวลานานขึ้น ดังนั้นลองอ่านเอกสารประกอบ PHP สักหน่อย หากคุณไม่เคยเขียนโค้ดมาก่อนเลย เราขอแนะนำให้ขอความช่วยเหลือ ในระหว่างนี้ คุณสามารถสังเกตรูปแบบพื้นฐานบางอย่างเพื่อระบุไฟล์ที่เป็นอันตรายได้

หากคุณใช้ CMS และไม่ได้แก้ไขไฟล์เหล่านั้นโดยตรง ให้เปรียบเทียบไฟล์ในเซิร์ฟเวอร์กับรายการไฟล์เริ่มต้นที่รวมอยู่ในแพ็กเกจ CMS รวมถึงปลั๊กอินและธีมต่างๆ มองหาไฟล์ที่ไม่เกี่ยวข้อง รวมถึงไฟล์ที่มีขนาดใหญ่กว่าเวอร์ชันเริ่มต้น

ขั้นแรก ให้สแกนไฟล์ที่น่าสงสัยซึ่งคุณระบุไว้แล้วเพื่อมองหากลุ่มข้อความขนาดใหญ่ที่มีตัวอักษรและตัวเลขผสมกันซึ่งดูเหมือนจะสับสน โดยปกติแล้ว บล็อกข้อความขนาดใหญ่จะมีฟังก์ชัน PHP อยู่ข้างหน้า เช่น base64_decode, rot13, eval, strrev หรือ gzinflate

ตัวอย่างลักษณะของบล็อกโค้ดดังกล่าวมีดังนี้ บางครั้งโค้ดทั้งหมดนี้อาจถูกยัดไว้ในบรรทัดข้อความยาวๆ บรรทัดเดียว ซึ่งทำให้ดูเล็กกว่าที่เป็นจริง

// Hackers try to confuse webmasters by encoding malicious code into

// blocks of text. Be wary of unfamiliar code blocks like this.

base64_decode(strrev("hMXZpRXaslmYhJXZuxWd2BSZ0l2cgknbhByZul2czVmckRWYgknYgM3ajFGd0FGIlJXd0Vn

ZgknbhBSbvJnZgUGdpNHIyV3b5BSZyV3YlNHIvRHI0V2Zy9mZgQ3Ju9GRg4SZ0l2cgIXdvlHI4lmZg4WYjBSdvlHIsU2c

hVmcnBydvJGblBiZvBCdpJGIhBCZuFGIl1Wa0BCa0l2dgQXdCBiLkJXYoBSZiBibhNGIlR2bjBycphGdgcmbpRXYjNXdmJ2b

lRGI5xWZ0Fmb1RncvZmbVBiLn5WauVGcwFGagM3J0FGa3BCZuFGdzJXZk5Wdg8GdgU3b5BicvZGI0xWdjlmZmlGZgQXagU2ah

1GIvRHIzlGa0BSZrlGbgUGZvNGIlRWaoByb0BSZrlGbgMnclt2YhhEIuUGZvNGIlxmYhRWYlJnb1BychByZulGZhJXZ1F3ch

1GIlR2bjBCZlRXYjNXdmJ2bgMXdvl2YpxWYtBiZvBSZjVWawBSYgMXagMXaoRFIskGS"));

บางครั้งโค้ดอาจไม่สับสนและดูเหมือนสคริปต์ปกติ หากไม่แน่ใจว่าโค้ดไม่ถูกต้องหรือไม่ โปรดไปที่ชุมชนความช่วยเหลือของ Google Search Central ซึ่งมีผู้ดูแลเว็บที่มีประสบการณ์คอยตรวจสอบไฟล์ให้คุณ

ขั้นตอนที่ 5

เมื่อทราบแล้วว่าไฟล์ใดน่าสงสัย ให้สร้างข้อมูลสํารองหรือสําเนาในเครื่องโดยบันทึกไฟล์เหล่านั้นไว้ในคอมพิวเตอร์ เผื่อว่าไฟล์ใดไฟล์หนึ่งจะไม่เป็นอันตราย และลบไฟล์ที่น่าสงสัยออกจากเว็บไซต์

ตรวจสอบว่าเว็บไซต์ของคุณไม่มีเนื้อหาที่เป็นอันตรายหรือไม่

เมื่อกำจัดไฟล์ที่ถูกแฮ็กแล้ว ให้ตรวจสอบว่าความพยายามของคุณได้ผลหรือไม่ โปรดจำหน้าเว็บที่เป็นอักขระไร้ความหมายที่คุณพบก่อนหน้านี้ ใช้เครื่องมือ "ดึงข้อมูลเหมือนเป็น Google" กับหน้าดังกล่าวอีกครั้งเพื่อดูว่าหน้าดังกล่าวยังคงอยู่หรือไม่ หากระบบแสดงผลเป็น "ไม่พบ" ในฟีเจอร์ "ดึงข้อมูลแบบ Google" แสดงว่าเว็บไซต์ของคุณน่าจะอยู่ในสถานะที่ค่อนข้างดีและคุณก็ดำเนินการแก้ไขช่องโหว่ในเว็บไซต์ต่อได้

ฉันจะป้องกันการถูกแฮ็กอีกได้อย่างไร

ขั้นตอนสุดท้ายในการป้องกันไม่ให้มีการแฮ็กเว็บไซต์ในอนาคตคือการแก้ไขช่องโหว่ในเว็บไซต์ จากการศึกษาพบว่าเว็บไซต์ที่ถูกแฮ็ก 20% จะถูกแฮ็กอีกครั้งภายใน 1 วัน การรู้อย่างแน่ชัดว่าไซต์ถูกแฮ็กได้อย่างไรจึงมีประโยชน์อย่างยิ่ง อ่านวิธีแฮ็กเว็บไซต์ที่นักส่งสแปมทำบ่อยที่สุดเพื่อเริ่มการตรวจสอบ

หากไม่ทราบว่าเว็บไซต์ถูกแฮ็กได้อย่างไร ให้ทำตามรายการตรวจสอบนี้เพื่อลดช่องโหว่ในเว็บไซต์

- สแกนคอมพิวเตอร์เป็นประจำ: ใช้โปรแกรมสแกนไวรัสยอดนิยมเพื่อตรวจหาไวรัสหรือช่องโหว่

- เปลี่ยนรหัสผ่านเป็นประจำ: การเปลี่ยนรหัสผ่านของบัญชีเว็บไซต์ทั้งหมด เช่น ผู้ให้บริการโฮสติ้ง, FTP และ CMS เป็นประจำจะช่วยป้องกันการเข้าถึงเว็บไซต์โดยไม่ได้รับอนุญาต คุณควรสร้างรหัสผ่านที่รัดกุมและไม่ซ้ำกันสำหรับแต่ละบัญชี

- ใช้การตรวจสอบสิทธิ์แบบ 2 ปัจจัย (2FA) หรือตั้งค่าพาสคีย์: 2FA และพาสคีย์ทำให้แฮ็กเกอร์ลงชื่อเข้าใช้ได้ยากขึ้นอย่างมาก แม้ว่าจะขโมยรหัสผ่านของคุณได้สำเร็จก็ตาม

- อัปเดต CMS, ปลั๊กอิน, ส่วนขยาย และโมดูลเป็นประจำเนื่องจากเว็บไซต์จำนวนมากถูกแฮ็กเนื่องจากใช้ซอฟต์แวร์ที่ล้าสมัย CMS บางระบบรองรับการอัปเดตอัตโนมัติ

- ลองสมัครใช้บริการรักษาความปลอดภัยเพื่อตรวจสอบเว็บไซต์ มีบริการดีๆ มากมายที่จะช่วยคุณตรวจสอบเว็บไซต์โดยเสียค่าบริการเพียงเล็กน้อย ลองลงทะเบียนกับผู้ให้บริการดังกล่าวเพื่อให้ไซต์ปลอดภัย

แหล่งข้อมูลเพิ่มเติม

หากยังพบปัญหาในการแก้ไขเว็บไซต์อยู่ เรามีแหล่งข้อมูลอีก 2-3 แหล่งที่อาจช่วยคุณได้

เครื่องมือเหล่านี้จะสแกนไซต์และอาจพบเนื้อหาที่มีปัญหา แต่นอกเหนือจาก VirusTotal แล้ว Google ไม่ใช้หรือรองรับเครื่องมืออื่นใดอีก

เครื่องมือสแกนเหล่านี้ไม่สามารถรับประกันว่าจะระบุเนื้อหาที่เป็นปัญหาได้ครบทุกประเภท ตรวจสอบความปลอดภัยของเว็บไซต์เป็นประจำ

แหล่งข้อมูลเพิ่มเติมที่อาจช่วยคุณได้มีดังนี้